Los sistemas de autenticación de dos factores no son tan infalibles como parecen. Un atacante realmente no necesita su token de autenticación física si puede engañar a su compañía telefónica o al servicio seguro para que lo deje entrar.

La autenticación adicional siempre es útil. Si bien nada ofrece la seguridad perfecta que todos buscamos, el uso de la autenticación de dos factores crea más obstáculos para los atacantes que quieren su negocio.

Tu compañía telefónica es un eslabón débil

Los sistemas de autenticación de dos pasos en muchos sitios web funcionan enviando un mensaje a su teléfono por SMS cuando alguien intenta iniciar sesión. Incluso si usa una aplicación dedicada en su teléfono para generar códigos, es muy probable que el servicio de su elección le ofrezca permitir que las personas se conecten enviando un código SMS a su teléfono. O bien, el servicio puede permitirle eliminar la protección de autenticación de dos factores de su cuenta después de confirmar que tiene acceso a un número de teléfono que configuró como un número de teléfono de recuperación.

Todo suena bien. Tienes tu teléfono celular y tiene un número de teléfono. Contiene una tarjeta SIM física que la vincula a ese número de teléfono con su proveedor de telefonía móvil. Todo parece muy físico. Pero, desafortunadamente, su número de teléfono no es tan seguro como podría pensar.

Si alguna vez ha necesitado mover un número de teléfono existente a una nueva tarjeta SIM después de perder su teléfono u obtener uno nuevo, sabrá lo que puede hacer a menudo por teléfono, o incluso en línea. Todo lo que tiene que hacer un atacante es llamar al departamento de servicio al cliente de su operador de telefonía móvil y hacerse pasar por usted. Necesitarán saber su número de teléfono y algunos datos personales sobre usted. Estos son los tipos de detalles, por ejemplo, el número de la tarjeta de crédito, los últimos cuatro dígitos de un SSN y similares, que se filtran rutinariamente en grandes bases de datos y se utilizan para el robo de identidad. El atacante puede intentar transferir su número de teléfono a su teléfono.

Hay formas aún más sencillas. O, por ejemplo, pueden configurar el desvío de llamadas en el lado de la compañía telefónica para que las llamadas de voz entrantes se transfieran a su teléfono y no lleguen al suyo.

Diablos, es posible que un atacante no necesite acceder a su número de teléfono completo. Podrían acceder a su correo de voz, intentar iniciar sesión en sitios web a las 3 a.m. y luego recuperar los códigos de verificación de su buzón de correo de voz. ¿Qué tan seguro es exactamente el sistema de correo de voz de su operador telefónico? ¿Qué tan seguro es el PIN de su correo de voz? ¿Has definido siquiera uno? ¡No todo el mundo lo ha hecho! Y, de ser así, ¿cuánto esfuerzo tomaría un atacante para restablecer el código PIN de su correo de voz llamando a su compañía telefónica?

Con tu número de teléfono se acabó

Su número de teléfono se convierte en el eslabón débil, lo que le permite a su atacante eliminar la verificación de dos pasos de su cuenta, o recibir códigos de verificación de dos pasos, a través de mensajes de texto o llamadas de voz. En el momento en que se dé cuenta de que algo anda mal, podrán acceder a estas cuentas.

Este es un problema para prácticamente todos los servicios. Los servicios en línea no quieren que las personas pierdan el acceso a sus cuentas, por lo que generalmente le permiten omitir y eliminar esa autenticación de dos factores con su número de teléfono. Es útil si tuvo que restablecer su teléfono u obtener uno nuevo y perdió sus códigos de autenticación de dos factores, pero aún tiene su número de teléfono.

Teóricamente, se supone que aquí hay mucha protección. En efecto, está tratando con la gente de servicio al cliente de los proveedores de servicios celulares. Estos sistemas a menudo se implementan para ser efectivos, y un empleado de servicio al cliente puede ignorar algunas de las protecciones que enfrenta un cliente que parece enojado, impaciente y tiene lo que parece ser suficiente información. Su compañía telefónica y su servicio al cliente son un eslabón débil de su seguridad.

Proteger su número de teléfono es difícil. De hecho, las compañías de telefonía celular deberían brindar más garantías para que sea menos riesgoso. En realidad, probablemente desee hacer algo por su cuenta en lugar de esperar a que las grandes empresas corrijan sus procedimientos de servicio al cliente. Algunos servicios pueden permitirle desactivar la recuperación o restablecer a través de números de teléfono y advertirle ampliamente, pero, si es un sistema crítico, puede elegir procedimientos de restablecimiento más seguros, como códigos de restablecimiento que puede bloquear en una caja fuerte bancaria en caso de que todavía los necesito.

Otros procedimientos de reinicio

Tampoco es solo tu número de teléfono. Muchos servicios le permiten eliminar esta autenticación de dos factores de otra manera si afirma que ha perdido el código y necesita iniciar sesión. Siempre que sepa suficientes datos personales sobre la cuenta, es posible que pueda acceder a ella.

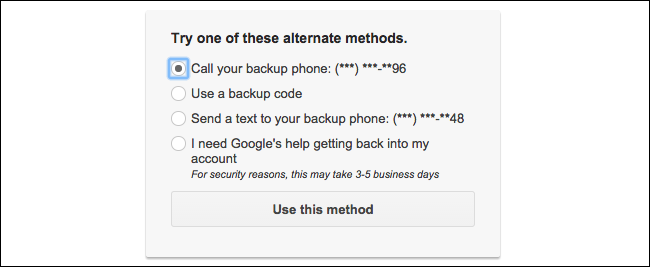

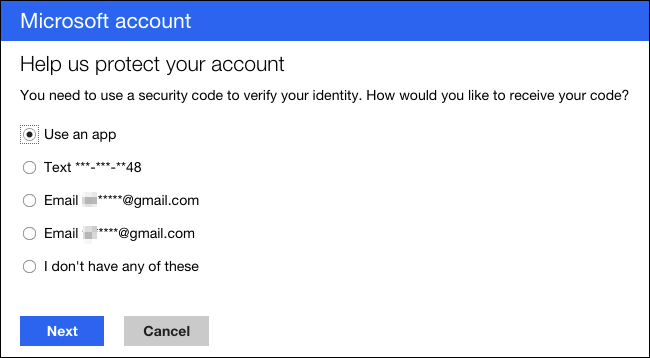

Pruébelo usted mismo: vaya al servicio que aseguró con la autenticación de dos factores y finja que perdió el código. Vea lo que se necesita para entrar. Es posible que deba proporcionar información personal o responder «preguntas de seguridad» inseguras en el peor de los casos. Depende de cómo esté configurado el servicio. Es posible que pueda restablecerlo enviando un enlace a otra cuenta de correo electrónico, en cuyo caso esa cuenta de correo electrónico puede convertirse en un enlace débil. En una situación ideal, es posible que solo necesite acceder a un número de teléfono o códigos de recuperación y, como hemos visto, la parte del número de teléfono es un eslabón débil.

Aquí hay algo más aterrador: no se trata solo de pasar por alto la verificación en dos pasos. Un atacante podría intentar trucos similares para omitir su contraseña por completo. Puede funcionar porque los servicios en línea quieren asegurarse de que las personas puedan recuperar el acceso a sus cuentas, incluso si pierden sus contraseñas.

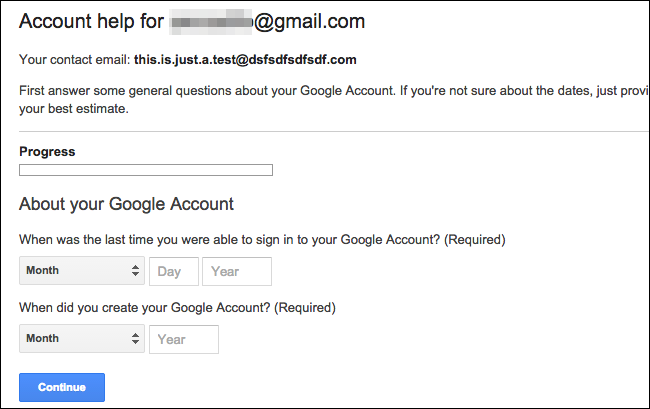

Por ejemplo, eche un vistazo a Recuperación de la cuenta de Google sistema. Esta es una opción de último recurso para recuperar su cuenta. Si finge que no conoce una contraseña, es posible que se le solicite información sobre su cuenta, como cuándo la creó y a quién envía correos electrónicos con frecuencia. Un atacante que conozca lo suficiente sobre usted podría, en teoría, utilizar procedimientos de restablecimiento de contraseña como estos para obtener acceso a sus cuentas.

Nunca hemos escuchado que se haya abusado del proceso de recuperación de cuentas de Google, pero Google no es la única empresa que ofrece herramientas como esta. No todos pueden ser completamente infalibles, especialmente si un atacante sabe lo suficiente sobre ti.

Independientemente de los problemas, una cuenta con una configuración de verificación en dos pasos siempre será más segura que la misma cuenta sin verificación en dos pasos. Pero la autenticación de dos factores no es una solución milagrosa, como hemos visto con unataques que abusan del mayor eslabón débil: su compañía telefónica.