Probablemente hayas leído mucho sobre piratas informáticos y cómo mantener tu computadora segura, pero por alguna razón, a la mayoría de las personas no les importa la seguridad de los teléfonos inteligentes.

Tal vez porque no es como un disco duro tradicional donde almacena todos sus documentos, imágenes, videos, etc., pero los usuarios hiperactivos de teléfonos inteligentes de hoy almacenan mucha información que es bastante sensible y que otros, como los piratas informáticos, con gusto disfrutarían tomando mientras usted navega por la web en Starbucks.

Afortunadamente, la seguridad de los teléfonos inteligentes está ganando terreno y hay varias cosas que puede hacer para evitar que su teléfono inteligente sea pirateado. De hecho, los mismos pasos que sigue para proteger su computadora también se pueden utilizar para proteger su teléfono inteligente. Si tiene sus propios consejos para proteger su teléfono inteligente, háganoslo saber en los comentarios.

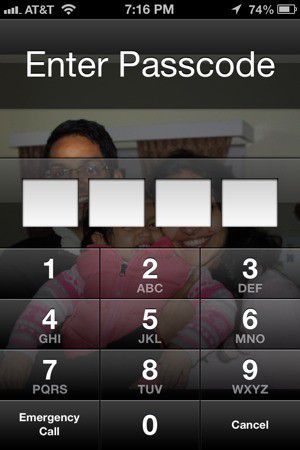

1. Use códigos de acceso en todas partes

Ya sea que tenga un teléfono Android o un iPhone, puede evitar el acceso a su dispositivo agregando una contraseña o un patrón de bloqueo en Android. Esta simple medida de seguridad puede evitar que otras personas vean información confidencial.

Esto es especialmente importante si tiene varias aplicaciones instaladas donde se almacenan datos personales, como aplicaciones financieras (Mint, aplicaciones bancarias, etc.), aplicaciones de diario (DayOne), aplicaciones de notas (Evernote), etc. En algunas de estas aplicaciones como Mint y DayOne, puede agregar una contraseña específicamente para esa aplicación, lo que siempre hago además de la contraseña para proteger la pantalla de inicio.

La contraseña de la pantalla de inicio es importante porque muchas aplicaciones de correo electrónico (Mail en iPhone y Gmail en Android) ni siquiera tienen la capacidad de cifrar su correo electrónico. Los correos electrónicos pueden contener mucha información privada y, dado que la mayoría de las personas van a fiestas y dejan sus teléfonos en las mesas y mostradores, es muy fácil que alguien husmee entre tus cosas.

2. Proteja su cuenta de iCloud y Google

La segunda cosa que la mayoría de la gente no se da cuenta es que si alguien puede acceder a su cuenta de iCloud o Google, puede acceder a una gran cantidad de datos que puede crear y editar desde su teléfono inteligente. En esos momentos, es necesario habilitar la verificación en dos pasos en estas dos cuentas. Escribí sobre cómo proteger su cuenta de Google y cómo configurar correctamente las opciones de copia de seguridad y recuperación para la verificación en dos pasos.

Es bastante ridículo, pero su ID de Apple básicamente controla el acceso a todos los servicios de Apple que existen actualmente, desde iTunes hasta iCloud, FaceTime, iMessage, etc., etc. Si alguien puede acceder a su ID de Apple, puede causar estragos en su vida de Apple, incluido el borrado. su iPhone, iPad y Mac de forma remota.

Es prácticamente el mismo problema con Google. Su cuenta de Google básicamente lo conecta a todos los servicios de Google desde YouTube a Gmail a través de Google Play, Google Maps, Google Calendar, Picasa y Google+, etc., etc.

3. Evite hacer jailbreak o rootear su teléfono inteligente

Si realmente sabes lo que estás haciendo y haces jailbreak o rooteas tu teléfono por diversión y placer, entonces bien por ti. Si quiere hacerlo porque ha oído hablar de ello en las noticias y quiere estar «libre» de las limitaciones y restricciones, debe evitar el proceso por completo.

En primer lugar, puede estropear tu teléfono y causarte más dolor que felicidad. En segundo lugar, no podrá actualizar su teléfono con las últimas actualizaciones del sistema operativo porque estará en un modo no compatible.

Sí, puede instalar algunas aplicaciones y personalizar configuraciones que no podría de otra manera, pero eso significa que también está descargando aplicaciones que pueden contener malware. Ya tienes este problema en Android porque no son tan restrictivos como Apple en lo que entra en la App Store. Lo que nos lleva al siguiente punto.

4. Tenga cuidado con las aplicaciones que instala

Esto es especialmente importante en los dispositivos Android. Google eliminó recientemente 50.000 aplicaciones sospechosas de ser malware. No habrá escasez de aplicaciones que contengan malware, virus u otro software engañoso para robar sus datos o dañar su teléfono.

La App Store de Apple también tiene este problema, pero en mucha menor medida. Apple verifica cada aplicación antes de que aparezca en la tienda y periódicamente elimina las aplicaciones de la tienda que infringen las políticas de la tienda.

Controlar Este artículo que explica cómo más de 32 millones de dispositivos Android se infectaron con malware en 2012 y cómo el 95% del malware se dirige a los dispositivos Android.

Esto está bien si odias a Apple, pero el punto es que si tienes un dispositivo Android, debes tener mucho cuidado al descargar aplicaciones. Consulta las reseñas, mira si tienen sitio web, busca en Google con el nombre de la aplicación, etc.

5. Utilice una aplicación en lugar del navegador.

Si realiza operaciones bancarias telefónicas, transacciones bursátiles o cualquier otra cosa que transmita información confidencial entre su teléfono e Internet, es mejor usar una aplicación oficial para ese sitio o negocio en lugar de abrirla a Internet utilizando el navegador de su teléfono.

Por ejemplo, Chase, Bank of America, Vanguard, ScottTrade, Mint y muchas otras grandes instituciones financieras tienen sus propias aplicaciones para iOS y Android. Las conexiones seguras también son compatibles con los navegadores de teléfonos inteligentes, pero estará un poco más seguro si obtiene una aplicación oficial que puede tener funciones de seguridad adicionales.

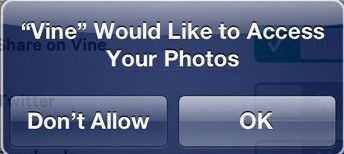

6. Controle a qué puede acceder una aplicación

Probablemente hayas visto el siguiente mensaje en tu iPhone cientos de veces:

Hay todo tipo de mensajes «AppName le gustaría acceder a sus datos». Los datos pueden ser fotos, ubicación, contactos, etc., etc. Siempre preste atención y no haga clic en Aceptar todo el tiempo. Si hace clic en algo todo el tiempo, es mejor que elija No permitido y si realmente no puede usar la aplicación más tarde, puede volver a ella manualmente y editarla para permitir el acceso. La mayoría de estas son solicitudes muy legítimas y no causarán ningún daño, pero es mejor que esté seguro.

En Android, es aún peor porque algunas aplicaciones solicitarán permisos sobre todo, incluso si no los necesitan. Puedes leer esto Publicación de Lifehacker sobre cómo protegerse de las aplicaciones de Android que solicitan demasiados permisos. También hay muchos más permisos en Android que en iOS, por lo que, nuevamente, debe tener más cuidado si es un usuario de Android.

7. Mantenga una copia de seguridad de los datos

No solo es una buena idea mantener una copia de seguridad de su teléfono inteligente en caso de que lo deje caer en el inodoro, sino también si es robado y necesita limpiarlo de forma remota. Los usuarios de Apple pueden instalar la aplicación Find My iPhone, que le permitirá bloquear un teléfono de forma remota y borrarlo de forma remota si sabe que ha sido robado.

Si no se hace una copia de seguridad de sus datos, perderá todo si se los roban. Si realiza una copia de seguridad local o en la nube, podrá borrar su teléfono y recuperar todos sus datos en su nuevo teléfono. Puede sincronizar su teléfono inteligente con su computadora usando iTunes o hacer una copia de seguridad en la nube a través de iCloud.

En Android, hay una herramienta de respaldo incorporada, pero no respalda todo en su teléfono como lo hace iOS. En su lugar, tendrá que confiar en aplicaciones de terceros en Google Play Store para realizar una copia de seguridad completa de su teléfono. Tenga en cuenta que Android también tiene una función de borrado remoto, pero primero debe configurarlo instalando algunas aplicaciones.

8. Denuncie su teléfono robado

Durante los últimos meses, se ha creado y compartido una base de datos de teléfonos robados entre los principales proveedores de servicios inalámbricos. Puede denunciar el robo de su teléfono y evitará que alguien inicie sesión en el operador y use datos o minutos.

Si intentan borrarlo, reemplazar la tarjeta SIM, etc., aún no les permitirá activarse en ninguno de los operadores debido al número de serie. Puede visitar las siguientes páginas para denunciar el robo de su teléfono inteligente y evitar que el ladrón se conecte a un operador inalámbrico:

AT&T, Verizon, pique, T-Mobile

9. Actualiza el sistema operativo

Así como tiene que instalar constantemente actualizaciones de seguridad de Microsoft para su PC, es una buena idea instalar las últimas actualizaciones para su teléfono inteligente. Puede esperar unos días y asegurarse de que no haya problemas importantes con la actualización, como una duración de la batería degradada, etc., pero si no se destaca nada, actualice .day en el teléfono.

Además de actualizar el sistema operativo, también es una buena idea actualizar las aplicaciones instaladas en su teléfono. Es sorprendente la cantidad de teléfonos inteligentes que he encontrado donde hay 10, 20, más de 30 aplicaciones que tienen actualizaciones, ninguna de las cuales ha sido instalada. Estas actualizaciones pueden incluir nuevas funciones, pero muchas de ellas son correcciones de errores, actualizaciones de rendimiento y correcciones de seguridad.

10. Inalámbrico y Bluetooth

Cuando no esté en casa, es mejor intentar apagar la conexión inalámbrica y Bluetooth por completo y usar su conexión 3G o 4G si puede. Tan pronto como se conecte a una red inalámbrica que no sea de confianza, estará abierto a los piratas informáticos que busquen víctimas en la red. Incluso si no realiza operaciones bancarias o hace otra cosa que involucre datos confidenciales, un pirata informático aún puede intentar conectarse a su teléfono inteligente y robar datos, etc.

Cuando se trata de Bluetooth, la piratería es menos común, pero está ganando popularidad a medida que las personas comienzan a usar la tecnología más allá de los auriculares. Ahora tiene relojes conectados a su teléfono a través de bluetooth y bandas de fitness y una serie de otros dispositivos. Si Bluetooth está activado y detectable, ofrece a los piratas informáticos otra forma de ver posiblemente los datos que se transmiten entre el dispositivo Bluetooth y su teléfono.

Espero que estos consejos te ayuden en el desafortunado caso de que pierdas o te roben tu teléfono. Personalmente tuve que borrar un iPhone porque lo perdí y luego me di cuenta de que alguien estaba usando las aplicaciones y la conexión de datos. Ciertamente no volverá a suceder, incluso si mi teléfono se pierde o es robado, ya que me aseguré de que estuviera lo más protegido posible. Si tiene otros consejos para proteger su teléfono inteligente, háganoslo saber en los comentarios. ¡Disfrutar!