Puede estar bastante seguro de que su computadora está conectada al servidor que aloja mi sitio web leyendo este artículo, pero además de las conexiones obvias a los sitios abiertos en su navegador web, su computadora puede conectarse a una gran cantidad de otros servidores. que no son visibles.

La mayoría de las veces, realmente no querrá hacer nada de lo escrito en este artículo, ya que requiere mirar muchas cosas técnicas, pero si cree que hay un programa en su computadora que no debería estar allí para comunicarse en secreto en Internet, los métodos siguientes le ayudarán a identificar cualquier cosa inusual.

Cabe señalar que una computadora que ejecuta un sistema operativo como Windows con algunos programas instalados terminará haciendo muchas conexiones a servidores externos de forma predeterminada. Por ejemplo, en mi máquina con Windows 10 después de reiniciar y sin ningún programa en ejecución, hay varias conexiones realizadas por el propio Windows, incluidas OneDrive, Cortana e incluso la búsqueda en el escritorio. Lea mi artículo sobre la protección de Windows 10 para descubrir cómo puede evitar que Windows 10 se comunique con los servidores de Microsoft con demasiada frecuencia.

Hay tres formas de monitorear las conexiones de su computadora a Internet: a través del símbolo del sistema, usando Resource Monitor o mediante programas de terceros. Mencionaré el símbolo del sistema en último lugar, ya que es el más técnico y el más difícil de descifrar.

Monitor de recursos

La forma más sencilla de comprobar todas las conexiones realizadas por su computadora es utilizar Monitor de recursos. Para abrirlo, debe hacer clic en Inicio y luego escribir monitor de recursos. Verá varias pestañas en la parte superior y en la que queremos hacer clic es La red.

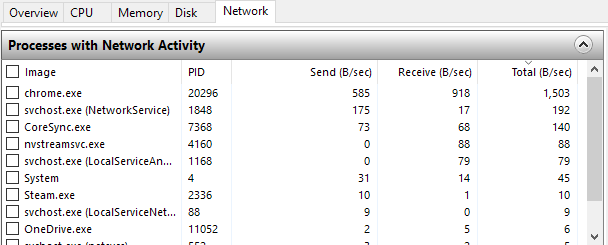

En esta pestaña, verá varias secciones con diferentes tipos de datos: Procesos con actividad de red, Actividad de la red, Conexiones TCP y Puertos de escucha.

Todos los datos enumerados en estas pantallas se actualizan en tiempo real. Puede hacer clic en un encabezado en cualquier columna para ordenar los datos en orden ascendente o descendente. En el Procesos con actividad de red sección, la lista incluye todos los procesos que tienen algún tipo de actividad de red. También podrá ver la cantidad total de datos enviados y recibidos en bytes por segundo para cada proceso. Notará que hay una casilla de verificación vacía al lado de cada proceso, que se puede usar como filtro para todas las demás secciones.

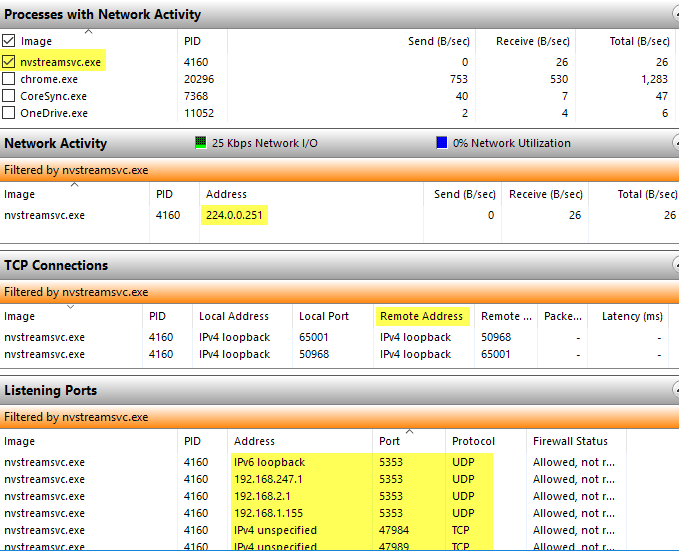

Por ejemplo, no sabía qué nvstreamsvc.exe era, así que lo verifiqué y luego miré los datos en las otras secciones. En Actividad de red, desea ver la Dirección campo, que debería proporcionarle una dirección IP o el nombre DNS del servidor remoto.

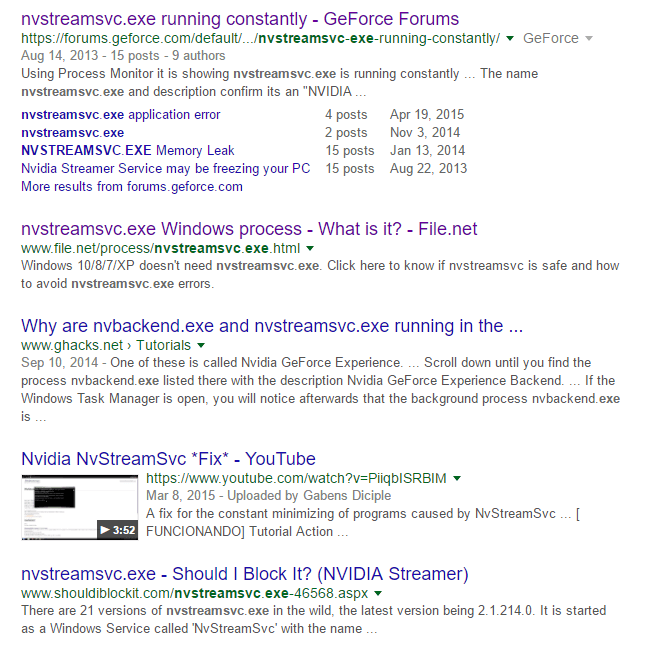

Por sí misma, la información aquí no necesariamente lo ayudará a determinar si algo es bueno o malo. Debe utilizar sitios web de terceros para ayudar a identificar el proceso. Primero, si no reconoce el nombre de un proceso, continúe y búsquelo en Google usando el nombre completo, es decir. nvstreamsvc.exe.

Siempre, haga clic en al menos los primeros cuatro o cinco enlaces e instantáneamente tendrá una buena idea de si el programa es seguro o no. En mi caso, estaba relacionado con el servicio de transmisión de NVIDIA, que es seguro, pero no es algo que necesite. Específicamente, el proceso consiste en transmitir juegos desde su PC al NVIDIA Shield, que no tengo. Desafortunadamente, cuando instala el controlador NVIDIA, instala muchas otras funciones que no necesita.

Dado que este servicio se estaba ejecutando en segundo plano, nunca supe que existía. No se mostraba en el panel de GeForce, así que asumí que acababa de instalar el controlador. Una vez que me di cuenta de que no necesitaba este servicio, pude desinstalar el software NVIDIA y deshacerme del servicio, que se comunicaba a través de la red todo el tiempo, aunque nunca lo usé. Este es un ejemplo de cómo explorar cada proceso puede ayudarlo no solo a identificar un posible malware, sino también a eliminar servicios innecesarios que podrían ser explotados por piratas informáticos.

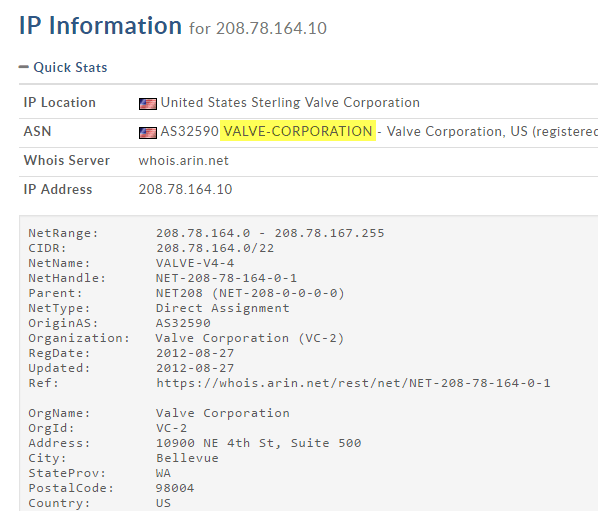

En segundo lugar, debe encontrar la dirección IP o el nombre DNS que aparece en el Dirección campo. Puedes consultar una herramienta como DomainTools, que le dará la información que necesita. Por ejemplo, en Actividad de red, noté que el proceso steam.exe se está conectando a la dirección IP 208.78.164.10. Cuando conecté esto a la herramienta mencionada anteriormente, me alegró saber que el dominio está controlado por Valve, que es la empresa propietaria de Steam.

Si ve una dirección IP que se conecta a un servidor en China o Rusia o en algún otro lugar extraño, es posible que tenga un problema. Buscar en Google el proceso normalmente lo llevará a artículos sobre cómo eliminar malware.

Programas de terceros

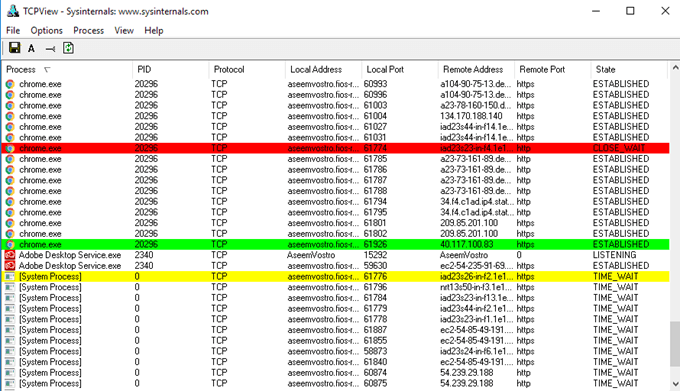

Resource Monitor es excelente y le brinda mucha información, pero hay otras herramientas que pueden brindarle un poco más de información. Las dos herramientas que recomiendo son TCPView y CurrPorts. Los dos son prácticamente iguales, excepto que CurrPorts le brinda muchos más datos. Aquí hay una captura de pantalla de TCPView:

Las líneas que más te interesan son las que tienen un Expresar de ESTABLECIDO. Puede hacer clic con el botón derecho en cualquier fila para completar el proceso o cerrar la conexión. Aquí hay una captura de pantalla de CurrPorts:

De nuevo, mira ESTABLECIDO conexiones al navegar por la lista. Como puede ver en la barra de desplazamiento en la parte inferior, hay muchas más columnas para cada proceso en CurrPorts. Realmente puede obtener mucha información utilizando estos programas.

Línea de comando

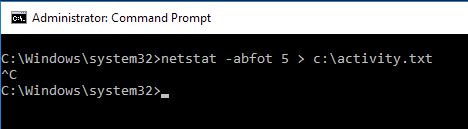

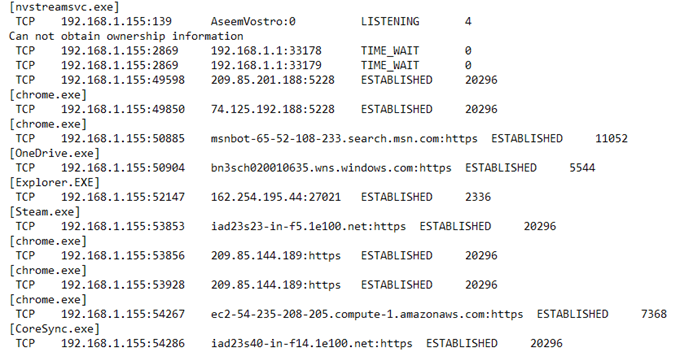

Finalmente, está la línea de comando. Usaremos el netstat para brindarnos información detallada sobre todas las conexiones de red actuales generadas en un archivo TXT. La información es básicamente un subconjunto de lo que obtiene de Resource Monitor o programas de terceros, por lo que solo es realmente útil para los técnicos.

He aquí un ejemplo rápido. Primero, abra un símbolo del sistema de administrador y escriba el siguiente comando:

netstat -abfot 5 > c:activity.txt

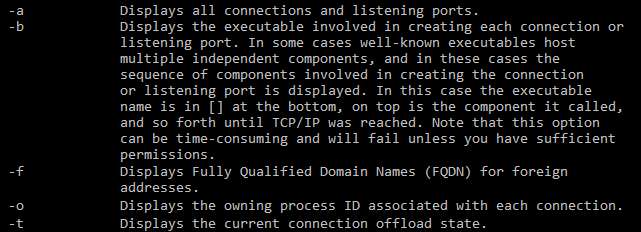

Espere uno o dos minutos, luego presione CTRL + C en su teclado para detener la captura. El comando netstat anterior básicamente capturará todos los datos de conexión de red cada cinco segundos y los guardará en el archivo de texto. El –abfot part es un montón de parámetros para que podamos obtener información adicional en el archivo. Esto es lo que significa cada configuración, en caso de que esté interesado.

Cuando abra el archivo, verá prácticamente la misma información que obtuvimos de los otros dos métodos anteriores: nombre del proceso, protocolo, números de puerto local y remoto, nombre de IP / DNS remoto, estado, conexión, ID de proceso, etc. .

Nuevamente, todos estos datos son un primer paso para determinar si algo sospechoso está sucediendo o no. Tendrá que investigar mucho en Google, pero esta es la mejor manera de averiguar si alguien lo está espiando o si el malware está enviando datos desde su computadora a un servidor remoto. Si tiene alguna pregunta, no dude en comentarla. ¡Disfrutar!