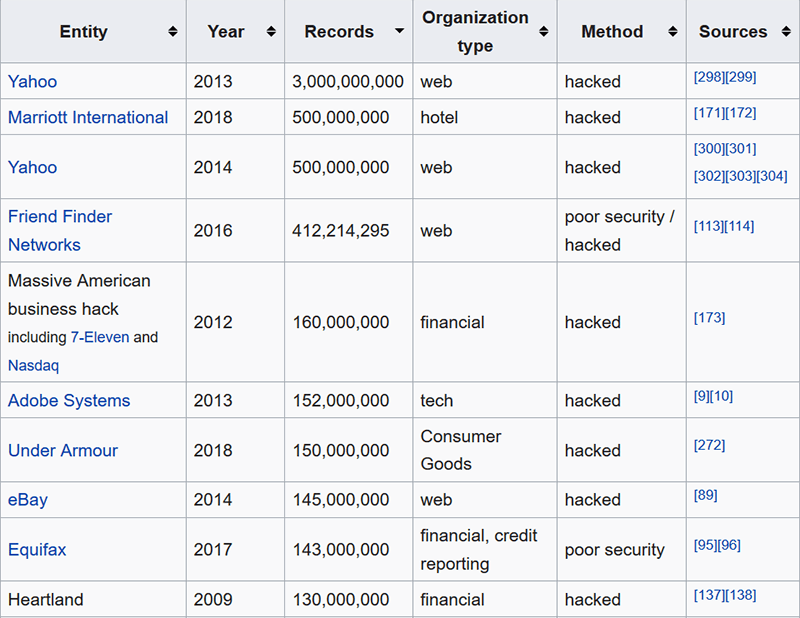

Lo más probable es que algunos de sus datos hayan sido robados. ¿Alguna vez has usado Yahoo? 3 mil millones de cuentas de Yahoo fueron secuestradas en 2013. ¿Visita un hotel Marriott? Se robaron 500 millones de cuentas de Marriott durante cuatro años, de 2014 a 2018. ¿Logró conservar de alguna manera su antigua dirección de Hotmail y su espíritu adolescente vanguardista? 360 millones de cuentas de MySpace, pirateadas. ¿Usar MyFitnessPal? 150 millones de cuentas.

Entonces, ¿qué obtuvieron exactamente los piratas informáticos? Cada pirateo es diferente, pero casi definitivamente obtuvieron su dirección de correo electrónico, información de usuario, registros de su actividad en el sitio y posiblemente cosas mucho más dañinas. Sin embargo, buenas noticias: muchos de los datos más confidenciales probablemente estaban encriptados. También hay una buena posibilidad de que no esté encriptada, pero tomemos el mejor de los escenarios de robo de datos: su información fue robada, pero las cosas confidenciales fueron encriptadas con AES-256. ¿Qué tan seguro es?

¿Qué significa que los datos estén encriptados?

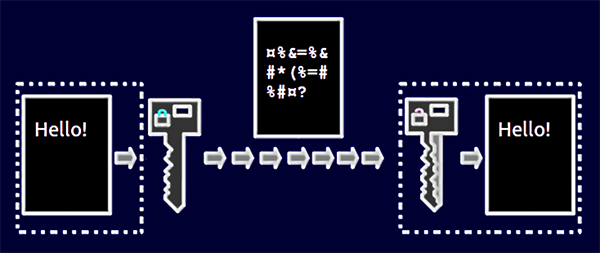

El «cifrado» en la seguridad de datos moderna generalmente se refiere a la criptografía basada en claves. En resumen, ingresa los datos que desea encriptar y la clave (una cadena de letras, números y/o símbolos) que desea usar para encriptarlos. La combinación de estas dos cosas crea un desorden que solo se puede descifrar si se usa la clave adecuada. No debe confundirse con:

- Codificación: Utiliza el mismo algoritmo para codificar y decodificar datos, no se requiere clave. Esto es como ASCII o Unicode, completamente inseguro.

- hash: Proceso de encriptación unidireccional que produce el mismo resultado para entradas idénticas, pero deja resultados muy diferentes si las entradas varían aunque sea un poco. Esto se usa normalmente para la administración de contraseñas con un algoritmo como SHA-256 o bcrypt.

Por ejemplo:

| Codificación (ASCII, decimal) | Mantenlo en secreto. Manténlo seguro. |

| Cifrado (AES 256 bits) | Mantenlo en secreto. Manténlo seguro. |

| Hashing (bcrypt) | Mantenlo en secreto. Manténlo seguro. |

| Codificación (ASCII, decimal) | 75 101 101 112 32 105 116 32 115 101 99 114 101 116 46 32 75 101 101 112 32 105 116 32 115 97 102 101 46 |

| Cifrado (AES de 256 bits, clave: Mellon) | ddg18josC+1ouYRjv5CfPoo jKJV+y3OLtxjIeCUsL+A= |

| Hashing (bcrypt, doce rondas) | $2y$12$3O1EiCPdVrqZFllHJ/ .q9eZzsyzqdmLMluqlQKO1A NtlYMva94.nS |

| Codificación (ASCII, decimal) | Mantenlo en secreto. Manténlo seguro. |

| Cifrado (AES de 256 bits) | Mantenlo en secreto. Manténlo seguro. |

| Hashing (bcrypt) | No se puede descifrar |

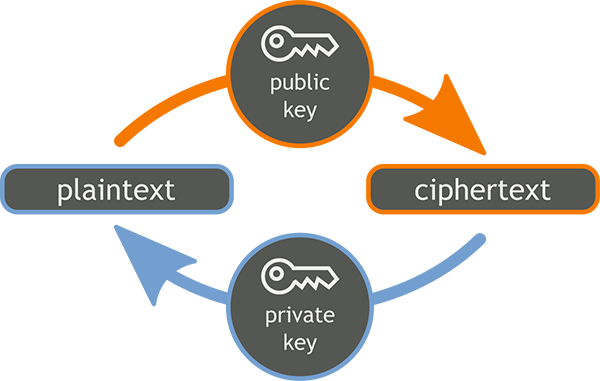

Los dos tipos principales de cifrado son simétricos y asimétricos. El cifrado simétrico se puede descifrar usando la misma clave que se usó para cifrarlo, mientras que el cifrado asimétrico requiere una clave (la clave pública) para cifrar y otra clave (la clave privada) para descifrar. La mayoría de los cifrados modernos son asimétricos, ya que tener una sola clave para toda una base de datos de información es muy inseguro.

¿Qué tan seguro es el cifrado? ¿Se puede romper?

La respuesta corta es sí: el cifrado se puede descifrar. Un enfoque de fuerza bruta, que básicamente consiste en hacer montones y montones de conjeturas hasta que uno resulte ser correcto, ciertamente encontraría la respuesta correcta, con suficiente tiempo y poder de cómputo. Dadas nuestras capacidades actuales, la fuerza bruta AES-256 podría tomar hasta 3 sexdecillones (3×1051) años, y se podrían adjuntar números similares a muchos algoritmos de cifrado ampliamente utilizados. En el futuro, las computadoras cuánticas y otros avances podrían disminuir significativamente la seguridad del cifrado, pero mientras tanto, es efectivamente impenetrable.

Pero eso no hace que el cifrado sea infalible. Los atacantes son conscientes de que los datos encriptados son inútiles sin claves, entonces, ¿qué buscan? Las llaves. La violación de datos más catastrófica posible es aquella en la que se roban los datos cifrados y las claves de descifrado. Si la seguridad de los datos se implementa correctamente, las claves (múltiples claves para diferentes datos, probablemente por usuario) se almacenarán de forma segura en una ubicación separada de los datos y probablemente deberían cifrarse. Además, las claves deberán descifrarse y recuperarse de forma segura cada vez que se deban descifrar algunos datos, para que los atacantes no puedan interceptarlos. Además de todo eso, las claves probablemente deberían cambiarse regularmente.

Si el sitio del que robaron su información hizo todo eso, los atacantes probablemente no obtuvieron las claves, y sus datos estarán seguros hasta que el sol se apague o hasta que inventemos computadoras mucho más poderosas. Pero, ¿cuáles son las probabilidades de que los sitios realmente estén haciendo esto y cuántos de sus datos están encriptados incluso en el mejor de los casos?

¿Quién cifra y qué se cifra?

¿Recuerdas la lista de filtraciones de datos al principio de este artículo? Revisémoslos de nuevo.

| yahoo | 2013/2014 | 3 mil millones | – Contraseñas hash (principalmente bcrypt, algunas MD5) – Algunas preguntas de seguridad | – Nombres – Correos electrónicos – Números de teléfono – Fechas de nacimiento |

| Marriot | 2014-2018 | 3-500 millones | – 8,6 millones de números de tarjetas de crédito – 20,3 millones de números de pasaporte | – Nombres – Direcciones – Fechas de nacimiento – Género – Datos del programa de fidelización – Información de la reserva – 5,25 millones de números de pasaporte |

| Mi espacio | 2016 | 400 millones | Contraseñas (SHA-1, sin salar) | – Correos electrónicos – Nombres de usuario |

| MyFitnessPal | 2018 | 150 millones | Contraseñas (bcrypt, salted y SHA-1) | – Nombres de usuario – Correos electrónicos – Contraseñas |

Esta lista podría ser muy, muy larga, pero entiende la idea: básicamente, lo único que se cifra en la mayoría de los sitios es su contraseña (que en realidad se codifica) y la información de pago. A menos que sea un sitio que trate con mucha información confidencial o tenga algo que ver con la alta seguridad, su violación de datos probablemente expuso una buena cantidad de su PII (Información de identificación personal). Esto se debe principalmente a que cifrar y descifrar cosas requiere mucho más poder de cómputo, tiempo, esfuerzo y dinero que simplemente almacenarlos en texto sin formato y entregárselos directamente.

Sin embargo, incluso las cosas encriptadas en estos hacks no siempre fueron seguras. Yahoo y MyFitnessPal usaban bcrypt para sus contraseñas, que es un estándar de encriptación fuerte, pero también usaban MD-5 y SHA-1 respectivamente, principalmente para cuentas más antiguas. Estos son algoritmos hash mucho más débiles. MySpace acaba de usar SHA-1 sin sal para todo, lo cual tiene sentido, pero también significa que su contraseña casi definitivamente se filtró. Yahoo tampoco ha dejado claro si saltearon sus contraseñas en 2013 (probablemente no lo hicieron), lo que las hace bastante vulnerables a ser descifradas.

Marriott incluso perdió 5,25 millones de números de pasaporte en texto sin formato, lo cual no es bueno. Claramente sabían que deberían cifrarlos (después de todo, otros 20 millones lo hicieron), pero dejaron caer la pelota al 20 por ciento de sus clientes. También encriptaron los números de la tarjeta de crédito: pero no están seguros de si los hackers obtuvieron la clave o no.

La moraleja de la historia: la mayoría de sus datos no están encriptados, ni siquiera los que cree que deberían estarlo.

Pero mis datos estaban encriptados

Correcto, estabas usando un sitio web con una seguridad fantástica que encriptaba hasta el último bit de tu información. Esos existen: muchos sitios de almacenamiento de archivos (Dropbox, Google Drive) cifrarán sus archivos en su base de datos, por ejemplo. Si ese es el caso, mientras su juego de almacenamiento de claves fuera sólido y sus expertos en seguridad hicieran un buen trabajo trabajando con los desarrolladores, las probabilidades son justas de que sus datos permanecerán intactos hasta la muerte por calor del universo.

Sin embargo, el escenario más probable es que gran parte de su información no estuviera cifrada, e incluso la información confidencial podría haber sido mal codificada o cifrada con la clave en algún lugar de la base de datos o en el sistema de archivos. No hay mucho que pueda hacer al respecto, ya que necesita proporcionar a las empresas sus datos para utilizar sus servicios, pero puede intentar mantenerlos al mínimo, ¡y no reutilizar las contraseñas!

Y no te olvides de comprobar HaveIBenPwned para ver si sus datos han aparecido en alguna infracción.

Créditos de la imagen: Claves de cifrado de clave pública, Violación de seguridad de datos, Criptografía de clave pública naranja azul