Es posible que esté familiarizado con el funcionamiento de la piratería y con la forma en que las personas pueden obtener acceso a su computadora a través de Internet. Puede parecer extraño creer que los piratas informáticos pueden acceder a ratones inalámbricos y adaptadores de teclado y usarlos para sus propios fines. Desafortunadamente, ¡no es tan extraño como crees! Aprovechando una falla de seguridad en algunos adaptadores, los piratas ahora pueden controlar o monitorear las entradas que un usuario hace en una computadora dentro de un radio de 100 metros. Si bien es muy aterrador, no te preocupes; lo guiaremos a través de lo que hace este ataque y cómo protegerse contra él.

Cómo funciona

Para comprender cómo funciona este secuestro, echemos un vistazo a cómo funcionan los adaptadores inalámbricos. Conecta el adaptador a un puerto USB y enciende su mouse o teclado inalámbrico. A medida que usa el mouse o el teclado, le dice a su receptor lo que está haciendo, como cuando mueve el mouse, hace clic en un botón o escribe una tecla.

Teóricamente, esto abre una vía para la explotación. Si puede imaginar a alguien conectándose a su adaptador inalámbrico y fingiendo ser un mouse o teclado inalámbrico, entonces tendría control sobre el mouse y el teclado de la computadora de ese usuario. Luego pueden usar este control para realizar acciones no deseadas en esa computadora.

Pero seguramente los fabricantes pensaron en esto y construyeron defensas en sus adaptadores. Esto es cierto; No todos los teclados y ratones inalámbricos tienen este defecto. Sin embargo, algunos lo hacen, y hay una historia detrás de cómo esta falla se coló en la red.

Cómo sucedió esto

De acuerdo a cableado, la razón por la que estos dispositivos están tan abiertos a entradas falsificadas se debe a un chip fabricado por Nordic Semiconductor. Nordic vendió los chips a los fabricantes sin ningún tipo de seguridad. La idea es que Nordic coloque la opción de seguridad en los chips y permita a los fabricantes codificar sus propias medidas de seguridad. Desafortunadamente, algunos fabricantes de teclados y ratones inalámbricos no aprovecharon al máximo esta característica. El resultado es que algunos chips que se vendieron a los consumidores venían con una seguridad menos que estelar.

La falla de seguridad viene en dos niveles. La primera es cuando los datos están «sin cifrar», lo que permite a los secuestradores leer y enviar datos al adaptador. La segunda es cuando los datos están encriptados pero no verifican correctamente si el dispositivo del que recibe los comandos es legítimo. En este caso, si se descifrara el cifrado, los piratas informáticos podrían enviar datos con muy pocos problemas.

El ataque

Entonces, supongamos que alguien está usando uno de estos adaptadores vulnerables. ¿Cómo se desarrollaría uno de estos trucos?

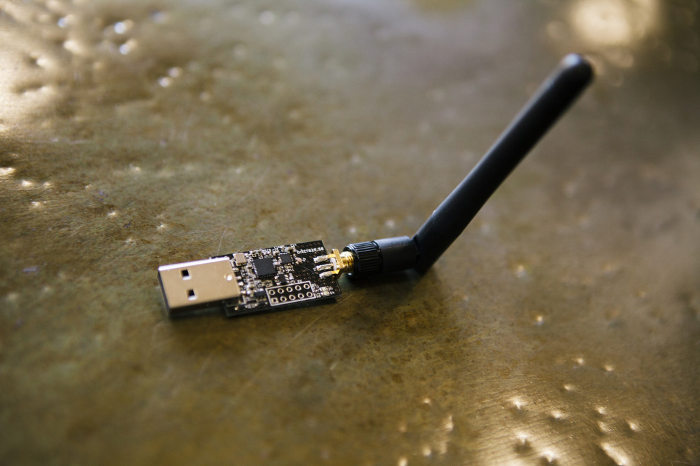

En primer lugar, un pirata informático que intenta secuestrar un adaptador inalámbrico no necesita un equipo especializado costoso. Solo una antena de $ 15 y unas pocas líneas de código Python les otorga acceso a cualquier adaptador dentro de un radio de 100 metros. El adaptador utilizado en el artículo de Wired se parecía a la siguiente imagen.

¡No es algo que verías fácilmente en un lugar público!

Una vez que un hacker localiza un adaptador abierto, puede hacer una de dos cosas:

- Pueden comenzar a enviar datos al adaptador para imitar el comportamiento del teclado y el mouse. En este punto, pueden redirigir la computadora del usuario de formas que el usuario no quiera. Un pirata informático destructivo puede eliminar archivos y carpetas, mientras que uno más astuto dirigirá la computadora de la víctima para que descargue e instale malware.

- De lo contrario, pueden acceder al adaptador y usarlo para ver lo que está ingresando. Esto significa que cualquier contraseña o información vital escrita por el teclado inalámbrico puede ser leída por el pirata informático y utilizada para iniciar sesión en cuentas confidenciales.

Las personas a menudo mantienen las computadoras desconectadas de Internet para evitar que ocurran este tipo de ataques. Desafortunadamente, con un adaptador inalámbrico vulnerable instalado, ¡no es tan seguro como se esperaba!

Cómo defenderse

Entonces, ¿qué puede hacer para ayudar a protegerse contra este tipo de ataques?

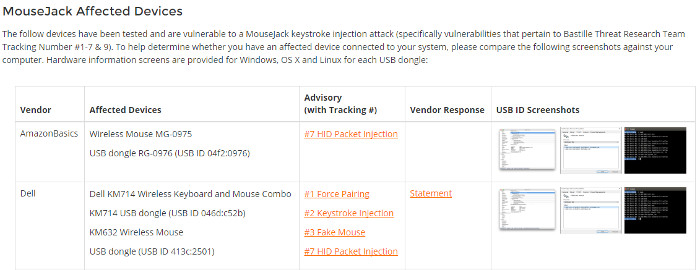

Revisa tu dispositivo

En primer lugar, debe asegurarse de que el dispositivo que está utilizando sea realmente vulnerable a los ataques. Algunos fabricantes no pusieron la seguridad adecuada en sus productos, pero no todos. Existe la posibilidad de que tenga un dispositivo que ya tenga instalada la seguridad adecuada. Para verificar si su dispositivo es susceptible a este método de piratería, verifique este enlace y este enlace para ver si su dispositivo está en la lista.

Actualice el firmware

Si no está allí, entonces todo está bien. Pero, ¿qué pasa si su dispositivo está en la lista? ¿Qué hace entonces? En primer lugar, verifique si su dispositivo tiene una actualización de firmware que solucione este exploit. Puede hacer esto yendo al sitio web de la compañía que suministró su hardware y revisando la sección de controladores para descargas. Cuando descargue un controlador, asegúrese de que las notas indiquen específicamente que soluciona este problema.

Ir con cable

Sin embargo, es posible que el fabricante haya abandonado su dispositivo durante mucho tiempo en busca de actualizaciones y que no tenga suerte. ¿Y ahora que? Ir por cable, por supuesto! Pueden esforzarse tanto como puedan, pero los piratas informáticos no podrán piratear una conexión por cable a través del aire. Es absolutamente su apuesta más segura para mantener su hardware a salvo del secuestro.

Encuentre un dispositivo más fuerte

Si la conexión por cable no es una opción, puede considerar comprar hardware donde la seguridad adecuada esté presente en el dispositivo. Consulte a los proveedores que no aparecen en las listas de dispositivos vulnerables y compre el producto que venden. También puede usar un dispositivo Bluetooth si su computadora lo usa, pero también debe tener en cuenta los problemas de seguridad relacionados con Bluetooth.

Bloquea tu PC

Si realmente no tiene opciones, bloquear su computadora mientras está desatendida al menos evitará que se use mientras no la está mirando. Todavía no impedirá que los registradores de teclas obtengan información, y puede parecer que retrasa lo inevitable, por lo que no es lo ideal.

Mantenerse a salvo

Si bien este método de secuestro de su computadora suena muy aterrador, conocer qué dispositivos están afectados y tomar medidas puede protegerlo. ¿Conoce algún caso en el que los dispositivos inalámbricos de alguien hayan sido secuestrados? ¿Te asusta o sientes que es demasiado problemático para trabajar en un escenario de la vida real? Por favor, háganos saber en los comentarios.