Un proxy te conecta a una computadora remota y una VPN te conecta a una computadora remota por lo que deben ser, más o menos, lo mismo, ¿verdad? No exactamente. Veamos cuándo es posible que desee usarlos y por qué los proxies son un mal sustituto de las VPN.

Elegir la herramienta adecuada es fundamental

Prácticamente cada dos semanas hay un informe importante sobre cifrado, fugas de datos, espionaje u otros problemas de privacidad digital. Muchos de estos artículos hablan sobre la importancia de fortalecer la seguridad de su conexión a Internet, como usar una VPN (red privada virtual) cuando está en el Wi-Fi de un café público, pero a menudo son livianos en los detalles. ¿Cómo funcionan exactamente los servidores proxy y las conexiones VPN de las que escuchamos? Si desea invertir tiempo y energía en mejorar la seguridad, debe asegurarse de seleccionar la herramienta adecuada para el trabajo adecuado.

Si bien son fundamentalmente diferentes, las VPN y los proxies tienen una cosa en común: ambos le permiten parecer como si se estuviera conectando a Internet desde otra ubicación. Sin embargo, la forma en que logran esta tarea y el grado en que ofrecen privacidad, cifrado y otras funciones varían enormemente.

Los proxies ocultan su dirección IP

Un servidor proxy es un servidor que actúa como intermediario en el flujo de su tráfico de Internet, de modo que su actividad en Internet parece originarse en otro lugar. Digamos, por ejemplo, que se encuentra físicamente en Nueva York y desea conectarse a un sitio web que está limitado geográficamente solo a personas ubicadas en el Reino Unido. Puede conectarse a un servidor proxy ubicado en el Reino Unido y luego conectarse a este sitio web. El tráfico de su navegador web parece provenir de la computadora remota, no de la suya.

Los proxies son excelentes para tareas de poca participación, como ver videos de YouTube limitados por región, omitir filtros de contenido simples o omitir restricciones de IP en los servicios.

Por ejemplo: varias personas de nuestro hogar juegan un juego en línea en el que obtienes un bono diario al votar por el servidor del juego en un sitio web de clasificación de servidores. Sin embargo, el sitio web de clasificación tiene una política de un voto de IP independientemente de que se utilicen o no diferentes nombres de jugadores. A través de servidores proxy, cada persona puede registrar su voto y obtener la bonificación en el juego, ya que el navegador web de cada persona parece tener una dirección IP diferente.

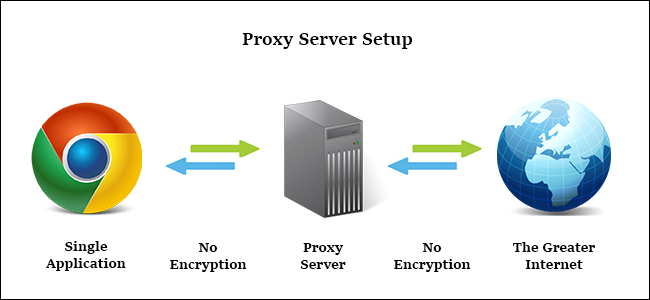

Por otro lado, los servidores proxy no son muy adecuados para tareas de alto riesgo. Los servidores proxy solo ocultan su dirección IP y actúan como un intermediario estúpido para su tráfico de Internet. No cifran su tráfico entre su computadora y el servidor proxy, generalmente no eliminan las credenciales de sus transmisiones más allá del simple intercambio de IP, y no hay consideraciones adicionales de privacidad o seguridad.

Cualquiera que tenga acceso a la fuente de datos (su ISP, su gobierno, algún tipo que olfatee el tráfico de Wi-Fi en el aeropuerto, etc.) puede espiar su tráfico. Además, ciertas vulnerabilidades, como Flash o JavaScript maliciosos en su navegador web, pueden revelar su verdadera identidad. Esto hace que los servidores proxy no sean adecuados para tareas serias, como evitar que el operador de un punto de acceso Wi-Fi malintencionado robe sus datos.

Por último, las conexiones al servidor proxy se configuran aplicación por aplicación, no en toda la máquina. No configura toda su computadora para conectarse al proxy; configura su navegador web, cliente BitTorrent u otra aplicación habilitada para proxy. Esto es excelente si solo desea que una sola aplicación se conecte al proxy (como nuestro esquema de votación mencionado anteriormente), pero no tan bueno si desea redirigir toda su conexión a Internet.

Los dos protocolos de servidor proxy más comunes son HTTP y SOCKS.

Proxy HTTP

Los servidores proxy HTTP, el tipo más antiguo de servidor proxy, están diseñados específicamente para el tráfico web. Conecta el servidor proxy en el archivo de configuración de su navegador web (o usa una extensión de navegador si su navegador no admite proxies de forma nativa) y todo su tráfico web se enruta a través del proxy remoto.

Si está utilizando un proxy HTTP para conectarse a cualquier tipo de servicio sensible, como su correo electrónico o banco, es esencial que use un navegador con SSL habilitado y se conecte a un sitio web que admita cifrado SSL. Como mencionamos anteriormente, los proxies no cifran ningún tráfico, por lo que el único cifrado que obtiene cuando los usa es el cifrado que usted mismo proporciona.

Agentes SOCKS

El sistema de proxy SOCKS es una extensión útil del sistema de proxy HTTP, ya que SOCKS es indiferente al tipo de tráfico que lo atraviesa.

Donde los proxies HTTP solo pueden manejar tráfico web, un servidor SOCKS simplemente reenviará todo el tráfico que recibe, ya sea que el tráfico sea para un servidor web, un servidor FTP o un cliente BitTorrent. De hecho, en nuestro artículo sobre cómo proteger su tráfico BitTorrent, recomendamos el uso de BTGuard, un servicio de proxy SOCKS anonimizado con sede en Canadá.

La desventaja de los proxies SOCKS es que son más lentos que los proxies HTTP puros porque tienen más sobrecarga y, al igual que los proxies HTTP, no ofrecen ningún cifrado más allá de lo que usted aplica personalmente a la conexión dada.

Cómo seleccionar un proxy

Cuando se trata de seleccionar un proxy, vale la pena … bueno, pagar. Si bien Internet está lleno de miles de servidores proxy gratuitos, son casi universalmente suaves y tienen poco tiempo de actividad. Este tipo de servicio puede ser ideal para una tarea única que toma unos minutos (y no es de una naturaleza particularmente sensible), pero realmente no vale la pena confiar en proxies gratuitos de origen desconocido para algo más importante que eso. Si sabe en lo que se está metiendo en términos de calidad y privacidad, puede encontrar un montón de servidores proxy gratuitos en Proxy4Free, una base de datos proxy gratuita bien establecida.

Aunque existen servicios comerciales independientes como los anteriores BTGuard, el aumento de computadoras y dispositivos móviles más rápidos junto con conexiones más rápidas (que reducen el impacto de la sobrecarga de cifrado), el proxy ha caído en gran medida en desgracia a medida que más personas optan por utilizar soluciones VPN superiores.

Las redes privadas virtuales cifran su conexión

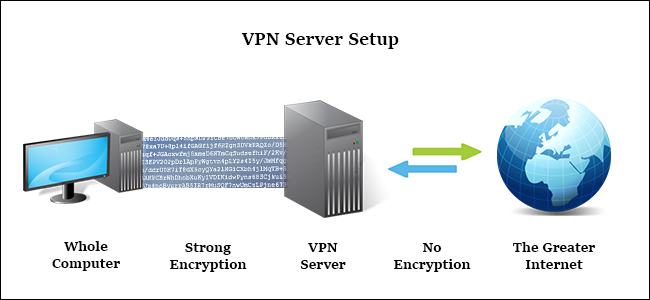

Las redes privadas virtuales, como los proxies, hacen que su tráfico parezca que proviene de una dirección IP remota. Pero ahí es donde terminan las similitudes. Las VPN se configuran a nivel del sistema operativo y la conexión VPN captura toda la conexión de red del dispositivo en el que está configurada. Esto significa que, a diferencia de un servidor proxy, que simplemente actúa como servidor intermediario para una sola aplicación (como su navegador web o cliente BitTorrent), las VPN capturarán el tráfico de cada aplicación en su computadora, desde su navegador web hasta sus juegos en línea incluso desde Windows Update ejecutándose en segundo plano.

Además, todo este proceso pasa por un túnel fuertemente encriptado entre su computadora y la red remota. Esto hace que una conexión VPN sea la solución más ideal para cualquier tipo de uso de red de alto riesgo donde la privacidad o la seguridad son una preocupación. Con una VPN, ni su ISP ni ningún otro espía pueden acceder a la transmisión entre su computadora y el servidor VPN. Si viajaba a un país extranjero, por ejemplo, y le preocupaba iniciar sesión en sus sitios web financieros, correo electrónico o incluso conectarse de forma segura a su red doméstica de forma remota, puede configurar fácilmente su computadora portátil para usar una VPN.

Incluso si no se encuentra actualmente en un viaje de negocios a una zona rural de África, puede beneficiarse del uso de una VPN. Con una VPN activada, nunca tendrá que preocuparse por las malas prácticas de seguridad de la red / Wi-Fi en las cafeterías o porque el Internet gratuito de su hotel esté lleno de agujeros de seguridad.

Si bien las VPN son excelentes, no están exentas de inconvenientes. Lo que obtiene con el cifrado de conexión completo, lo paga en efectivo y en potencia informática. La ejecución de una VPN requiere un buen hardware y, como tal, los buenos servicios de VPN no son gratuitos (aunque algunos proveedores, como Oso del túnel, ofrecen un plan gratuito muy espartano). Espere pagar al menos unos pocos dólares al mes por un servicio VPN sólido como las soluciones que recomendamos en nuestra guía de VPN, StrongVPN y ExpressVPN.

El otro costo asociado con las VPN es el rendimiento. Los servidores proxy simplemente transmiten su información. No hay costo de ancho de banda y solo un poco de latencia adicional cuando los usa. Los servidores VPN, por otro lado, consumen potencia de procesamiento y ancho de banda debido a la sobrecarga introducida por los protocolos de cifrado. Cuanto mejor sea el protocolo VPN y mejor el hardware remoto, menos gastos generales.

El proceso de seleccionar una VPN es un poco más matizado que seleccionar un servidor proxy gratuito. Si tiene prisa y desea un servicio VPN confiable que recomendamos encarecidamente y que usamos a diario, lo dirigiremos a VPN potente como nuestra VPN preferida. Si desea leer más en profundidad las funciones de VPN y cómo seleccionar una, le recomendamos que consulte nuestro artículo detallado sobre el tema.

En resumen, los proxies son excelentes para ocultar su identidad durante tareas triviales (como «escabullirse» a otro país para ver un partido deportivo), pero cuando se trata de tareas más seriales (como protegerse de soltarse), «espionaje»), necesita una VPN.