Con las noticias de piratas informáticos rusos que influyen en las elecciones presidenciales de EE. UU., muchos medios se han preguntado cómo identificamos a los piratas informáticos. Hay varias formas en que los expertos en seguridad cibernética pueden encontrar la fuente detrás de un ataque.

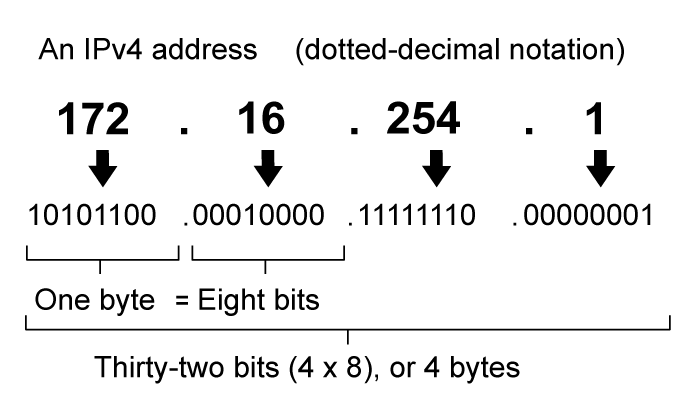

Direcciones IP

La primera y más obvia forma de rastrear a un hacker es con su dirección IP. Ahora, cualquier hacker que se precie usará una dirección IP que carece de información significativa. Funcionarán sobre Tor, sobre una VPN, o tal vez incluso en un espacio público. Pero supongamos que el pirata informático que queremos rastrear es excepcionalmente inexperto o expuso accidentalmente su dirección IP. Encontrarlos por su IP podría funcionar así:

1. El pirata informático logra con éxito sus objetivos (cualesquiera que sean), pero deja registros que muestran el acceso a la red desde una dirección IP específica.

2. La empresa o individuo que fue pirateado pasa esos registros a las fuerzas del orden.

3. Los funcionarios encargados de hacer cumplir la ley citan al ISP para averiguar quién es el propietario de esa dirección IP o quién la estaba usando en el momento del ataque. Luego, los investigadores pueden asociar esta dirección IP con una ubicación física.

4. Después de obtener una orden judicial, los investigadores viajan a la ubicación física indicada por la dirección IP y comienzan su investigación.

5. Si nuestro hacker era realmente tonto, los investigadores encontrarán evidencia del hackeo en todas partes. Si es así, será un juicio corto antes de que el hacker sea enviado a la cárcel por sus crímenes.

Por supuesto, dado que la mayoría de los piratas informáticos trabajan detrás de proxies, las direcciones IP obtenidas por las fuerzas del orden público no les indicarán ningún lugar útil. Eso significa que necesitarán usar otras técnicas o esperar a que los hackers cometan un error.

Siguiendo migas de pan

Al investigar a un hacker habilidoso, la informática forense se reduce a buscar pequeños errores y pruebas circunstanciales. No tendrá una dirección IP que apunte con una gran flecha roja a la casa de su atacante. En cambio, tendrá un montón de pequeñas migas de pan que pueden ayudarlo a hacer una buena suposición sobre los posibles perpetradores.

La complejidad de un hack podría limitar a los perpetradores potenciales a agentes altamente calificados. Las agencias de inteligencia de EE. UU. mantienen registros de ataques anteriores y los correlacionan con piratas informáticos específicos, incluso si no conocen sus nombres.

Por ejemplo, la policía estadounidense llamó al hacker DNC APT 29, o Advanced Persistent Threat 29. Es posible que no sepamos su nombre y dirección, pero aún podemos atribuirle ataques basados en su estilo, modus operandi y paquetes de programas.

El tipo de paquete de software utilizado en el hack podría ofrecer un patrón de «firma». Por ejemplo, muchos piratas utilizan paquetes de software altamente personalizados. Algunos incluso se pueden rastrear hasta las agencias de inteligencia estatales. En el hackeo del DNC, los investigadores forenses descubrieron que el certificado SSL utilizado en el hackeo era idéntico al utilizado por la inteligencia militar rusa en el hackeo de 2015 al parlamento alemán.

A veces son las cosas realmente pequeñas. Tal vez sea una frase extraña que se repite en comunicaciones aleatorias que relaciona el hackeo con un individuo en particular. O tal vez sea una pequeña miga de pan que dejó su paquete de software.

Esa es una de las formas en que los piratas del DNC llegaron a asociarse con Rusia. Investigadores de la hazaña observó que algunos de los documentos de Word publicados por el hackeo mostraban revisiones de un usuario con una localización rusa de Word y un nombre de usuario cirílico. Las herramientas con errores pueden incluso revelar la ubicación de un hacker. La popular utilidad DDoS Low Orbital Ion Cannon una vez tuvo un error que revelaría la ubicación del usuario.

El trabajo policial a la antigua también ayuda a encontrar a los piratas informáticos. El objetivo específico podría ayudar a identificar al perpetrador. Si la aplicación de la ley determina la motivación detrás del ataque, podría ser posible atribuir motivaciones políticas. Si el hack es sospechosamente beneficioso para un grupo o individuo, es obvio dónde buscar. Los piratas informáticos podrían estar canalizando dinero a una cuenta bancaria, y eso podría rastrearse. Y los piratas informáticos no son inmunes a «delatar» unos a otros para salvar su propio pellejo.

Finalmente, a veces los piratas informáticos simplemente te lo dicen. No es raro ver a los piratas alardeando en Twitter o IRC sobre sus hazañas recientes.

Si los investigadores pueden rastrear suficientes migas de pan, pueden comenzar a construir una imagen más completa e intentar obtener una dirección IP significativa.

Arrestar a los piratas informáticos

Una cosa es saber el nombre en clave de un hacker, pero otra cosa es realmente tenerlo en sus manos. A menudo, arrestar a un hacker se reduce a un pequeño error. El líder de Lulzsec, Sabu, por ejemplo, fue atrapado cuando se olvidó de usar Tor para iniciar sesión en IRC. Solo cometió el error una vez, pero fue suficiente para que las agencias que lo vigilaban determinaran su ubicación física real.

Conclusión

Las fuerzas del orden encuentran a los piratas informáticos en una asombrosa variedad de formas. A menudo se reduce a un pequeño pero crítico error cometido por el perpetrador.