Gusanos, virus, malware y el temido rootkit son la ruina de la existencia de todos los administradores de servidores. Dependiendo de la arquitectura, puede haber numerosas opciones para explorar sistemas infectados, recopilando información confidencial y/o costando a las organizaciones una gran cantidad de dinero en el proceso.

Afortunadamente, no necesita enarbolar una bandera de derrota frente a tales ciber-enemigos: es posible detectarlos en su servidor, y hay muchas herramientas para ayudarlo a escanear su servidor Linux en busca de malware y rootkit. Lo mejor de todo es que muchas de estas herramientas son de uso gratuito.

1. Almeja AV

Este antivirus de línea de comandos está diseñado para integrarse estrechamente con los servidores de correo y está disponible para todo tipo de sistemas, incluidas las distribuciones de Linux destacadas como SuSE, Fedora y Ubuntu.

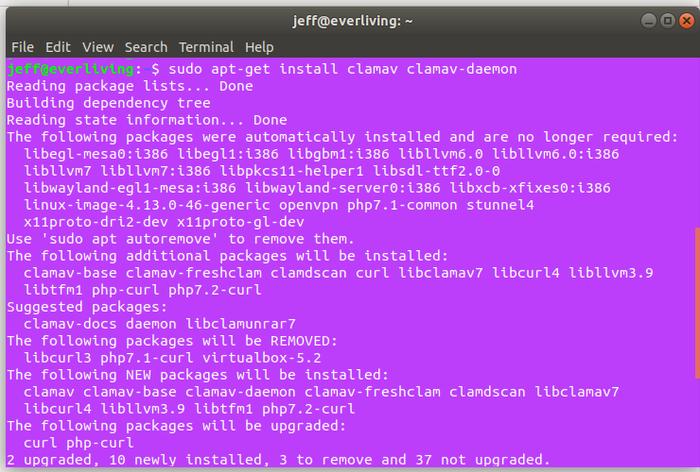

La instalación en Ubuntu es tan fácil como ejecutar el siguiente comando:

sudo apt install clamav clamav-daemon

Una vez instalado, clamav se puede usar desde una terminal para revisar todo el sistema con un peine de dientes finos y desinfectar los archivos infectados. Además de esto, Clam AV también proporciona poderosas utilidades de monitoreo de recursos y escaneo en tiempo real.

Para ejecutar un escaneo simple del sistema de archivos de su servidor, use el siguiente código del directorio raíz:

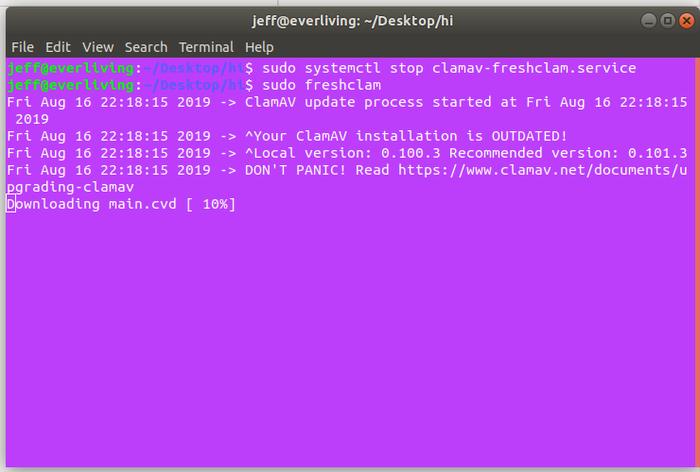

El comando anterior le indicará a Clam AV que realice un escaneo recursivo (comprobando archivos dentro de archivos) e imprima solo documentos infectados en la terminal. Tenga en cuenta que antes de ejecutar este código, deberá permitir que Clam AV tenga suficiente tiempo para instalar su base de datos de firmas de virus en su máquina. Para estar pendiente de este proceso, puedes cancelar el servicio y reiniciarlo manualmente con el siguiente código:

sudo systemctl stop clamav-freshclam.service

seguido por:

Para eliminar automáticamente los archivos infectados del sistema durante un análisis, use el siguiente código. (¡Cuidado con esta opción!):

2. rootkit

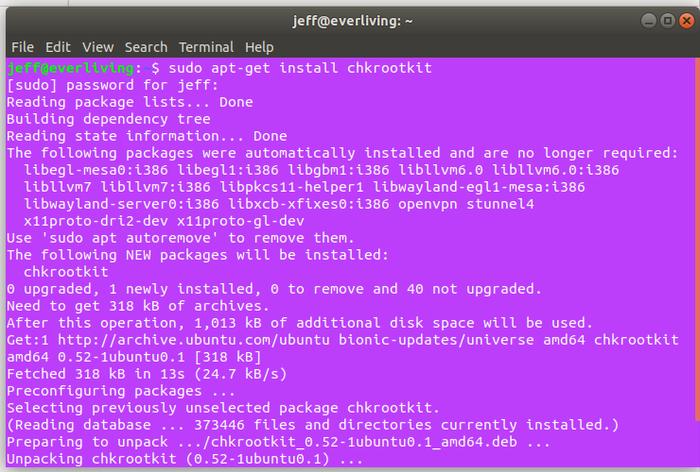

Esta herramienta ejecuta una serie de pruebas para detectar módulos de kernel cargables maliciosos, gusanos y rootkits en toda regla.

Para Ubuntu, esta herramienta está disponible en el repositorio oficial. Use el siguiente código para instalarlo:

sudo apt install chkrootkit

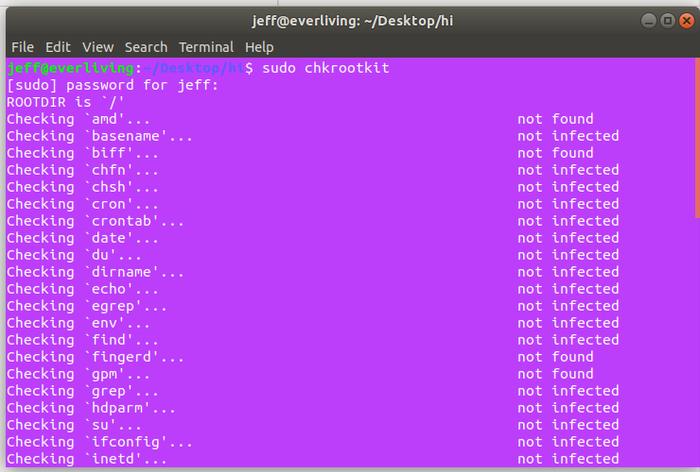

A diferencia de Clam AV, chkrootkit es una herramienta pasiva y carece de funcionalidad para actuar sobre las amenazas detectadas. Cualquier cosa sospechosa que encuentre en el sistema de archivos de su servidor deberá investigarse y eliminarse manualmente, así que guarde una copia de su salida para referencia posterior.

Para ejecutar esta herramienta, use el siguiente comando:

La lista que le brinda chkrootkit es un buen punto de partida para diagnósticos posteriores.

3.AYUDA

El nombre de esta herramienta es un acrónimo que significa «Entorno de detección de intrusos avanzado», un reemplazo totalmente gratuito de una herramienta similar llamada Tripwire.

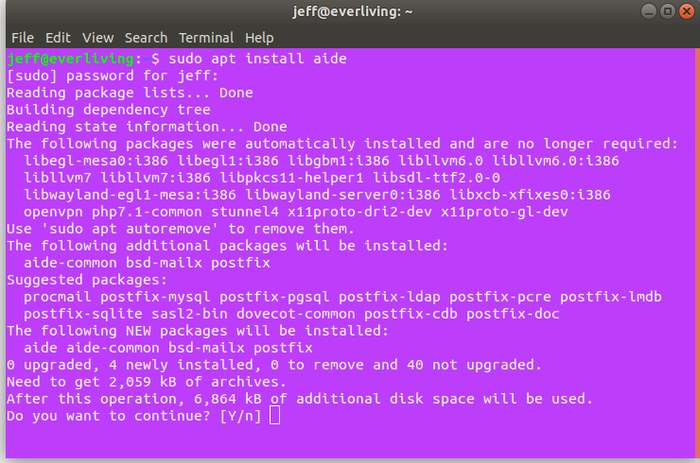

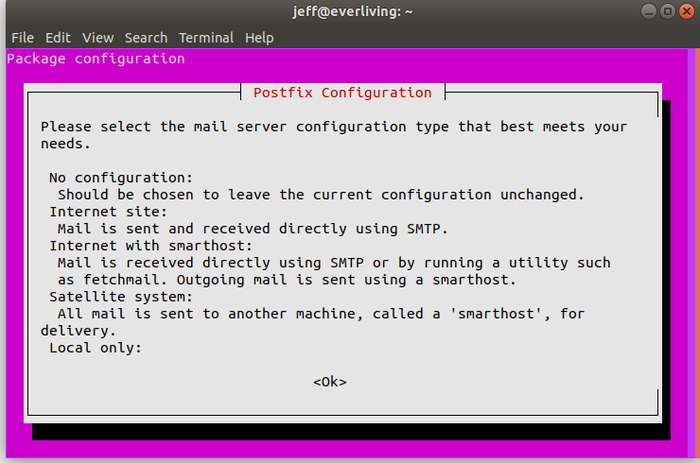

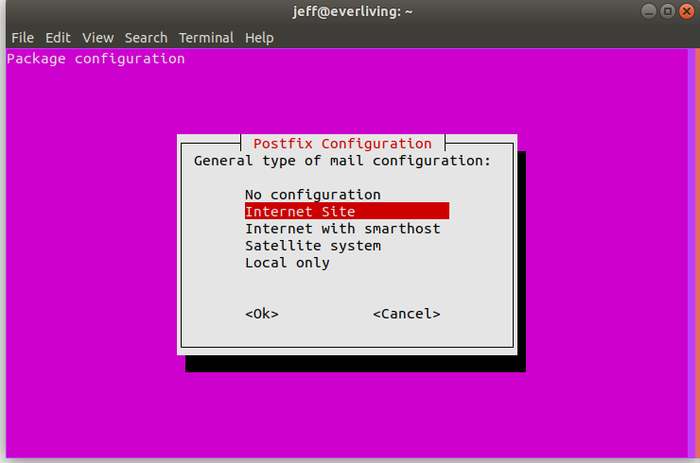

AIDE le permite controlar de cerca los archivos de su sistema para rastrear cuándo y cómo se modifican o se accede a ellos. Esta herramienta es fácilmente instalable desde los repositorios oficiales de Ubuntu con apt.

Para completar el proceso de instalación, deberá configurar Postfix a través de las opciones que se le presentan. Para navegar por estos, puede usar la tecla Tabulador o los botones de flecha, luego presione Entrar en la opción que desee. Postfix se utiliza para enviar información a su dirección de correo electrónico en un horario que puede controlar.

Configurar AIDE requiere un poco de manipulación de archivos. Deberá manejar archivos en las siguientes ubicaciones:

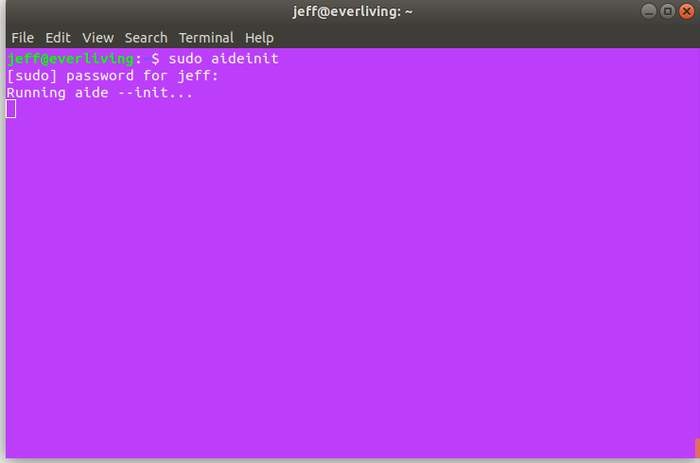

Primero, crearemos la base de datos y los archivos de configuración ejecutando el siguiente comando:

Una vez completado, este proceso coloca la base de datos y los archivos de configuración que genera en «/var/lib/aide/» bajo los nombres «aide.db.new» y «aide.conf.autogenerated». Ambos deben copiarse como «aide.db» y «aide.conf», respectivamente, para funcionar correctamente.

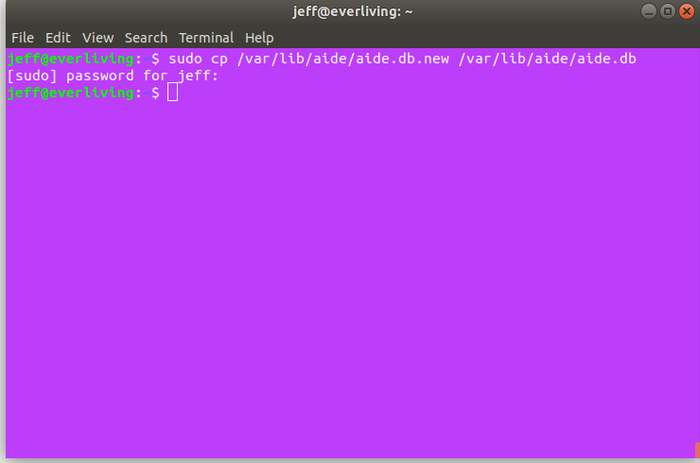

Hacer una copia del archivo de la base de datos con un nuevo nombre es fácil con el siguiente código:

sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db

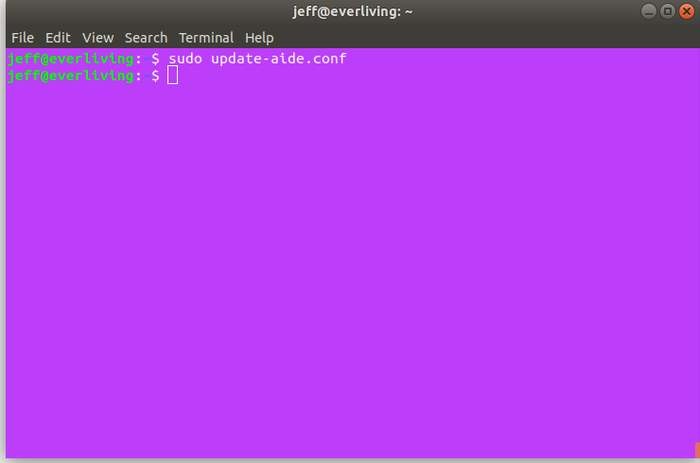

Antes de cambiar el nombre y copiar el archivo de configuración, actualícelo con el siguiente comando:

Una vez que haya actualizado el archivo de configuración, cópielo en la carpeta correcta con el siguiente comando:

sudo cp /var/lib/aide/aide.conf.autogenerated /etc/aide/aide.conf

Ahora AIDE debería funcionar en su servidor y observar activamente la representación HASHED de su sistema de archivos que ha generado.

AIDE se puede configurar para excluir carpetas, ejecutarse periódicamente y más modificando su archivo de configuración, pero el siguiente comando es suficiente para ver la salida de su sistema:

aide -c /etc/aide/aide.conf -C

AIDE es más efectivo cuando se accede a su configuración desde una ubicación de solo lectura, ya que los rootkits podrían permitir que los atacantes modifiquen el archivo. Considere implementar una configuración de este tipo para obtener resultados óptimos.

Las herramientas cubiertas en este artículo deberían ayudarlo a escanear su servidor Linux en busca de malware y rootkits utilizando una variedad de técnicas. Los rootkits son las amenazas digitales más difíciles de abordar, pero se pueden evitar con la debida diligencia.