Muchos servicios de red operan utilizando el Protocolo de control de transmisión o TCP como protocolo de capa de transporte. Esto se debe a que TCP proporciona una comunicación orientada a la conexión que permite al dispositivo emisor estar seguro de que el destinatario del mensaje realmente lo recibe, porque se crea una conexión bidireccional.

Sin embargo, no todas las aplicaciones necesitan este tipo de conexión, especialmente las aplicaciones en tiempo real donde es mejor eliminar un mensaje que tener que esperar a que se retransmita, retrasando todo lo demás. Para estas aplicaciones, normalmente se utiliza el protocolo de datagramas de usuario o el protocolo de capa de transporte UDP.

Los videojuegos online son un ejemplo de un tipo de programa que utiliza UDP. Estos juegos dependen de actualizaciones constantes enviadas por el servidor y la computadora y cualquier retraso causado por la retransmisión de datos es significativamente más perjudicial que tener que lidiar con uno o dos paquetes perdidos.

Dado que estos servicios basados en UDP pueden estar presentes en cualquier red, es importante comprobarlos como parte de una prueba de penetración. Afortunadamente, debido a que UDP es bastante común, generalmente es compatible con el software de prueba de red y Nmap no es una excepción.

Cómo escanear puertos UDP con Nmap

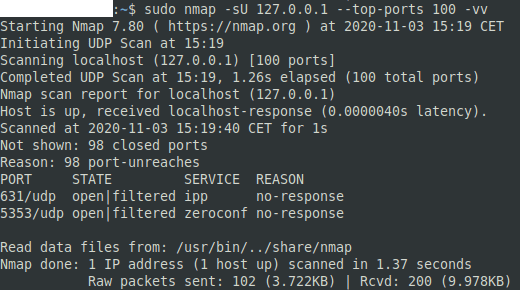

Probar puertos UDP con Nmap es muy similar a probar TCP; de hecho, la sintaxis es esencialmente idéntica. La única diferencia es que debe especificar el indicador «tipo de escaneo» como «-sU» en lugar de «-sT» o «-sS». Por ejemplo, un comando podría ser «nmap -sU 127.0.0.1 –top-ports 100 -vv» para analizar la dirección de loopback de los 100 puertos UDP más comunes e informar los resultados con una salida doblemente detallada.

Reúna los argumentos que desea utilizar y luego ejecute el comando.

Reúna los argumentos que desea utilizar y luego ejecute el comando.

Una cosa a tener en cuenta con un escaneo UDP es que llevará mucho tiempo. La mayoría de las consultas no reciben respuesta, lo que significa que el análisis debe esperar a que expire el tiempo de espera de la consulta. Esto hace que los análisis sean mucho más lentos que los análisis TCP, que normalmente devuelven algún tipo de respuesta incluso si un puerto está cerrado.

Hay cuatro resultados que puede ver para puertos UDP “abiertos”, “abierto | filtrado”, “cerrado” y “filtrado”. «Abierto» indica que una solicitud recibió una respuesta UDP. « Abrir | filtrado” indica que no se recibió respuesta, lo que podría indicar que un servicio estaba escuchando o que no había servicios. «Cerrado» es un mensaje de error ICMP específico de «puerto inalcanzable». «Filtrado» indica otros mensajes de error de ICMP inalcanzables.