Foto por Benjamin gustafsson

Cada vez que se conecta a cualquier cosa fuera de su red, la seguridad debería ser una preocupación, y esto es doblemente cierto para los usuarios de BitTorrent, que obtienen datos de todo tipo de fuentes desconocidas. He aquí cómo protegerse.

Nota: Esta es la tercera parte de nuestra serie que explica BitTorrent; asegúrese de leer la Parte 1 de la serie, donde explicamos qué es BitTorrent y cómo funciona, y luego la Parte 2, donde explicamos cómo crear sus propios torrents.

Amenazas de seguridad

Es importante comprender qué tipos de amenazas existen para bloquearlas de manera efectiva, así que echemos un vistazo.

Los virus y otras formas de malware son las amenazas más básicas. Los archivos que descarga son ajenos y debe tratarlos como tales; escanéelos rápidamente después de descargarlos. La mayoría de los principales programas antivirus tienen la opción de agregar carpetas para el escaneo automático, que probablemente sea la solución perfecta si no tiene el tiempo o si quiere desperdiciar el esfuerzo haciendo las cosas manualmente.

Foto por fitbloggersguide

Más en serio, no debería sorprendernos que su dirección IP sea muy fácil de rastrear. Si bien muchas personas nunca han tenido un problema, eso no significa que no debas preocuparte por las cosas. Junto con las personas que solo escuchan sus conexiones, sus descargas también pueden verse afectadas. Cada vez hay más incidentes de «tráfico incorrecto», los pares envían datos corruptos en respuesta a las llamadas de BitTorrent, lo que hace que los usuarios tengan que volver a descargar estas secciones de sus archivos. Los usuarios que transfieren material que infringe los derechos de autor también deben preocuparse por ser atrapados por estos mismos métodos. En How-To Geek, no toleramos la piratería, por supuesto, pero apoyamos la seguridad, y la mejor manera de mantenerse a salvo es mantenerse informado.

Cifrado

Una forma de aliviar estos problemas es habilitar el cifrado para sus conexiones. Esto evita que los espectadores entiendan los datos enviados entre dos pares, aunque no les impide ver sus direcciones IP o ciertos detalles del rastreador, como la cantidad de datos transferidos.

Sin embargo, esta no es una solución perfecta. El cifrado también debe ser compatible con sus pares, y es posible que no tengan sus clientes configurados para usarlo. Certains trackers n’autorisent même pas le cryptage, mais si le vôtre le fait, ce n’est pas une mauvaise idée d’activer la préférence pour les connexions cryptées, mais d’autoriser les transferts non cryptés s’il n’y en no.

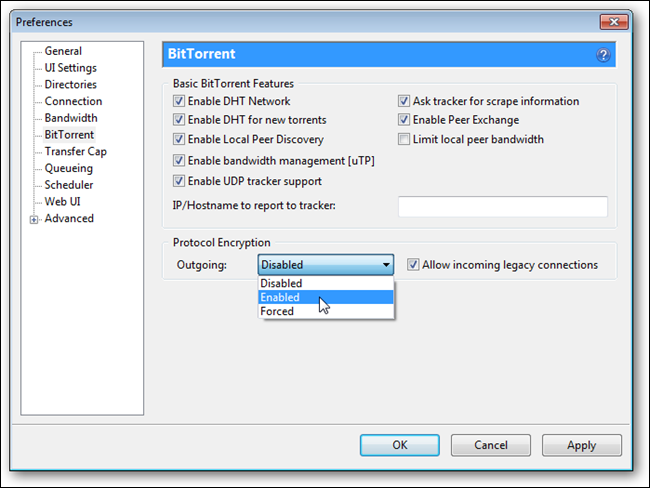

Habilite el cifrado en uTorrent

Abierto uTorrent, ir a Opciones> Preferencias, luego haga clic donde se indica BitTorrent a la izquierda.

Debajo de donde dice «Cifrado de protocolo», elija Activado y haga clic en Permitir conexiones heredadas entrantes. Esto permitirá el cifrado saliente, pero seguirá aceptando conexiones no cifradas cuando no haya ninguna conexión cifrada disponible.

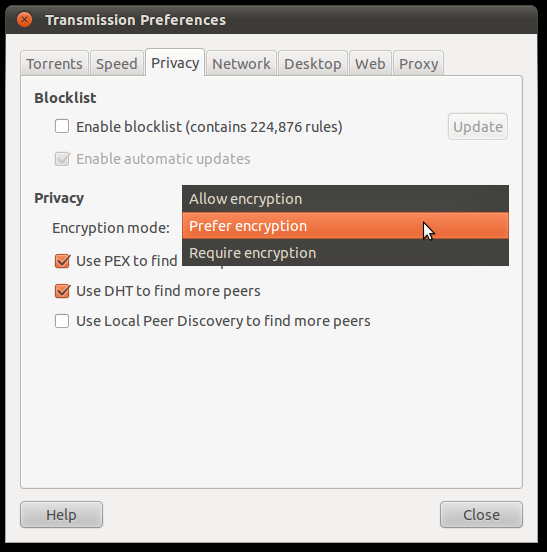

Habilitar el cifrado en la transmisión

Abierto Transmisión y haga clic en Editar> Preferencias (Linux) o Transmisión> Preferencias (Mac OS). Luego haga clic en el Intimidad pestaña (Linux) o la Compañeros pestaña (Mac OS).

En la lista desplegable «Modo de cifrado», seleccione Favorecer el cifrado. Esto seguirá aceptando conexiones no cifradas cuando no haya conexiones cifradas disponibles.

Bloqueadores de IP

Otra cosa que puede hacer es usar un bloqueador de direcciones IP. Estos programas funcionan junto con un cortafuegos existente (tienes un cortafuegos, ¿no?) Y tu cliente BitTorrent y filtran las direcciones IP según las listas de bloqueo. Las listas de bloqueo son grupos de rangos de direcciones IP que contienen problemas conocidos, como la supervisión y el reenvío de paquetes incorrectos. Su eficacia está sujeta a debate y no hay consenso sobre su capacidad para hacer algo. A veces, los sitios web y los rastreadores que funcionan bien se bloquean y debe autorizarlos manualmente.

Sin embargo, si es una persona cautelosa, no es mala idea ejecutar un bloqueador de direcciones IP por si acaso. Los mas famosos son PeerBlock para Windows y Mobloc para Linux, y Transmission para Mac y Linux tiene la opción de usar una lista de bloqueo. PeerBlock, una vez instalado, le permite descargar y actualizar listas de bloqueo y automáticamente comienza a bloquear direcciones IP.

Instalar y configurar PeerBlock en Windows

Descargar PeerBlock de su sitio web. La versión beta es bastante estable y ofrece las funciones más útiles, y es compatible con Windows XP, Vista y 7 (todas las versiones).

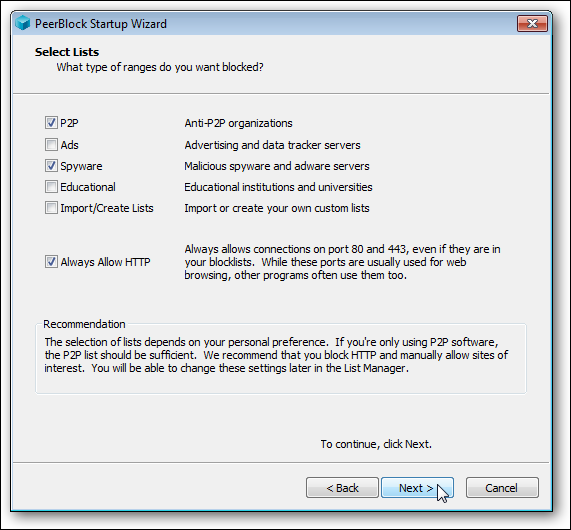

La instalación es muy sencilla y, una vez que se completa y abre PeerBlock, se inicia el asistente de configuración. Golpeado próximo.

En esta pantalla, puede elegir los tipos de listas de bloqueo a las que desea suscribirse. Puedes ver aquí que hemos elegido P2P, y también agregó software espía por si acaso. Si es nuevo en este tipo de cosas, probablemente sea mejor elegir Permitir siempre HTTP además, ya que permite todo el tráfico a través de ese puerto. Si no elige esta opción, su navegación puede verse afectada y deberá permitir manualmente algunos sitios web. Haga clic en próximo cuando haya terminado.

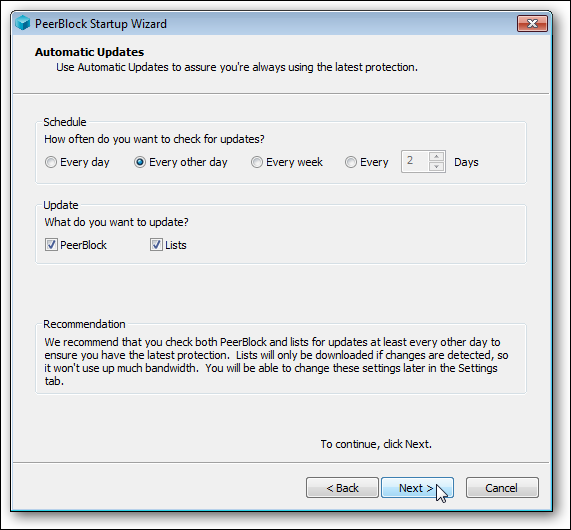

Luego, puede elegir programar qué y con qué frecuencia actualizar. Los valores predeterminados son perfectamente correctos aquí, así que haga clic en Próximo.

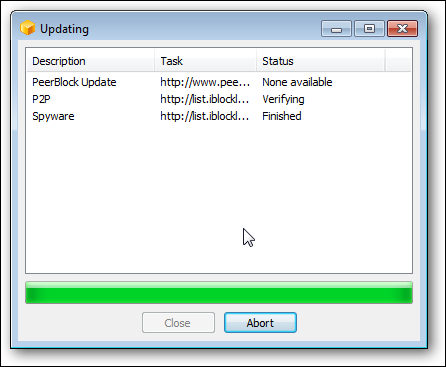

Verá una ventana emergente y sus listas de bloqueo seleccionadas se actualizarán automáticamente. Una vez que hayan terminado, cerrar El botón no estará atenuado y puede hacer clic en él.

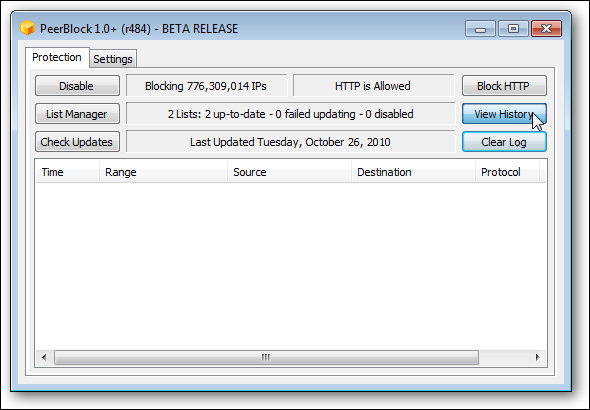

Será recibido por la pantalla principal de PeerBlock, donde puede ver el historial de intentos bloqueados para acceder a su computadora, administrar sus listas, buscar actualizaciones manualmente y más. Puede salir a través del icono en la bandeja del sistema.

Bloqueo de IP en Linux y Mac OS

Moblock es un poco más poderoso y complicado, y aunque hay una GUI llamada Moblock disponible, configurarlo no es un paseo por el parque. Además, solo funciona en Linux y no hay una amplia variedad de herramientas comparables disponibles en Mac OS que también funcionen. Sin embargo, por suerte para nosotros, Transmission puede descargar y usar listas de bloqueo muy fácilmente.

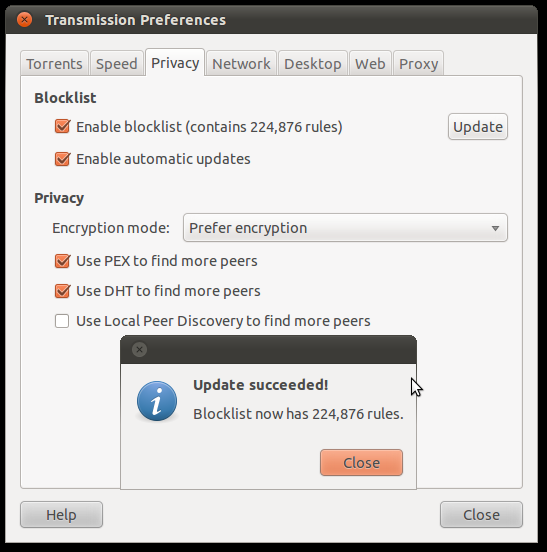

Abra Transmisión y haga clic en Editar> Preferencias (Linux) o Transmisión> Preferencias (Mac OS). Luego haga clic en el Intimidad pestaña (Linux) o Compañeros (Mac OS) de nuevo.

Haga clic en las marcas de verificación junto a Activar la lista de bloqueo y Habilitar actualizaciones automáticas cuadros, luego haga clic en el Poner al día botón. La transmisión descargará y utilizará automáticamente la lista de bloqueo P2P y mostrará el número total de reglas seguidas. ¡Eso es!

Rastreadores privados

Mantenerse a salvo es importante porque no sabe quién (o qué) está allí. Pero, ¿y si tuviera una fuente confiable? Los rastreadores privados son una solución ideal a largo plazo por varias razones clave:

- Una comunidad cerrada y de confianza: El rastreador requiere registro y hay un proceso de selección. Romper las reglas puede llevar a ser expulsado y, en muchos casos, si las personas a las que invitas a la comunidad hacen algo para ser expulsado, también estás expulsado. Si bien puede parecer una nube de tormenta inminente, siempre que tenga cuidado, estará a salvo de la mayoría de las amenazas y de todos los demás.

- Reglas de conexión estrictas: Solo se permiten clientes y métodos aprobados. Esto reduce el número de relaciones falsas, sanguijuelas, etc., y al mismo tiempo dicta cómo se deben realizar las conexiones para maximizar la velocidad y la seguridad.

- Estándares para torrents: Los archivos descargados tienen estándares de calidad y formato, y están libres de virus y malware. La mayoría de los rastreadores requieren vistas previas para disipar la ambigüedad de torrents similares.

- Informes: Se requiere que cada usuario mantenga una cierta proporción de descargas a descargas. Esto a menudo se califica en función de la cantidad total en MB, aunque agregar nuevos torrents puede brindarle una bonificación o puede haber beneficios basados en donaciones. Esto asegura que los archivos tengan una alta disponibilidad y contribuye a la velocidad, aunque esto variará dependiendo de los torrents individuales.

Como puede ver, esta es una muy buena solución a largo plazo para muchos problemas que podría encontrar al usar BitTorrent. Obtiene muchos beneficios cuando se une a un rastreador privado, y hay muchos de ellos. El principal inconveniente es que tienes que esperar a que te registres o encontrar a alguien que pueda enviarte una invitación, lo que puede llevar un tiempo.

Si es del tipo cauteloso, no estaría de más combinar estas estrategias para mitigar las amenazas a la seguridad y la privacidad. Siendo el ciberdelito un peligro muy real, es una buena idea tomar el control de la seguridad de su computadora a través de herramientas como estas, sin comprometer demasiado su actividad en Internet. Sin embargo, lo más importante que puede hacer es tomar decisiones inteligentes, tanto sobre lo que está descargando como hacia dónde va, y estar al tanto de lo que hay disponible. Investigar es la mejor manera de mantenerse a salvo.

Editar: Se ha corregido la pestaña en Preferencias de transmisión en Mac OS. Ahora hace referencia correctamente a la pestaña Peers.