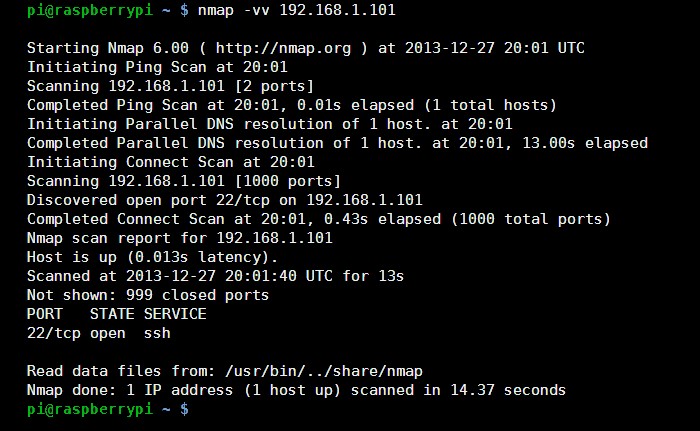

Después de la primera parte de esta serie, es hora de ver algunas de las características más avanzadas de nmap. Comenzando con el escaneo de puertos básico, es posible obtener más información sobre el escaneo agregando el -vv bandera:

La salida se verá algo como esto:

En la primera parte, vimos cómo escanear un rango de direcciones. Hay una forma más de realizar el escaneo, pero esta vez especificando el número de bits de la máscara de subred:

El comando anterior escaneará todos los hosts desde 192.168.1.0 hasta 192.168.1.255 en una red que tenga una máscara de subred de 255.255.255.0. Aunque son posibles máscaras de subred más grandes (p. ej., 255.255.0.0 es /16), esto provocaría nmap para escanear una gran cantidad de hosts y lo más probable es que se deba evitar.

Llegar nmap para producir una lista de los hosts que escaneará, use el -sL bandera:

En este caso, la salida será una lista de direcciones (una por línea) comenzando en 192.168.1.0 y terminando en 192.168.1.255.

Si hay hosts en su red que se oponen a ser escaneados (por ejemplo, servidores con sistemas de detección de intrusos instalados o ciertos tipos de dispositivos de firewall), puede saber nmap para omitir una determinada dirección utilizando el -exclude bandera. El siguiente ejemplo escaneará todos los hosts desde .0 hasta .255 pero no 192.168.1.4:

nmap 192.168.1.1/24 -exclude 192.168.1.4

Sigilo

Al buscar puertos abiertos, nmap puede usar varios tipos diferentes de métodos de escaneo. Las conexiones de red se establecen utilizando el protocolo TCP. Define qué paquetes de datos enviar y cuál debe ser la respuesta. Para establecer una conexión, primero se envía un paquete SYN al host. Si el puerto está abierto y el host está dispuesto a aceptar conexiones, responde enviando un paquete SYN-ACK. Luego, el cliente enviará un paquete ACK para completar la conexión. Esta conexión luego se usa más arriba por software como navegadores web y programas de correo electrónico. Cuando se invoca desde una cuenta de usuario normal, esto es exactamente lo que nmap lo hace para cada puerto que se escanea. Si se establece una conexión, se informa que el puerto está abierto.

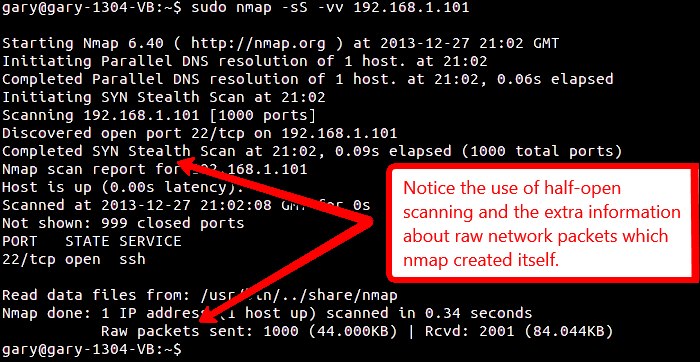

Pero si nmap se invoca desde una cuenta raíz o usando sudo, el valor predeterminado es un tipo diferente de escaneo conocido como escaneo semiabierto. En este escenario, nmap crea los paquetes TCP de bajo nivel por sí mismo (en lugar de usar el sistema operativo subyacente para hacerlo en su nombre) y cuando recibe el SYN-ACK, no responde con un ACK y, por lo tanto, no se establece una conexión completa. Pero debido a que el host respondió con un SYN-ACK, significa que el puerto está abierto y disponible para una conexión completa. La ventaja del escaneo semiabierto es que es más rápido y no hace que el software del servidor que escucha en el puerto registre una conexión.

Puede asegurarse de que se está utilizando el escaneado semiabierto utilizando el -sS bandera. cuando se combina con -vvpuedes ver nmap informando su uso de un «SYN Stealth Scan» para sondear el host. Aquí está el comando completo:

sudo nmap -sS -vv 192.168.1.101

También fíjate que nmap ahora brinda un informe de la cantidad de paquetes sin procesar que generó para poder realizar el escaneo semiabierto.

Todo iluminado como un árbol de Navidad

Hay un tipo más de escaneo que vale la pena mencionar y es el escaneo NULL y sus amigos: el escaneo FIN y el escaneo Xmas. En el estándar TCP, hay una pequeña sección que le dice a una implementación TCP qué hacer si recibe un paquete con las banderas incorrectas. El resultado práctico de este «agujero de bucle» es que cualquier paquete que no contenga los bits SYN, RST o ACK dará como resultado un paquete RST devuelto si el puerto está cerrado y ninguna respuesta si el puerto está abierto. nmap puede usar esto a su favor enviando paquetes con formato incorrecto y esperando a ver si hay una respuesta.

El escaneo NULL, que se invoca usando -sN no establece ningún bit en el encabezado del paquete. El escaneo FIN, -sFestablece el bit TCP FIN y el escaneo de Navidad, -sX, establece los indicadores FIN, PSH y URG. ¡Se llama el escaneo de Navidad ya que el paquete ahora está todo iluminado como un árbol de Navidad!

Si el host responde con un paquete RST, el puerto está cerrado, nada y el puerto está abierto.

Conclusión

Como podemos ver, nmap es una herramienta poderosa y ha sido diseñada igualmente para el escaneo sigiloso o abierto. Como último experimento, pruebe el siguiente comando como una forma de descubrir qué hosts están activos en su red local sin escanear realmente los hosts, sino simplemente solicitando sus direcciones MAC:

sudo nmap -PR -vv 192.168.1.1/24

los -PR la bandera causará nmap para solicitar la dirección MAC del host (usando ARP) y marcará el host como activo si recibe una respuesta.