Wireshark es un potente analizador de red de código abierto que se puede utilizar para rastrear los datos en una red, como ayuda para solucionar problemas de análisis de tráfico de red, pero igualmente como una herramienta educativa para ayudar a comprender los principios de las redes y los protocolos de comunicación.

Está disponible para casi cualquier distribución de Linux y para Ubuntu, se puede instalar a través del Centro de software de Ubuntu o la terminal:

sudo apt-get install wireshark

Antes de usar wireshark, el dumpcap La utilidad debe tener permiso para ejecutarse como root. Sin esto, Wireshark no podrá capturar el tráfico de la red cuando inicie sesión como un usuario normal (que siempre es en distribuciones como Ubuntu). Para agregar el “setuidpoco a dumpcapuse el siguiente comando:

sudo chmod 4711 `which dumpcap`

Tenga en cuenta que las comillas alrededor de «qué dumpcap» no son comillas simples normales, sino el carácter de acento grave. En sistemas similares a Unix, esto invoca la sustitución de comandos donde la salida del which comando se convierte en un parámetro para el chmod comando, es decir, la ruta completa del dumpcap binario.

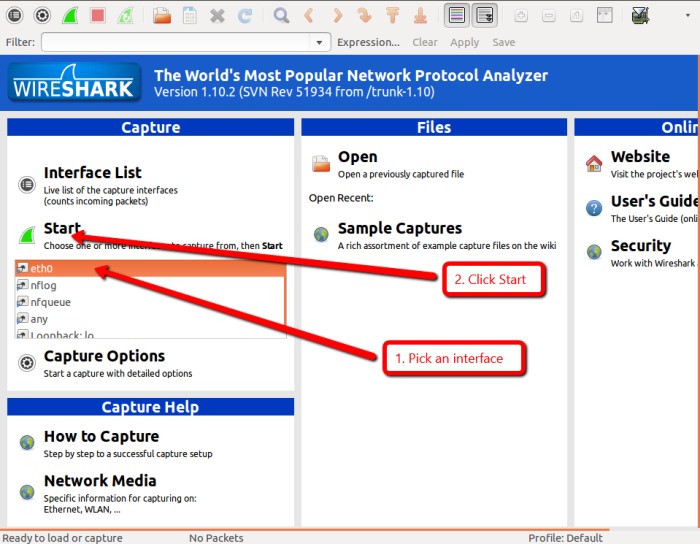

Inicie Wireshark y luego haga clic en la interfaz de red que desea usar para capturar los datos. En una red cableada, probablemente será eth0. Ahora haga clic en Inicio.

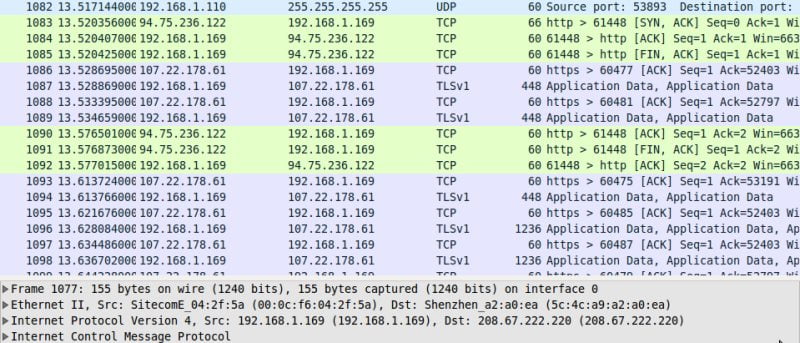

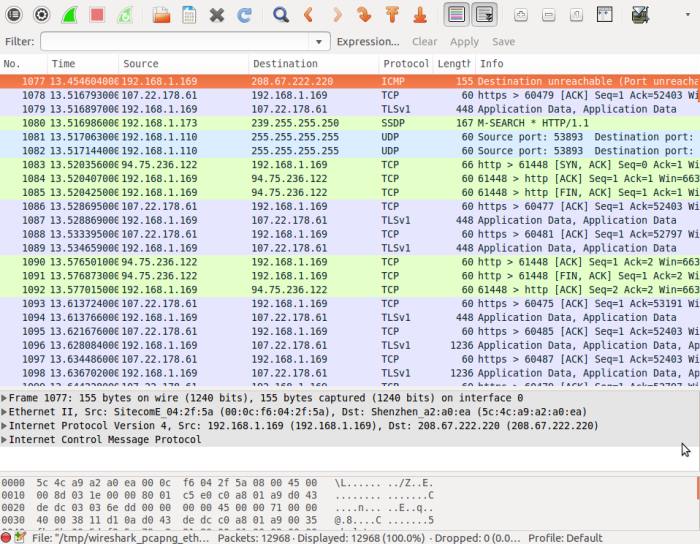

Wireshark comenzará a capturar el tráfico y lo mostrará como una lista codificada por colores en la ventana principal. El tráfico TCP es verde, los paquetes UDP son azul claro, las solicitudes ARP son amarillas y el tráfico DNS se muestra en azul oscuro.

Justo debajo de la barra de herramientas se encuentra el cuadro Filtro. Para ver solo ciertos tipos de paquetes de red, ingrese el nombre del protocolo en el cuadro de edición y haga clic en Aplicar. Por ejemplo, para ver solo el mensaje ARP (Protocolo de resolución de direcciones), escriba arp en el cuadro Filtro y haga clic en Aplicar. La lista cambiará para mostrar solo mensajes ARP. ARP se usa en una LAN para descubrir qué máquina está usando una determinada dirección IP. Otros filtros de ejemplo son HTTP, ICMP, SMTP, SMB, etc.

Wireshark puede filtrar utilizando criterios más avanzados que solo el tipo de protocolo. Por ejemplo, para ver todo el tráfico relacionado con DNS que proviene de un host en particular, use el filtro ip.src==192.168.1.101 and dns dónde 192.168.1.101 es la dirección de origen que desea filtrar.

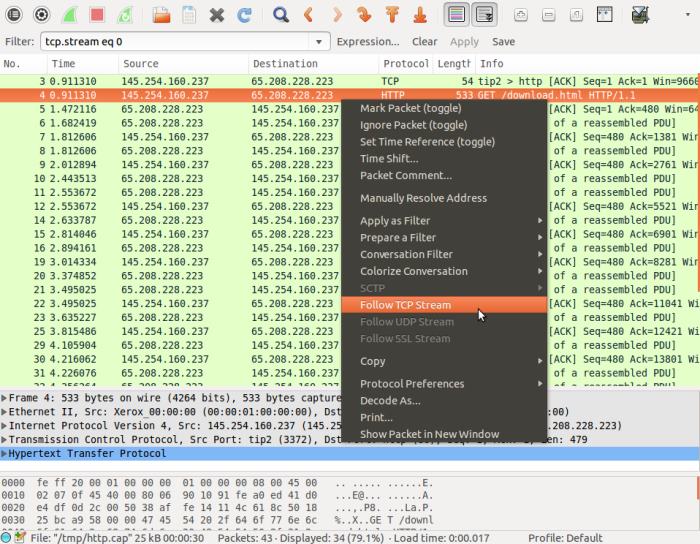

Si detecta una interacción interesante entre dos hosts que desea ver en su totalidad, entonces Wireshark tiene una opción de «seguir transmisión». Haga clic derecho en cualquier paquete en el intercambio y luego haga clic en «Seguir flujo TCP» (o Seguir flujo UDP, Seguir flujo SSL según el tipo de protocolo). Wireshark luego mostrará una copia completa de la conversación.

Prueba esto

El uso de Wireshark puede ser tan complejo o tan simple como lo necesite, hay muchas funciones avanzadas para expertos en redes, pero aquellos que desean aprender sobre redes también pueden beneficiarse al usarlo. Aquí hay algo para probar si desea obtener más información sobre Wireshark. Inicie una captura y establezca el filtro en ICMP. Ahora haga ping a su máquina Linux usando un comando como este desde otra máquina Linux o incluso desde un shell de comandos de PC con Windows:

Dónde 192.168.1.10 es la dirección IP de la máquina Linux. Ahora mire la lista de paquetes y vea si detecta el tráfico de red para el ping.