El cifrado de disco BitLocker normalmente requiere un módulo de plataforma confiable en Windows. El cifrado EFS de Microsoft nunca puede usar un TPM. La nueva función de «cifrado de dispositivos» en Windows 10 y 8.1 también requiere un TPM moderno, razón por la cual solo está habilitada en hardware nuevo. Pero, ¿qué es un TPM?

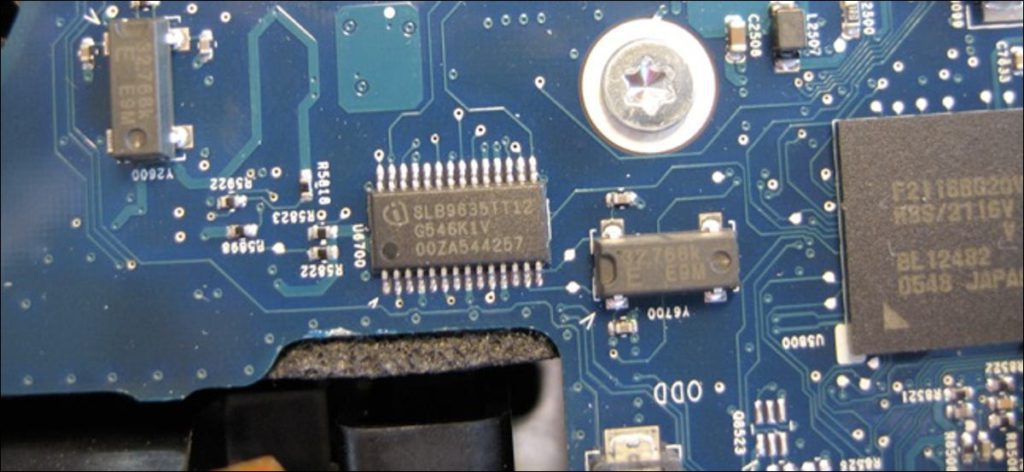

TPM son las siglas de «Trusted Platform Module». Este es un chip en la placa base de su computadora que proporciona cifrado de disco completo a prueba de manipulaciones sin requerir frases de contraseña extremadamente largas.

¿Qué es exactamente?

El TPM es un chip que forma parte de la placa base de su computadora; si compró una PC comercial, se suelda a la placa base. Si ha construido su propia computadora, puede comprar uno como complemento si su placa base lo admite. El TPM genera claves de cifrado, manteniendo parte de la clave para sí mismo. Por lo tanto, si usa el cifrado de BitLocker o el cifrado de dispositivo en una computadora con TPM, parte de la clave se almacena en el propio TPM, en lugar de solo en el disco. Esto significa que un atacante no puede simplemente quitar la unidad de la computadora e intentar acceder a sus archivos en otro lugar.

Este chip proporciona autenticación de hardware y detección de manipulación, por lo que un atacante no puede intentar quitar el chip y colocarlo en otra placa base, o manipular la placa base en un intento de eludir el cifrado, al menos en teoría.

Cifrado, cifrado, cifrado

Para la mayoría de las personas, el caso de uso más relevante aquí será el cifrado. Las versiones modernas de Windows usan TPM de forma transparente. Simplemente inicie sesión con una cuenta de Microsoft en una PC moderna que viene con «cifrado de dispositivo» habilitado y utilizará el cifrado. Habilite el cifrado de disco BitLocker y Windows usará un TPM para almacenar la clave de cifrado.

Normalmente, solo accede a una unidad cifrada escribiendo su contraseña de inicio de sesión de Windows, pero está protegida por una clave de cifrado más larga que esta. Esta clave de cifrado se almacena parcialmente en el TPM, por lo que en realidad necesita su contraseña de inicio de sesión de Windows y la misma computadora que la unidad para acceder a ella. Esta es la razón por la que la «clave de recuperación» para BitLocker es un poco más larga; necesita esta clave de recuperación más larga para acceder a sus datos si mueve la unidad a otra computadora.

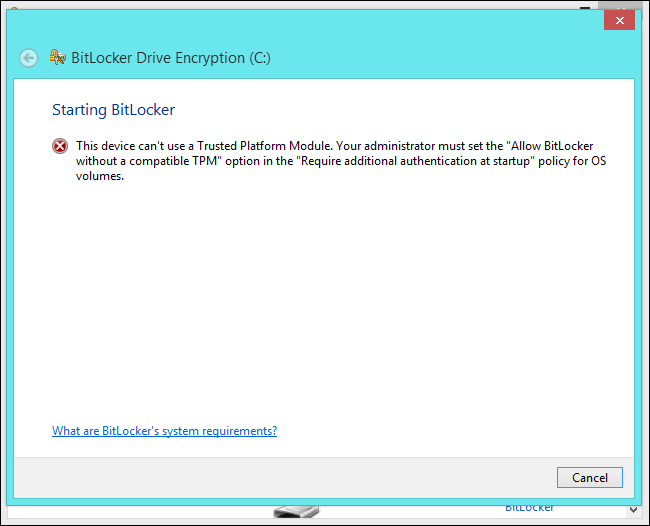

Esta es una de las razones por las que la antigua tecnología de cifrado EFS de Windows no es tan buena. No hay forma de almacenar las claves de cifrado en un TPM. Esto significa que tiene que almacenar sus claves de cifrado en el disco duro y lo hace mucho menos seguro. BitLocker puede funcionar en unidades sin un TPM, pero Microsoft se ha esforzado por ocultar esta opción para enfatizar la importancia de un TPM para la seguridad.

Por qué TrueCrypt evitó los TPM

Por supuesto, un TPM no es la única opción que se puede utilizar para el cifrado de disco. Las preguntas frecuentes de TrueCrypt, ahora eliminadas, se usaron para resaltar por qué TrueCrypt no usó y nunca usaría un TPM. Criticó las soluciones basadas en TPM por ofrecer una falsa sensación de seguridad. Por supuesto, el sitio web de TrueCrypt ahora indica que TrueCrypt en sí es vulnerable y recomienda que use BitLocker, que usa TPM, en su lugar. Así que es un lío un poco confuso en la tierra de TrueCrypt.

Sin embargo, este argumento todavía está disponible en el sitio web de VeraCrypt. VeraCrypt es una bifurcación activa de TrueCrypt. Preguntas frecuentes de VeraCrypt insiste en que BitLocker y otras utilidades que dependen de TPM lo usan para protegerse contra ataques que requieren que un atacante tenga acceso de administrador o acceso físico a una computadora. «Lo único que casi se garantiza que TPM proporcionará es una falsa sensación de seguridad», explica la sección de preguntas frecuentes. Dice que un TPM es «redundante» en el mejor de los casos.

Hay un poco de verdad en esto. Ninguna seguridad es completamente absoluta. Podría decirse que un TPM es más una función de conveniencia. El almacenamiento de claves de cifrado en hardware permite que una computadora descifre automáticamente la unidad o la descifre con una simple contraseña. Esto es más seguro que simplemente almacenar esta clave en el disco, ya que un atacante no puede simplemente quitar el disco e insertarlo en otra computadora. Está relacionado con este material específico.

En última instancia, un TPM no es algo en lo que tenga que pensar mucho. Su computadora tiene un TPM o no lo tiene, y las computadoras modernas generalmente lo tienen. Las herramientas de cifrado como BitLocker de Microsoft y «Device Encryption» utilizan automáticamente un módulo de plataforma confiable para cifrar sus archivos de forma transparente. Es mejor que no usar ningún cifrado, y es mejor que simplemente almacenar las claves de cifrado en el disco, como lo hace el Sistema de cifrado de archivos (EFS) de Microsoft.

Cuando se trata de TPM versus soluciones no basadas en TPM, o BitLocker versus TrueCrypt y soluciones similares, bueno, ese es un tema complicado que no estamos realmente calificados para tratar aquí.

Credito de imagen: Paolo Attivissimo en Flickr