Si está administrando un sistema Linux, una de las tareas que podría necesitar hacer es administrar las contraseñas para la configuración de la cuenta de usuario. Como parte de este proceso, es probable que deba administrar la configuración de las cuentas nuevas y existentes.

La administración de la configuración de la contraseña para las cuentas existentes se realiza mediante el comando «passwd», aunque existen otras alternativas. Sin embargo, puede establecer la configuración predeterminada para las cuentas que se crearán más adelante, por lo que no tiene que cambiar manualmente la configuración predeterminada para cada cuenta nueva.

Los parámetros se configuran en el archivo de configuración «/etc/login.defs». Dado que el archivo se encuentra en el directorio «/ etc», necesitará permisos de root para editarlo. Para evitar cualquier problema en el que realice cambios y no pueda guardarlos porque no tiene permisos, asegúrese de iniciar su editor de texto favorito con sudo.

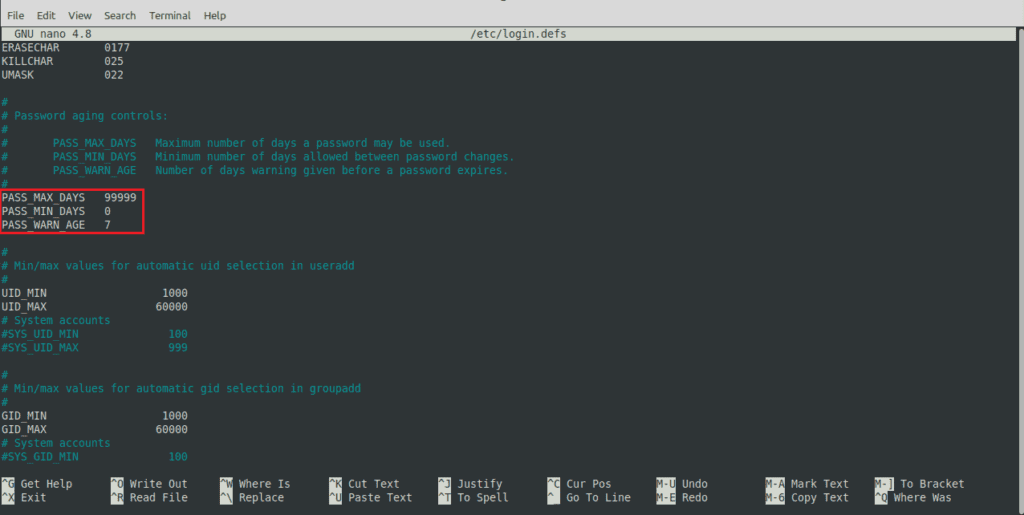

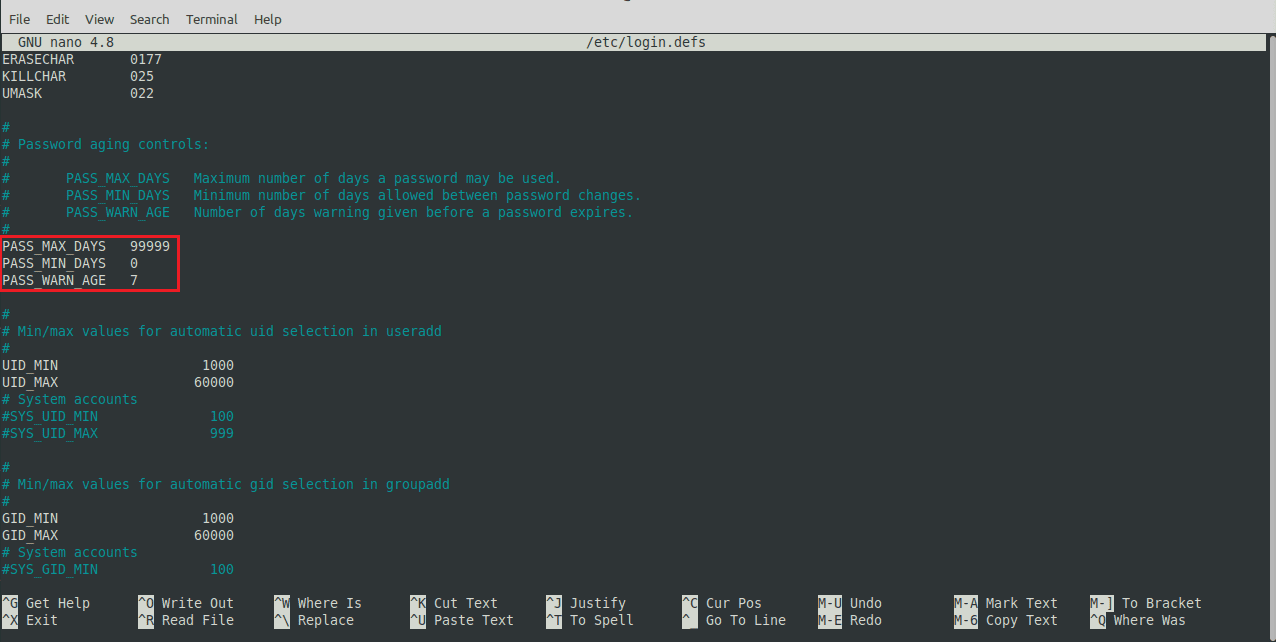

La sección deseada está en el medio del archivo y se titula «Comprobaciones de antigüedad de la contraseña». Contiene tres parámetros, «PASS_MAX_DAYS», «PASS_MIN_DAYS» y «PASS_WARN_AGE». Se utilizan respectivamente para definir cuántos días puede ser válida una contraseña antes de que sea necesario restablecerla, cuánto tiempo después de un cambio de contraseña se puede realizar otra y cuántos días de advertencia recibe un usuario antes de restablecer la expiración de su contraseña.

Los valores predeterminados para las comprobaciones de antigüedad de las contraseñas se pueden encontrar y configurar en el archivo «/etc/login.defs».

Los valores predeterminados para las comprobaciones de antigüedad de las contraseñas se pueden encontrar y configurar en el archivo «/etc/login.defs».

El valor predeterminado «PASS_MAX_DAYS» es 99999, que se utiliza para indicar que las contraseñas no deben caducar automáticamente. «PASS_MIN_DAYS» se establece en 0 de forma predeterminada, lo que significa que los usuarios pueden cambiar su contraseña con la frecuencia que deseen.

Sugerencia: Un límite mínimo en la antigüedad de la contraseña normalmente se asocia con un mecanismo de historial de contraseñas para evitar que los usuarios cambien su contraseña y la reviertan inmediatamente a lo que era.

«PASS_WARN_AGE» tiene un valor predeterminado de siete días. Este valor solo se usa si la contraseña de un usuario está realmente configurada para caducar.

Cómo configurar los ajustes predeterminados de caducidad de la contraseña para cuentas nuevas

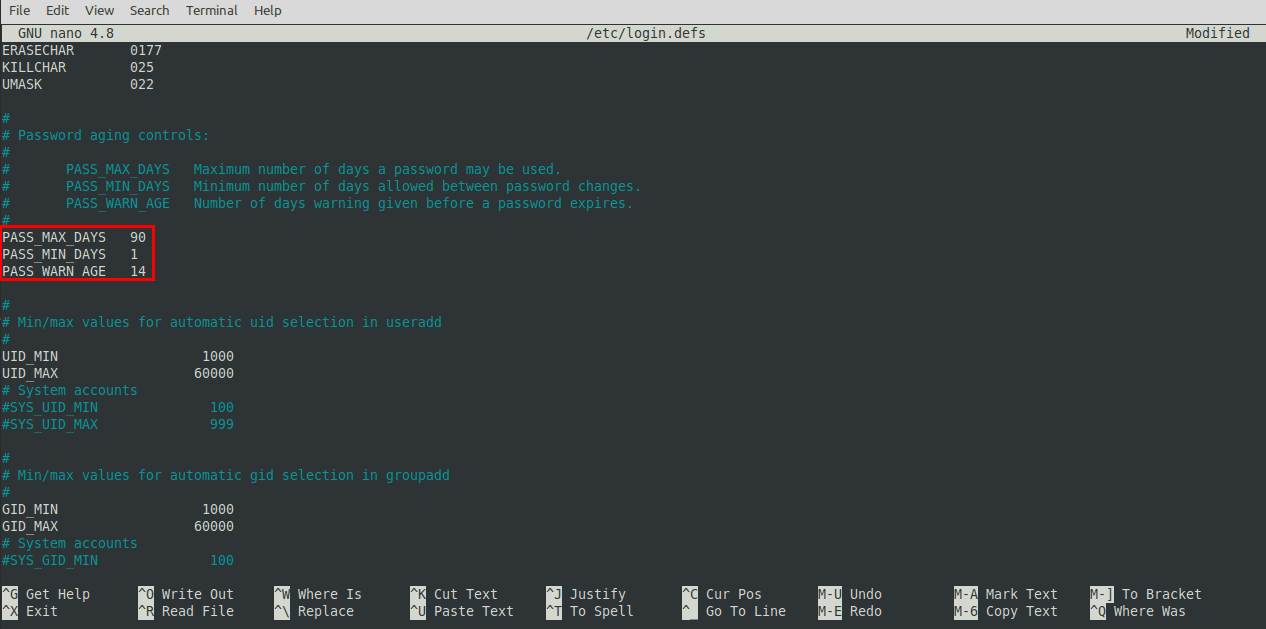

Si desea configurar estos valores para que las contraseñas caduquen automáticamente cada 90 días, se aplique una antigüedad mínima de un día y se notifique a los usuarios 14 días antes de que caduquen, debe establecer los valores «90», «1» y «14» respectivamente. Una vez que haya realizado los cambios que desea, guarde el archivo. Todas las cuentas nuevas creadas después de actualizar el archivo tendrán los valores predeterminados que configuró.

Los valores «90», «1» y «14» respectivamente configuran las contraseñas para que caduquen automáticamente cada 90 días, se cambien como máximo una vez al día y advierten a los usuarios que su contraseña debe cambiarse catorce días antes de su caducidad.

Los valores «90», «1» y «14» respectivamente configuran las contraseñas para que caduquen automáticamente cada 90 días, se cambien como máximo una vez al día y advierten a los usuarios que su contraseña debe cambiarse catorce días antes de su caducidad.

Nota: A menos que las políticas lo requieran, debe evitar configurar contraseñas para que caduquen automáticamente con el tiempo. El NCSC, NIST y la comunidad de ciberseguridad en general ahora recomiendan que las contraseñas solo vencen cuando existe una sospecha razonable de que se han comprometido. Esto se debe a una investigación que ha demostrado que el restablecimiento regular de contraseñas obligatorias empuja activamente a los usuarios a elegir contraseñas más débiles y redactadas que sean más fáciles de adivinar. Cuando los usuarios no tienen que crear y recordar con regularidad una nueva contraseña, pueden crear contraseñas más largas, complejas y, en general, más seguras.