¿Alguna vez ha descargado una aplicación de la Web y se ha preguntado si contiene malware y si debe abrirla? ¿Qué hay de tener la necesidad de acceder a un sitio web confidencial, pero no está seguro de si su computadora es segura? Hysolate crea un contenedor aislado para Windows y le permite ejecutar sus aplicaciones en un entorno de espacio aislado. Incluso si la aplicación contiene malware, no afectará su sistema base. Piense en ello como una máquina virtual, pero bien integrada y con pocas habilidades técnicas requeridas para comenzar a usarla. Veamos cómo funciona Hysolate.

Este es un artículo patrocinado y fue posible gracias a Hysolate. Los contenidos y opiniones reales son los únicos puntos de vista del autor que mantiene la independencia editorial, incluso cuando una publicación está patrocinada.

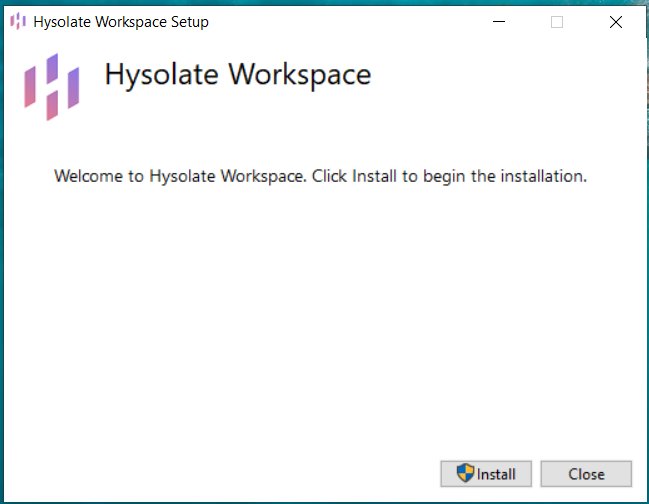

Obtención e instalación de Hysolate

Hay dos versiones de Hysolate: la uno gratuito para uso público y el premium para empresas. La versión gratuita instalará un contenedor aislado en su sistema Windows, pero si necesita control remoto y/o políticas de seguridad avanzadas, necesitará la versión empresarial.

Nota: solo cubriremos la versión gratuita en esta revisión.

Una cosa a tener en cuenta es que el software requiere una computadora con especificaciones decentes. Debe tener una máquina con Windows 10 con 8 GB de RAM, una CPU con tecnología de virtualización (VTx/AMD-V – Intel Core i5 o posterior) y una unidad de estado sólido con al menos 10 GB de espacio libre.

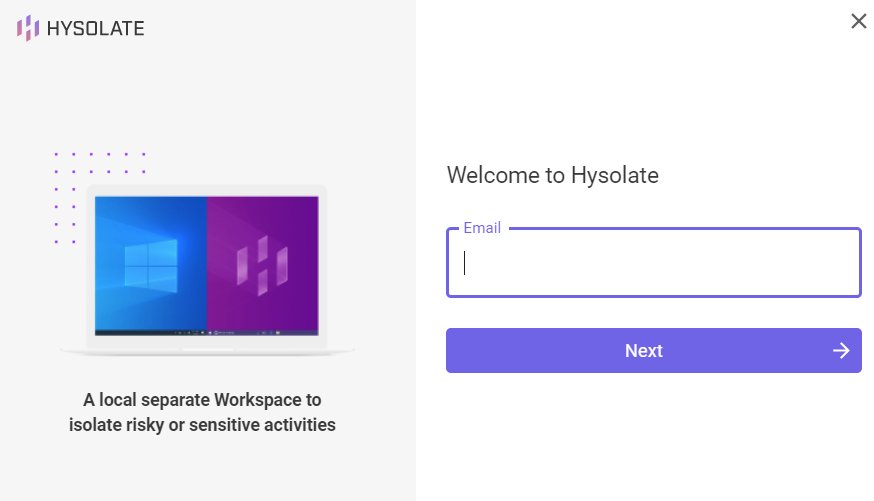

Para comenzar, descargue la versión gratuita de Hysolate. (Tenga en cuenta que Hysolate no proporciona un enlace de descarga en su sitio. Debe completar el formulario con su dirección de correo electrónico para que se le envíe el enlace de descarga).

El archivo de instalación tiene un tamaño aproximado de 334 MB. Ejecútelo e instálelo en su máquina con Windows 10.

Una vez instalado, le pedirá que ingrese su dirección de correo electrónico seguida del código de verificación que se envió a su dirección de correo electrónico.

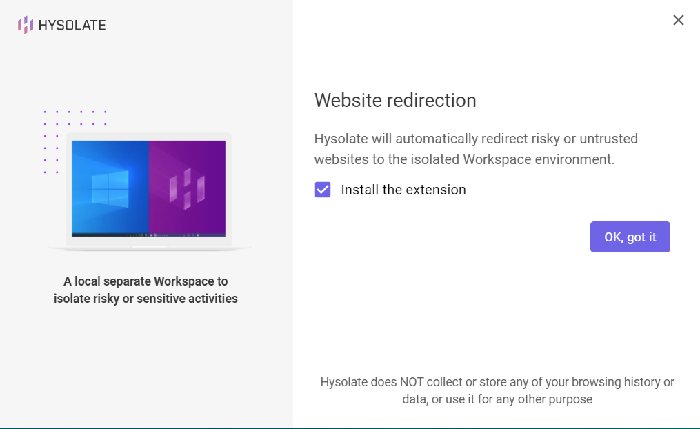

A continuación, le preguntará si desea instalar la extensión del navegador que redirigirá automáticamente los sitios web riesgosos o no confiables al entorno aislado. Tenga en cuenta que la extensión del navegador solo funciona con Google Chrome. Si no tiene Google Chrome en su computadora, aunque marque el botón «Instalar la extensión», no se instalará nada.

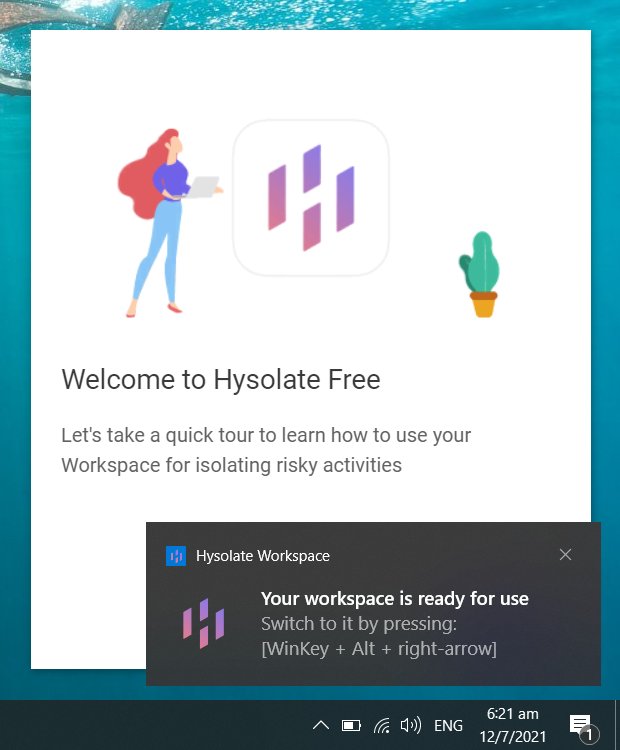

Después de la instalación, reinicie la computadora.

Uso de Hysolate (sabor de amenazas de punto final)

Hysolate está configurado para ejecutarse automáticamente durante el inicio, por lo que una vez que reinicie su computadora, debería ver el mensaje en la barra de tareas. También puede optar por hacer un recorrido si lo desea.

Todo lo que necesita saber es que a partir de ahora, solo tiene que presionar Win + Alt + las teclas de flecha izquierda/derecha para cambiar al entorno aislado.

Algunas aplicaciones como Google Chrome (7zip y Notepad++) están preinstaladas en el entorno aislado, por lo que puede comenzar a navegar por Internet o descargar aplicaciones para instalarlas de inmediato.

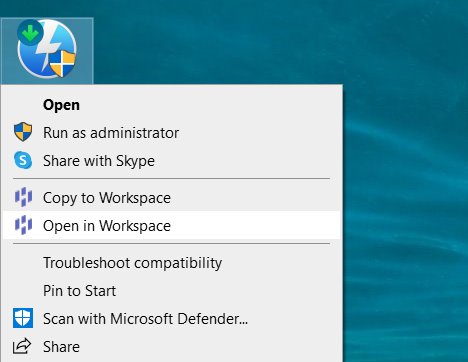

Hay algunas características interesantes y útiles que Hysolate integra en su sistema. Simplemente puede hacer clic derecho en un archivo y abrirlo en el entorno aislado. Esto es útil si desea instalar software descargado de una fuente desconocida. Simplemente haga clic con el botón derecho en él, elija «Abrir en el espacio de trabajo» y se ejecutará e instalará en Hysolate.

Además, hay un portapapeles compartido entre el host y el entorno aislado. Simplemente presione Ctrl + C para copiar en un lugar, y puede usar Ctrl + V para pegarlo en otro entorno. Esto funciona de dos maneras entre el host y el contenedor virtualizado.

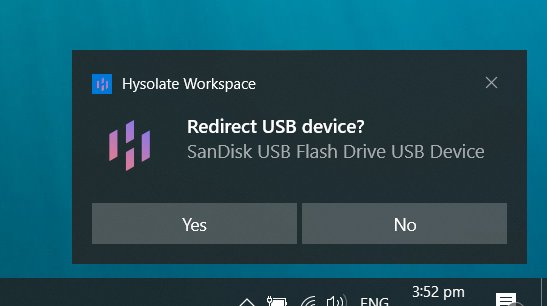

Ha habido muchos casos de explotación que involucran unidades USB, y ahora muchas personas están preocupadas por insertar unidades USB en su computadora. Hysolate viene con una opción para redirigir su unidad USB cuando la conecta. Luego puede ver el contenido de la unidad USB en el espacio de trabajo de Hysolate y copiar los archivos en el sistema host después de haber verificado que son seguros.

Redirección del sitio web

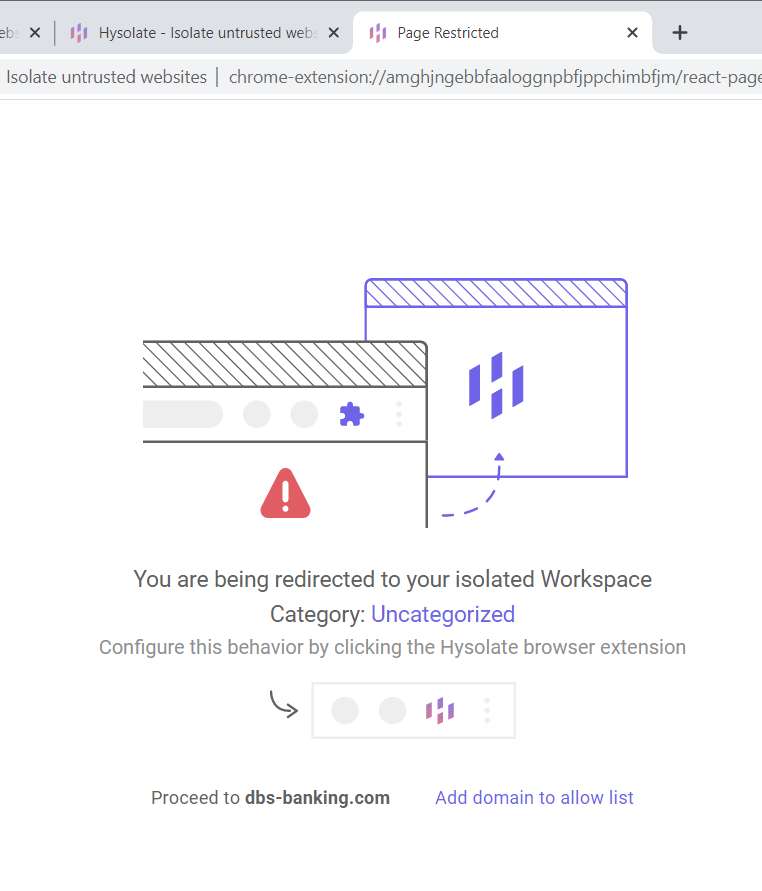

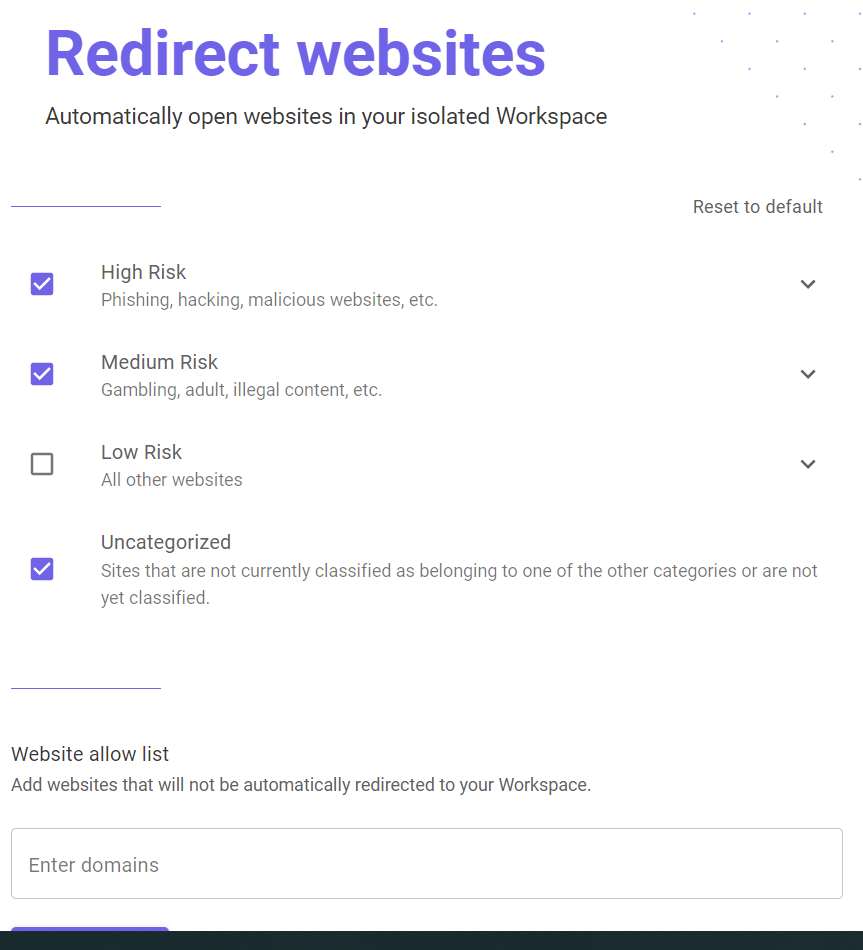

Si ha instalado la extensión de Google Chrome para Hysolate, puede ver su URL de navegación y redirigirlo automáticamente al entorno aislado cuando se encuentra en un sitio de alto riesgo. Sin embargo, no lo protege si aún ingresa tontamente los detalles de su tarjeta de crédito en el sitio de estafa en Hysolate.

También puede personalizar la extensión para la lista de sitios web que desea permitir/redireccionar.

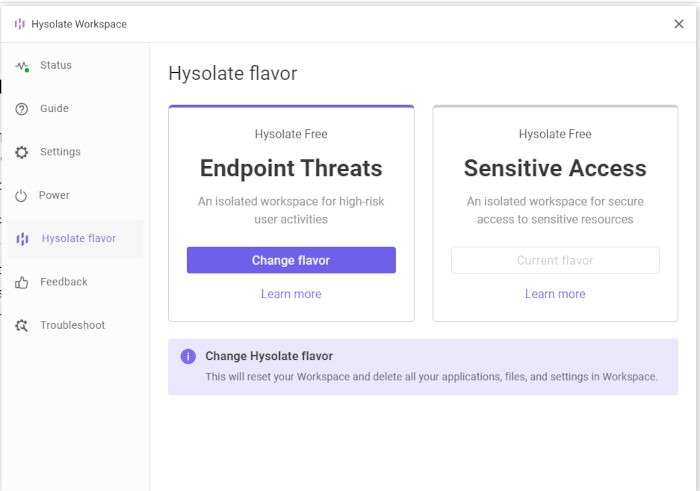

Sabor Hysolate Sensitive Access

Hysolate también viene con otra máquina virtual que le permite acceder a sitios web o archivos confidenciales. Este tipo de Sensitive Access es diferente del tipo de Endpoint Threats y los dos no son intercambiables. Cuando cambia de uno a otro, Hysolate destruirá la VM actual y creará otra VM nueva para su uso.

Para explicar más, las diferencias entre los dos sabores son:

- Amenazas de punto final – Esto es principalmente para que ejecute aplicaciones o sitios web en los que no confía en un entorno seguro para que su máquina host no se vea afectada por ningún malware o ransomware.

- Acceso sensible – Para casos en los que no confía en su máquina host y necesita acceder a sitios web o archivos confidenciales. Hysolate creará un entorno seguro y encriptado para que pueda acceder a información confidencial.

Uso

Para cambiar al sabor de Acceso sensible, abra la configuración de Hysolate y haga clic en la pestaña «Sabor». Haga clic en «Cambiar sabor» en la sección «Acceso confidencial». Una vez confirmado, destruirá la VM actual y creará una nueva.

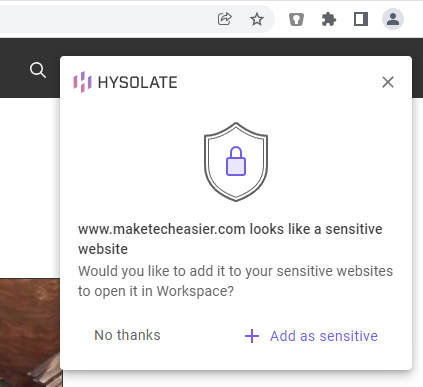

¿Recuerdas la extensión de Chrome que instalaste antes? Ahora, cada vez que navegue, aparecerá un mensaje para preguntarle si la URL actual es un sitio sensible. Si es así, puede hacer clic en «Agregar a confidencial» y hacer que se redirija automáticamente a la máquina virtual. Si está accediendo a sitios web riesgosos en la VM, será redirigido a la máquina host para proteger la VM.

Del mismo modo, puede abrir sus archivos confidenciales en la nueva máquina virtual.

Algunas cosas que necesita saber para esta máquina virtual:

- Los datos de usuario en la VM confidencial están encriptados (incluido todo lo que descargue o abra en la VM, sus credenciales almacenadas en caché, etc.) para que el ransomware en el host no pueda filtrar datos confidenciales con fines de extorsión, etc.

- No tiene derechos de administrador en la máquina virtual confidencial. Esto es para evitar la instalación accidental de malware malicioso persistente.

- La VM confidencial está protegida contra pulsaciones de teclas y capturas de pantalla.

- No puede copiar y pegar contenido confidencial fuera de la máquina virtual confidencial.

- Las extensiones de navegador maliciosas existentes en su máquina host no pueden acceder al navegador que se ejecuta en la máquina virtual.

- No hay acceso a impresoras/dispositivos USB en la máquina virtual para evitar fugas de datos accidentales a través de estos canales.

- La máquina virtual no es persistente. Se restablecerá a una imagen impecable del sistema operativo en cada reinicio.

Terminando

Lo bueno de Hysolate es que es fácil de usar y está bien integrado con el sistema host. Incluso si no tiene conocimientos técnicos, puede configurarlo fácilmente y comenzar a ejecutar aplicaciones en el entorno virtualizado en cuestión de minutos. Que sea gratis lo convierte en un trato aún mejor.