¿Crees que un vecino está usando tu conexión inalámbrica a Internet? Es posible que su conexión a Internet sea más lenta de lo que debería o que sus dispositivos continúen desconectándose del enrutador. Alguien que esté conectado a su enrutador inalámbrico también puede acceder a carpetas compartidas en su red, por lo que el robo de datos es una amenaza real. Afortunadamente, existen formas de detectar conexiones desconocidas a su red y formas de evitar que se conecten.

La principal defensa contra los leechers inalámbricos es asegurar su enrutador inalámbrico. Aunque la mayoría de los enrutadores inalámbricos de ISP vienen con contraseñas largas, alguien puede acceder a ellas simplemente copiando la contraseña impresa en su enrutador inalámbrico, ya que la mayoría de la gente no cambia la palabra contraseña predeterminada establecida por su ISP.

Si tiene un enrutador que compró usted mismo, nadie podrá usar la contraseña escrita en el enrutador a menos que cambie la contraseña predeterminada. Hablaremos de todo esto a continuación. Hablemos primero sobre cómo detectar sanguijuelas inalámbricas.

Detecta conexiones inalámbricas no autorizadas

Básicamente, hay dos formas de detectar todos los dispositivos conectados a su enrutador inalámbrico: verifique el enrutador en sí o use un dispositivo ya conectado a la red para escanear toda la red. Prefiero el último método porque es menos complicado, sin embargo, mencionaré ambos métodos.

El primer paso es iniciar sesión en su enrutador inalámbrico desde su navegador web. Para hacer esto, debe ingresar la dirección IP de su enrutador. Si no lo sabe, lea mi artículo sobre cómo determinar la dirección IP de su enrutador inalámbrico. Una vez que lo tenga, deberá iniciar sesión con el nombre de usuario y la contraseña.

Si no puede recordar la contraseña, o si nunca ha cambiado la contraseña predeterminada, eso es un problema. En cualquiera de estos casos, recomiendo restablecer su enrutador inalámbrico a la configuración predeterminada de fábrica y comenzar desde cero. Puede parecer una tarea monumental, pero en realidad no lo es.

Primero, lea mi artículo sobre cómo restablecer su enrutador inalámbrico, que es bastante fácil de hacer. Entonces no se preocupe si ya no tiene los documentos para su enrutador, ya que puede encontrar la contraseña predeterminada en el enrutador o encontrar las contraseñas predeterminadas del enrutador en línea.

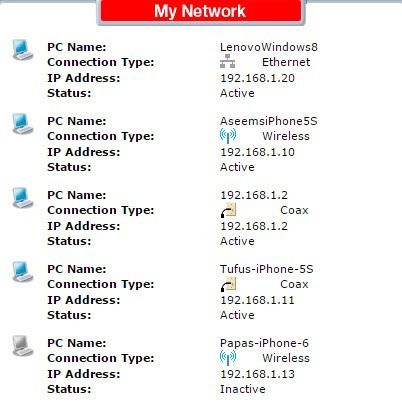

Una vez que pueda conectarse a su enrutador, puede verificar qué direcciones IP se han asignado en la red. Por lo general, esta información se encuentra en algún lugar de la página principal y se puede llamar algo como Dispositivos, Mi red, Asignación de direcciones IP, Dispositivos conectados, Estado inalámbrico, Dispositivos conectados, Tabla de clientes DHCP, etc. Realmente depende del enrutador que tenga, pero debería ver una lista como la que se muestra a continuación.

La mayoría de los enrutadores nuevos también le dirán el nombre de los dispositivos, por lo que es fácil saber si el dispositivo es un teléfono, tableta, impresora, cámara IP, NAS, dispositivo de transmisión, computadora portátil o computadora. Si no puede determinar qué dispositivo está asociado con una dirección IP, siempre puede intentar pegar esa dirección IP en su navegador web y ver si carga una página web. Algunas impresoras, cámaras, etc. tendrá sus propias interfaces web a las que podrá conectarse a través del navegador.

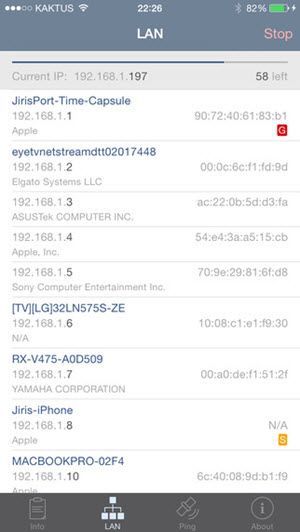

Si todo esto es demasiado complicado, otro método para encontrar clientes conectados es usar una aplicación de teléfono inteligente. Para dispositivos Apple recomiendo Net Analyzer Lite y Escáner de red Fing. Fing también está disponible en Tienda de juego de Google.

En realidad, estas aplicaciones son mejores que ir directamente al enrutador la mayor parte del tiempo porque pueden brindarle más información sobre el dispositivo. Fing puede incluso determinar si tiene una consola en su red, lo cual es bastante bueno.

Ahora, debería ser bastante fácil encontrar un dispositivo que no se supone que esté conectado a su red. Si es así, ¿qué puedes hacer? Siga leyendo para descubrir cómo proteger su red inalámbrica.

Red inalámbrica segura

El primer paso que debe tomar si sospecha que su red se ha visto comprometida es restablecer completamente su enrutador como se mencionó anteriormente o comprar un enrutador nuevo si el enrutador actual es antiguo. Si alguien pudo conectarse a su enrutador inalámbrico, es posible que también haya comprometido el enrutador y pueda monitorear toda la actividad en la red.

El siguiente paso es iniciar sesión en su enrutador y cambiar inmediatamente la conexión predeterminada del enrutador. Mucha gente asume que todo lo que necesitan es establecer una contraseña WiFi segura, pero no lo es. Es cierto que para que una persona pueda conectarse a su enrutador, primero debe estar conectado a la red inalámbrica. Sin embargo, hay ocasiones en las que los invitados en los que no puede confiar plenamente deberán conectarse a su red inalámbrica durante un breve período de tiempo.

Administrador del enrutador

Una vez que haya iniciado sesión, si son del tipo hacker, pueden intentar iniciar sesión en su enrutador y probar el nombre de usuario y la contraseña predeterminados para iniciar sesión. Si nunca los ha cambiado, ahora pueden acceder a su enrutador y tener control total sobre su red WiFi. Por lo tanto, cambie la contraseña de inicio de sesión del enrutador de inmediato.

Si también puede cambiar el nombre de usuario, hágalo. Administrador es el nombre de usuario más común en los enrutadores y cambiarlo hace que sea mucho más difícil para alguien acceder a su enrutador. Si tiene un enrutador inalámbrico de un ISP, el nombre de usuario y la contraseña de la interfaz de administración del enrutador también se imprimen directamente en el dispositivo, así que asegúrese de cambiarlo a en comparación con los valores predeterminados.

Tendrás que ahondar en las diferentes configuraciones y páginas de configuración ya que estas opciones están ubicadas en diferentes lugares para diferentes proveedores. Ahora que ha cambiado la información de conexión del enrutador, el siguiente paso es configurar la seguridad inalámbrica.

WPA / WPA2

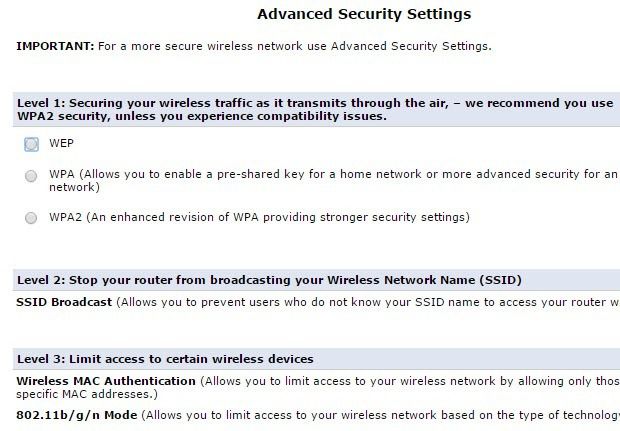

Hay tres formas principales de proteger su enrutador en este punto: elija entre encriptación WEP, WPA y WPA2, deshabilite la transmisión SSID y habilite la autenticación MAC inalámbrica. Creo firmemente que realmente solo necesita usar el cifrado WPA2 con una clave larga para estar muy seguro, pero a algunas personas les gusta tener más cuidado y podría valer la pena el esfuerzo adicional si tiene información muy sensible almacenada en sus dispositivos.

Algunos enrutadores se lo ponen realmente fácil, como la página Configuración de seguridad avanzada del enrutador FIOS de Verizon que se muestra arriba. No debes usar WPA2, si es posible. WEP es muy inseguro y WPA se puede descifrar Muy fácilmente. Si tiene dispositivos en su red que no se pueden conectar después de configurar WPA2, debe elegir la opción que tiene WPA + WPA2 personal. Asegúrese de elegir una contraseña larga. Tenga en cuenta que no tiene que ser un montón de números, símbolos o letras al azar para estar seguro. Una contraseña segura solo necesita ser una frase de contraseña larga.

Si ha seguido los pasos anteriores, restablece su enrutador, configura la contraseña de administrador y usa WPA2, puede estar bastante seguro de que cualquier persona previamente conectada a su red inalámbrica ahora está desconectada.

Si desea dar un paso más, puede leer mi artículo sobre cómo deshabilitar la transmisión SSID, pero realmente no hace que su red sea mucho más segura. Habilitación del filtrado de direcciones MAC hará que su red sea más segura, pero hará que todo sea mucho menos conveniente. Siempre que desee conectar un nuevo dispositivo a su red, deberá encontrar la dirección MAC del dispositivo, conectarse a su enrutador y agregarlo a la lista de filtros.

En conclusión, si sospecha alguna actividad inusual en su red, debe seguir inmediatamente los pasos descritos anteriormente. Es probable que alguien esté mirando su computadora si está conectada a su red, por lo que es mejor prevenir que curar. Si tiene alguna pregunta, publique un comentario. ¡Disfrutar!