En los viejos tiempos, antes de que todo el mundo tuviera una pequeña supercomputadora en el bolsillo, la única forma de acceder a Internet era a través de un cibercafé. Te presentas, pagas unos dólares y luego te consigues una computadora por un plazo fijo.

Hoy en día, el uso de computadoras públicas es relativamente raro en el mundo occidental. De cualquier manera, existe una buena posibilidad de que en algún momento se encuentre en una posición en la que tenga que usar una computadora pública. ¿Quizás tu teléfono está muerto o es robado? ¿Quizás estás en otro país y no tienes cobertura o acceso WiFi? En este punto, ese hotel o la computadora de un cibercafé puede parecer un salvavidas.

Lo que quizás no sepa es que las computadoras públicas representan un riesgo significativo para la privacidad. Entonces, cuando llegue el momento, ¿cómo puede minimizar los peligros de usar estas máquinas de apariencia inofensiva?

¿Por qué son un riesgo las computadoras públicas?

Primero, aclaremos el riesgo exacto que representan estas computadoras. El principal problema de las computadoras públicas es que son públicas. Con sus propios dispositivos personales, puede confiar en códigos de acceso, contraseñas y cifrado de disco para evitar que alguien obtenga su información confidencial.

Con una computadora pública, cualquier información que dejes en la máquina espera a que el siguiente usuario haga lo que quiera con ella. Este es un problema real porque con la informática moderna se deja información a izquierda y derecha como una película digital. Generalmente sin saberlo.

El otro riesgo principal de estas máquinas proviene de las personas que las han utilizado antes de que usted se siente. No solo porque el mouse y el teclado públicos típicos son biopeligrosos, aunque ese es otro problema, sino porque podrían haberte dejado con todo tipo de sorpresas desagradables.

Estas sorpresas tienen como objetivo rescatar información sobre ti de diferentes formas. Lo que significa que realmente solo debe usar computadoras públicas como último recurso en caso de emergencia.

Compruebe si hay algún artículo sospechoso

Lo primero que debe hacer es verificar si hay cualquier cosa sospechosa conectado a la máquina. Un elemento común es un dispositivo USB keylogger.

Este es un dispositivo USB que se encuentra entre el teclado y la computadora y registra cada pulsación de tecla realizada en esta máquina. El propietario de la grabadora volverá más tarde para vaciar sus registros. Luego buscará direcciones de correo electrónico, contraseñas y números de tarjetas de crédito.

Si ves algo extraño conectado a la computadora que no reconoces, es mejor que vayas a otro lugar.

Los modos de privacidad del navegador son tus amigos

Si va a navegar por la web utilizando el navegador que se encuentra en la computadora, definitivamente debe cambiarlo al modo de privacidad. Por ejemplo, en Google Chrome se llama incógnito Moda.

Cuando navega por la web desde una ventana privada, el navegador no guarda permanentemente su información. Cuando cierre la ventana, desaparecerá todo su historial de navegación, contraseñas, inicios de sesión y otra información similar.

Sin embargo, el modo de privacidad no oculta nada al servidor proxy o al ISP. Así que no visite sitios prohibidos. Si desea ocultar su actividad de Internet en una computadora pública, deberá usar una VPN y tal vez también la Navegador Tor. Sin embargo, esta es una discusión ligeramente diferente.

Aplicaciones portátiles y sistemas operativos en vivo

Si bien el uso del modo de privacidad en los navegadores públicos es una buena parte del sentido común, es mejor evitar el uso de software en esta computadora. Mejor aún, ¡puede evitar usar todo el sistema operativo!

La primera parte de este rompecabezas se presenta en forma de aplicaciones portátiles. Estas son aplicaciones especiales que no requieren instalación, son independientes y se ejecutan desde cualquier medio. Por lo tanto, puede cargar aplicaciones portátiles en una unidad flash y conectarlas a la máquina pública.

El primero de ellos debería ser un paquete antivirus portátil. También puede agregar un navegador portátil y una suite ofimática portátil.

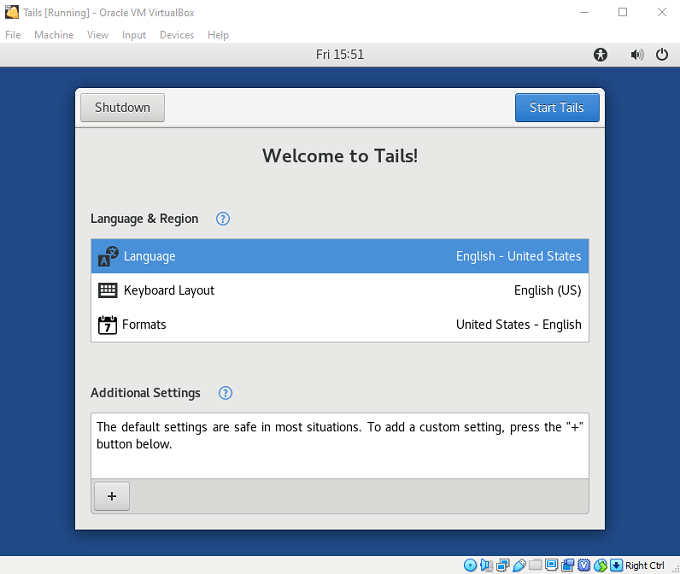

Cuando se trata de omitir el sistema operativo de la máquina pública, puede usar el software de la máquina virtual portátil, ejecutando una imagen limpia del sistema operativo de algo como linux. Esto tiene la ventaja de que no es necesario reiniciar.

Si se le permite hacerlo, también puede iniciar un sistema operativo en vivo desde una unidad flash o un disco óptico. ¡Asegúrese de que su información personal nunca entre en contacto con el almacenamiento permanente de la máquina pública!

Limpia después de ti mismo

Por supuesto, el uso de aplicaciones portátiles y sistemas operativos en vivo requiere cierta previsión. Necesita empacar una unidad USB, tirarla en su bolso y esperar que nunca necesite usarla. Si se encuentra en una situación en la que no tuvo más remedio que utilizar uno de estos equipos sin la protección adecuada, debe realizar un trabajo de descontaminación posteriormente.

Debe asegurarse de que se haya eliminado todo su historial de navegación y todos los datos de navegación. También puede ejecutar una trituradora de archivos de espacio libre en la máquina para asegurarse de que la información eliminada no se pueda recuperar. Asimismo, asegúrese de no dejar nada en la papelera de reciclaje de la computadora.

Si tuviera que iniciar sesión en los servicios desde esta computadora pública, es una buena idea cambiar sus contraseñas lo antes posible. Si aún no tiene la autenticación de dos factores, también debe asegurarse de que esté habilitada para cada servicio en cuestión.

Un byte de prevención es mejor que un concierto de curación

Puede parecer un poco exagerado preocuparse tanto por la seguridad informática pública. Sin embargo, en un mundo de delitos cibernéticos, robo de identidad y cosas peores, seguir estos pocos pasos puede ser la clave para protegerse del duro mundo de los delitos en Internet.

Así que tenga lista esa unidad flash de emergencia hoy mismo y asegúrese de que nunca lo pillen desprevenido cuando ya tiene suficientes problemas.