Una parte importante de la seguridad de un sistema Linux es bloquear los puertos no utilizados para evitar que los atacantes accedan a ellos y, en última instancia, los secuestren.

Los sistemas Linux están diseñados para ser servidores, por lo que los atacantes intentarían usar un sistema comprometido de esa manera, incluso si ese sistema se configuró para ser una computadora de escritorio.

Mediante el uso de herramientas como NMAP, puede averiguar qué puertos están abiertos en su sistema Linux, detener los servicios no deseados y no utilizados, y posiblemente cerrar esos puertos por completo con iptables.

Instalar NMAP

Primero, necesita instalar NMAP. Es una herramienta de seguridad muy conocida y respetada, por lo que está disponible en los repositorios oficiales de casi todas las distribuciones. Para instalarlo en Ubuntu, ejecute lo siguiente.

Realizar un escaneo

A pesar de ser una herramienta de línea de comandos tan simple, NMAP tiene toneladas de opciones para realizar una multitud de escaneos diferentes en diferentes circunstancias. No los necesitará todos para esto, pero puede valer la pena experimentar con ellos en su propia red con fines de aprendizaje.

Todo lo que necesita hacer aquí es realizar un escaneo simple de su propia computadora. NMAP buscará a través de los puertos más comunes en su computadora y verá cuáles están abiertos y en uso.

Para escanear su computadora, necesitará su dirección IP. Si no lo sabes, corre ifconfig en una terminal para encontrarlo.

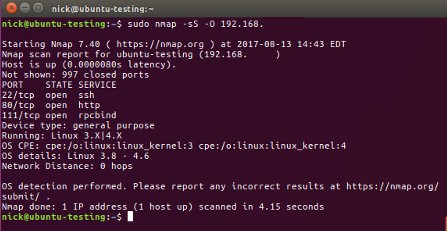

Una vez que tenga la IP de su computadora, puede usarla para escanear con NMAP.

sudo nmap -sS -O 192.168.1.100

Sustituya la IP de su computadora en el comando. NMAP tomará unos segundos mientras escanea su computadora, le mostrará qué servicios se están ejecutando en qué puertos y si esos puertos están abiertos o no. (Todos estarán abiertos). También intentará decirle qué servicio está usando ese puerto. Esa es una información muy importante. Tome nota de ello si NMAP puede descubrir el servicio.

Si desea obtener más información sobre su computadora de NMAP, intente usar el -A bandera para escanearlo agresivamente.

sudo nmap -A 192.168.1.100

Verá mucha más información, la mayoría de la cual realmente no necesitará, a menos que vea algo potencialmente sospechoso.

Finalmente, si quieres ser súper paranoico, puedes escanear cada puerto en su computadora. Tomará un largo tiempo. Hay miles de ellos.

sudo nmap -sS -O -p- 192.168.1.100

Puertos

Eche un vistazo a los puertos abiertos que descubrió NMAP. ¿Sabes cuáles son todos? ¿Los estás usando todos regularmente? Si respondió «No» a cualquiera de las preguntas, vale la pena investigar.

Primero, Ubuntu y otras distribuciones basadas en Debian manejan los servicios de una manera extraña. Inician todos los programas que se ejecutan como un servicio automáticamente tan pronto como se instalan. Si bien eso puede parecer conveniente, realmente no tiene sentido. Nunca querrá ejecutar un servicio no configurado en un servidor, por lo que tendrá que desactivar el servicio de inmediato para configurarlo para un uso regular de todos modos.

También crea un problema con los servicios «fantasmas» que se ejecutan sin el conocimiento del propietario. Los administradores de paquetes extraen toneladas de dependencias cuando instalan un programa. La mayoría de las veces no los lee todos, especialmente si tiene prisa. Eso significa que puede tener servicios ejecutándose en segundo plano en su computadora sin su conocimiento o consentimiento. Esa puede ser la causa de cualquier puerto abierto desconocido que haya descubierto.

Estos son algunos de los puertos más comunes en uso en los sistemas Linux:

- 21 – FTP

- 22 – SSH

- 25 – SMTP (envío de correo electrónico)

- 53 – DNS (servicio de nombres de dominio)

- 80 – HTTP (servidor web)

- 110 – POP3 (bandeja de entrada de correo electrónico)

- 123 – NTP (Protocolo de tiempo de red)

- 143 – IMAP (bandeja de entrada de correo electrónico)

- 443 – HTTPS (servidor web seguro)

- 465 – SMTPS (enviar correo electrónico seguro)

- 631 – CUPS (servidor de impresión)

- 993 – IMAPS (bandeja de entrada de correo electrónico segura)

- 995 – POP3 (bandeja de entrada de correo electrónico segura)

Hay más, por supuesto, y si encuentra uno totalmente fuera de lo común, búsquelo en línea. Si encuentra alguno de estos ejecutándose cuando no está ejecutando ese servicio intencionalmente, apáguelo.

Cerrar servicios

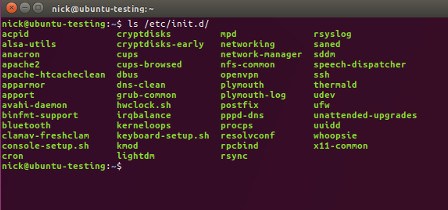

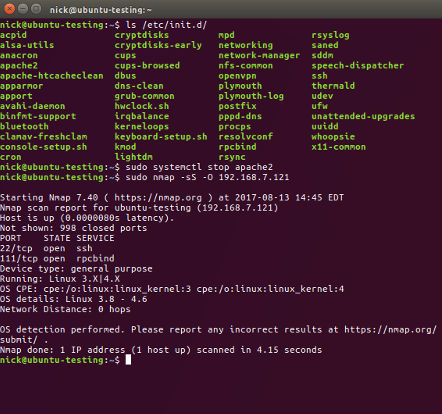

Así que ha descubierto un par de servicios no deseados que se ejecutan en su computadora. Eso no es gran cosa. Puede usar Systemd para apagarlos y deshabilitarlos para que no se ejecuten al iniciar la próxima vez que inicie su computadora.

sudo systemctl stop apache2

El comando anterior detiene el servidor web apache2. Luego, si desea deshabilitarlo al inicio, ejecute el siguiente comando.

sudo systemctl disable apache2

Haga eso para cada servicio que impida que se ejecute. Si tiene dificultades para averiguar el nombre exacto del servicio, puede enumerar lo que hay en el directorio de servicios.

Bloquear puertos con iptables

Si quiere ir un paso más allá y bloquear los puertos que no está usando, puede configurar reglas en el firewall de iptables para permitir solo los puertos que usa y bloquear el resto del tráfico.

Ese es un proceso completamente separado que, si no está familiarizado, llevará algún tiempo. Para obtener más información sobre cómo proteger su escritorio Linux con iptables, consulte nuestro artículo sobre el tema.

Si algo parece estar mal

Es posible que te hayas topado con algo realmente sospechoso. Sucede. A veces no es nada de lo que preocuparse, otras veces puede serlo. Para asegurarse de que no sea algo que dañe su computadora o haga algo al respecto si lo es, deberá escanear su computadora en busca de virus y rootkits.

Antes de que dudes de la posibilidad, máquinas Linux pueden infectarse con malware. Para aprender a escanear su máquina, visite nuestra guía de malware de Linux.

Avanzando

Independientemente de los resultados de sus escaneos, debe revisar su computadora regularmente con NMAP para ver si hay algo sospechoso o simplemente no deseado. Recuerde que los servicios no deseados también son una superficie de ataque potencial para posibles intrusos. Una máquina ajustada es una máquina más segura.