Wireshark es un analizador de paquetes de red basado en GUI que le permite inspeccionar paquetes de datos de una red en vivo, así como de un archivo capturado previamente. Aunque es una herramienta muy poderosa, un problema común que enfrentan los novatos es que muestra tantos datos que les resulta muy difícil identificar la información real que están buscando. Aquí es donde ayudan los filtros de visualización de Wireshark.

Nota – Si eres completamente nuevo en Wireshark, se recomienda que primero sigas su tutorial básico.

Mostrar filtros

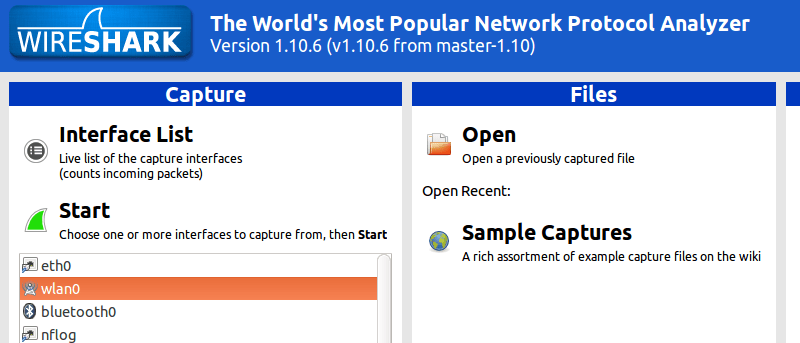

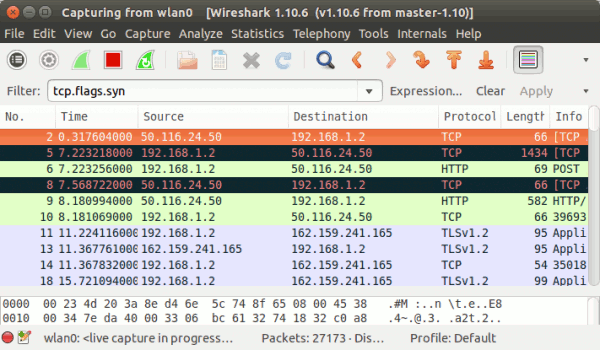

Aquí hay un ejemplo de una captura en vivo en Wireshark:

Tenga en cuenta que una parte importante de la GUI se usa para mostrar información (como hora, origen, destino y más) sobre todos los paquetes entrantes y salientes. Para filtrar esta información según sus requisitos, debe utilizar el cuadro Filtro presente en la parte superior de la ventana.

1. Filtrar la información según el protocolo

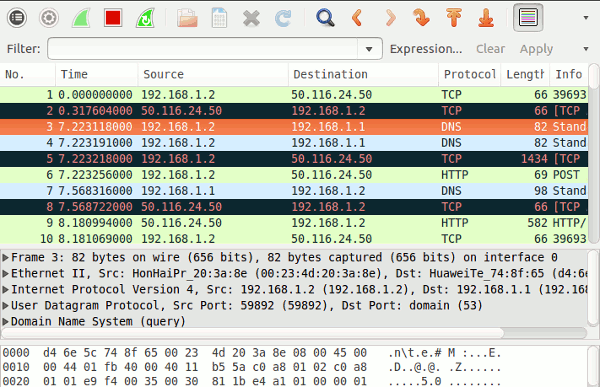

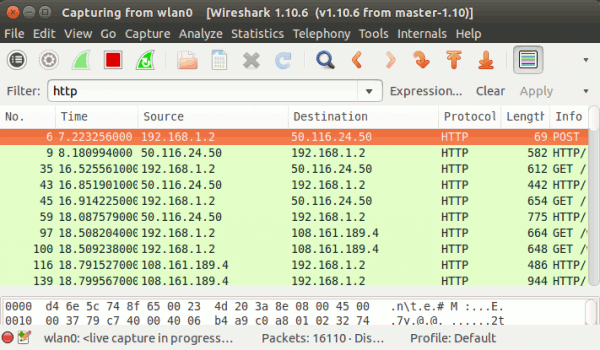

Para filtrar los resultados en función de un protocolo específico, simplemente escriba su nombre en el cuadro de filtro y presione Intro. Por ejemplo, la siguiente captura de pantalla muestra información relacionada con el protocolo HTTP:

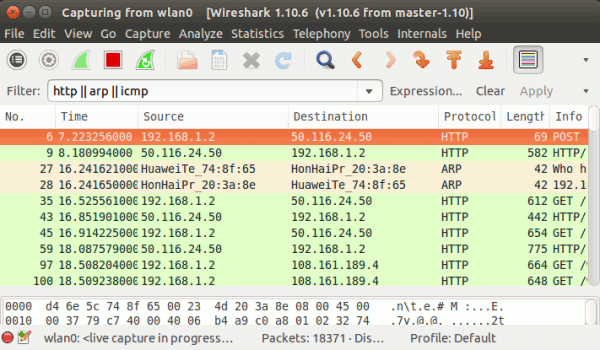

Observe que la columna Protocolo contiene solo entradas HTTP. Si se requiere información relacionada con más de un protocolo, ingrese los nombres de los protocolos separados por una barra doble (o un operador OR lógico) ||. Aquí hay un ejemplo:

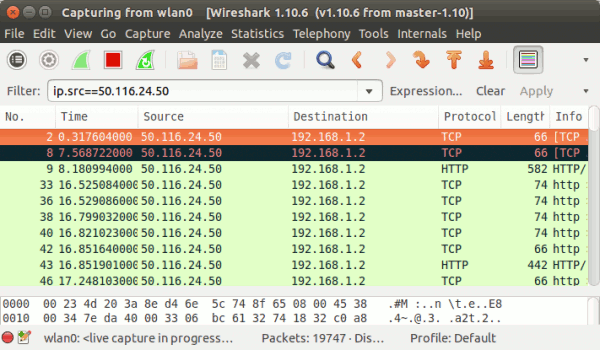

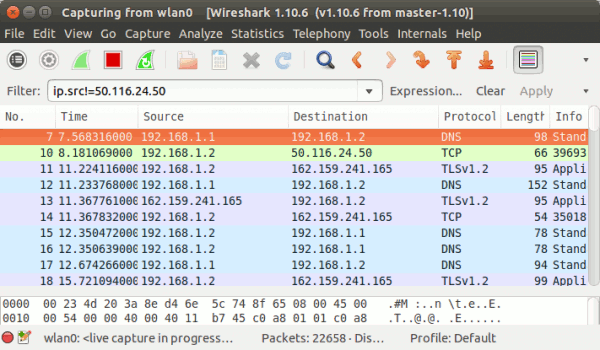

2. Filtre la información según la dirección IP

Para filtrar los resultados según la IP de origen, utilice el ip.src filtrar. Aquí hay un ejemplo:

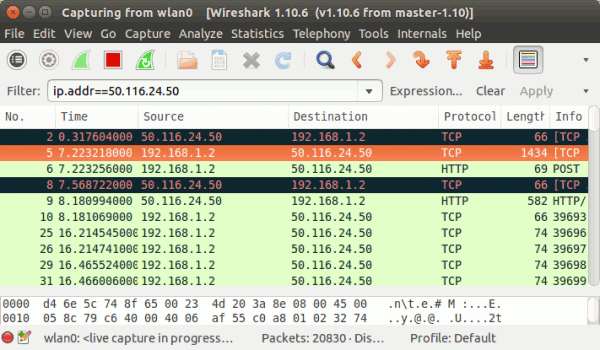

Del mismo modo, utilice ip.dst para filtrar los resultados según la dirección IP de destino. Para mostrar los paquetes de origen y destino con una IP en particular, use el ip.addr filtrar. Aquí hay un ejemplo:

Observe que los paquetes con dirección IP de origen o destino como 50.116.24.50 se muestran en la salida.

Para excluir paquetes con una dirección IP específica, use el != operador. Aquí hay un ejemplo:

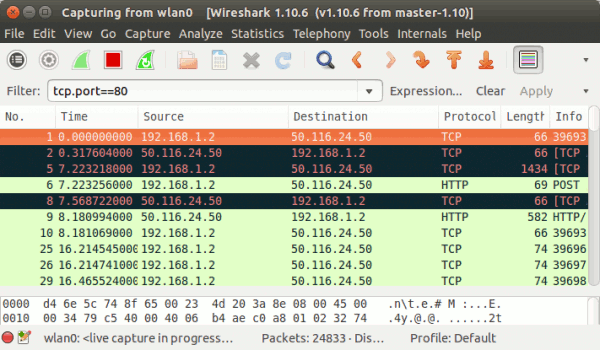

3. Filtra la información según el puerto

También puede filtrar el tráfico capturado en función de los puertos de red. Por ejemplo, para mostrar solo aquellos paquetes que contienen el puerto de origen o destino TCP 80, use el tcp.port filtrar. Aquí hay un ejemplo:

Del mismo modo, puede utilizar tcp.srcport y tcp.dstport para filtrar por separado los resultados en función de los puertos TCP de origen y destino, respectivamente.

Wireshark también tiene la capacidad de filtrar los resultados según los indicadores de TCP. Por ejemplo, para mostrar en esos paquetes TCP que contienen el indicador SYN, use el tcp.flags.syn filtrar. Aquí hay un ejemplo:

Del mismo modo, también puede filtrar los resultados en función de otras marcas como ACK, FIN y más, utilizando filtros como tcp.flags.ack, tcp.flags.finy más, respectivamente.

4. Algunos otros filtros útiles

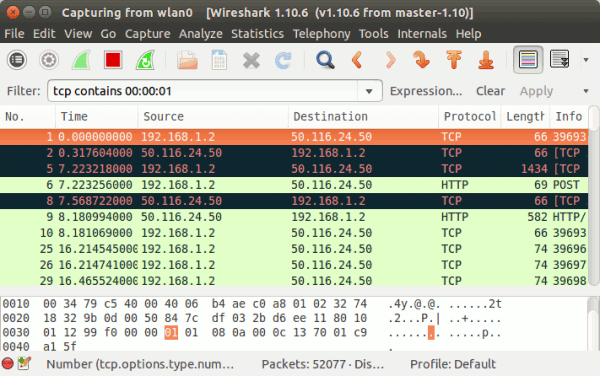

Wireshark muestra los datos contenidos en un paquete (que está actualmente seleccionado) en la parte inferior de la ventana. A veces, mientras se depura un problema, es necesario filtrar paquetes en función de una secuencia de bytes en particular. Puede hacerlo fácilmente con Wireshark.

Por ejemplo, los paquetes TCP que contienen la secuencia de bytes 00 00 01 se pueden filtrar de la siguiente manera:

Continuando, al igual que puede filtrar los resultados según las direcciones IP (explicado anteriormente), también puede filtrar los resultados según las direcciones MAC, utilizando el eth.addr filtrar. Por ejemplo, para ver todo el tráfico que entra y sale de una máquina con dirección mac, digamos AA:BB:CC:DD:EE:FF, use el siguiente comando de filtro:

eth.addr == AA:BB:CC:DD:EE:FF

Conclusión

Apenas hemos arañado la superficie aquí, ya que Wireshark tiene mucho más que ofrecer. Para obtener más información sobre los filtros de visualización de Wireshark, visite el Sitio web oficial de Wireshark o el Sitio web Wiki Wireshark. Si tienes alguna duda o consulta, deja un comentario a continuación.