Los ataques de fuerza bruta son bastante sencillos de entender, pero difíciles de proteger. El cifrado es matemático y, a medida que las computadoras se vuelven más rápidas en matemáticas, lo hacen más rápido al probar todas las soluciones y ver cuál funciona.

Estos ataques se pueden utilizar contra cualquier tipo de cifrado, con distintos grados de éxito. Los ataques de fuerza bruta se están volviendo más rápidos y efectivos con cada día que pasa a medida que se lanza hardware informático más nuevo y más rápido.

Los fundamentos de la fuerza bruta

Los ataques de fuerza bruta son fáciles de entender. Un atacante tiene un archivo cifrado, por ejemplo, su base de datos de contraseñas de LastPass o KeePass. Saben que este archivo contiene datos que quieren ver y saben que hay una clave de cifrado que lo desbloquea. Para descifrarlo, pueden comenzar a probar todas las contraseñas posibles y ver si eso da como resultado un archivo descifrado.

Lo hacen automáticamente con un programa de computadora, por lo que la velocidad a la que alguien puede forzar el cifrado aumenta a medida que el hardware de la computadora disponible se vuelve cada vez más rápido, capaz de hacer más cálculos por segundo. El ataque de fuerza bruta probablemente comenzaría con contraseñas de un solo dígito antes de pasar a contraseñas de dos dígitos y así sucesivamente, probando todas las combinaciones posibles hasta que una funcione.

Un «ataque de diccionario» es similar e intenta palabras en un diccionario, o una lista de contraseñas comunes, en lugar de todas las contraseñas posibles. Esto puede ser muy efectivo, ya que muchas personas usan contraseñas comunes y débiles.

Por qué los atacantes no pueden forzar brutalmente los servicios web

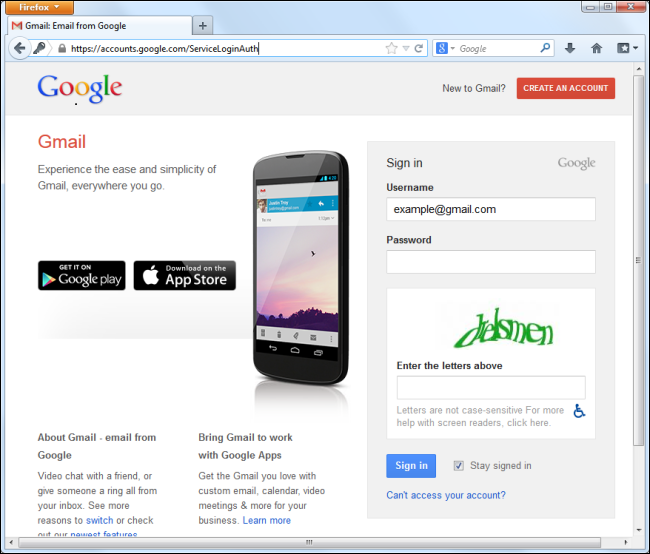

Existe una diferencia entre los ataques de fuerza bruta en línea y fuera de línea. Por ejemplo, si un atacante quiere ingresar a su cuenta de Gmail, puede comenzar a probar todas las contraseñas posibles, pero Google las eliminará rápidamente. Los servicios que brindan acceso a estas cuentas limitarán los intentos de acceso y denegarán las direcciones IP que intenten conectarse tantas veces. Por lo tanto, un ataque a un servicio en línea no funcionaría muy bien porque se pueden realizar muy pocos intentos antes de que se detenga el ataque.

Por ejemplo, después de algunos intentos fallidos de inicio de sesión, Gmail le mostrará una imagen CATPCHA para verificar que no es una computadora que intenta automáticamente contraseñas. Es probable que detengan por completo sus intentos de conexión si puede continuar el tiempo suficiente.

Por otro lado, digamos que un atacante recuperó un archivo cifrado de su computadora o logró comprometer un servicio en línea y descargar dichos archivos cifrados. El atacante ahora tiene los datos encriptados en su propio hardware y puede probar tantas contraseñas como quiera. Si tienen acceso a los datos cifrados, no hay forma de evitar que prueben una gran cantidad de contraseñas en un corto período de tiempo. Incluso si utiliza un cifrado sólido, le conviene proteger sus datos y asegurarse de que otros no puedan acceder a ellos.

Picadillo

Los potentes algoritmos de hash pueden ralentizar los ataques de fuerza bruta. Esencialmente, los algoritmos hash realizan un trabajo matemático adicional en una contraseña antes de almacenar un valor derivado de la contraseña en el disco. Si se utiliza un algoritmo de hash más lento, se necesitará miles de veces más trabajo matemático para probar cada contraseña y ralentizar significativamente los ataques de fuerza bruta. Sin embargo, cuanto más trabajo se requiera, más duro debe trabajar un servidor u otra computadora cada vez que el usuario inicia sesión con su contraseña. El software debe equilibrar la resistencia contra los ataques de fuerza bruta con el uso de recursos.

Velocidad de fuerza bruta

La velocidad depende del material. Las agencias de inteligencia pueden crear hardware especializado solo para ataques de fuerza bruta, al igual que los mineros de Bitcoin construyen su propio hardware especializado optimizado para la minería de Bitcoin. Cuando se trata de hardware de consumo, el tipo de hardware más eficaz para los ataques de fuerza bruta es una tarjeta gráfica (GPU). Dado que es fácil probar varias claves de cifrado diferentes a la vez, muchas tarjetas gráficas que se ejecutan en paralelo son ideales.

Finales de 2012, Ars Technica informó que un clúster de 25 GPU podría descifrar todas las contraseñas de Windows de menos de 8 caracteres en menos de seis horas. El algoritmo NTLM utilizado por Microsoft simplemente no era lo suficientemente fuerte. Sin embargo, cuando se creó NTLM, habría llevado mucho más tiempo probar todas esas contraseñas. No se consideró una amenaza suficiente para que Microsoft reforzara el cifrado.

La velocidad está aumentando y, en unas pocas décadas, es posible que descubramos que incluso los algoritmos criptográficos y las claves de cifrado más fuertes que usamos hoy en día pueden ser descifrados rápidamente por computadoras cuánticas o cualquier hardware que usemos en casa.

Proteja sus datos contra ataques de fuerza bruta

No hay forma de protegerse completamente. Es imposible decir qué tan rápido irá el hardware de la computadora y si alguno de los algoritmos de encriptación que usamos hoy tiene alguna debilidad que será descubierta y explotada en el futuro. Sin embargo, estos son los conceptos básicos:

- Proteja sus datos cifrados donde los atacantes no puedan acceder a ellos. Una vez que hayan copiado sus datos en su hardware, pueden intentar ataques de fuerza bruta contra ellos en su tiempo libre.

- Si está ejecutando un servicio que acepta conexiones a través de Internet, asegúrese de que limita los intentos de conexión y bloquea a las personas que intentan conectarse con muchas contraseñas diferentes en un período corto de tiempo. El software del servidor generalmente está configurado para hacer esto inmediatamente, ya que esta es una buena práctica de seguridad.

- Utilice algoritmos de cifrado sólidos, como SHA-512. Asegúrese de no utilizar algoritmos de cifrado antiguos con debilidades conocidas que sean fáciles de descifrar.

- Utilice contraseñas largas y seguras. Toda la tecnología de encriptación del mundo no te ayudará si usas una «contraseña» o el siempre popular «hunter2».

Los ataques de fuerza bruta deben tenerse en cuenta al proteger sus datos, elegir algoritmos de cifrado y seleccionar contraseñas. Esta es también una razón para seguir desarrollando algoritmos criptográficos más potentes: el cifrado debe seguir el ritmo de la velocidad a la que el nuevo hardware lo vuelve ineficaz.

Credito de imagen: Johan Larsson en Flickr, Jeremy Gosney