Hay una pequeña característica ordenada incorporada en Windows que le permite rastrear cuando alguien ve, cambia o elimina algo dentro de una carpeta específica. Entonces, si hay una carpeta o archivo al que desea saber quién está accediendo, este es el método integrado sin tener que usar ningún software de terceros.

Esta característica es en realidad parte de una característica de seguridad de Windows llamada Estrategia de grupo, que es utilizado por la mayoría de los profesionales de TI que administran computadoras de la red corporativa a través de servidores, sin embargo, también se puede usar localmente en una PC sin servidor. El único inconveniente de utilizar la directiva de grupo es que no está disponible en versiones inferiores de Windows. Para Windows 7, debe tener Windows 7 Professional o superior. Para Windows 8, necesita Pro o Enterprise.

El término Política de grupo se refiere básicamente a una colección de configuraciones de registro que se pueden controlar a través de una interfaz gráfica de usuario. Habilita o deshabilita varias configuraciones y estos cambios se actualizan en el registro de Windows.

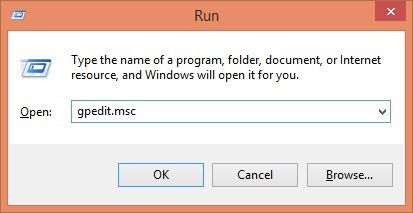

En Windows XP, para acceder al editor de políticas, haga clic en Inicio y entonces Clase. En el cuadro de texto, escriba «gpedit.msc«Sin comillas como se muestra a continuación:

En Windows 7, solo necesita hacer clic en el botón Inicio y escribir gpedit.msc en el cuadro de búsqueda en la parte inferior del menú Inicio. En Windows 8, simplemente vaya a la pantalla de inicio y comience a escribir o mueva el cursor del mouse hacia arriba o hacia abajo a la derecha de la pantalla para abrir el Encantos barra y haga clic en Buscar. Entonces solo escribe gpedit. Ahora debería ver algo similar a la imagen a continuación:

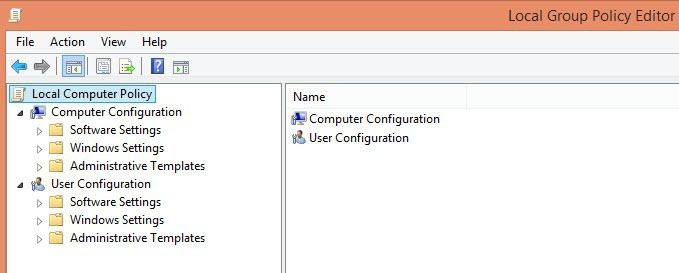

Hay dos categorías principales de políticas: Usuario y Computadora. Como habrá adivinado, las políticas de usuario controlan la configuración de cada usuario, mientras que la configuración de la computadora será la configuración de todo el sistema y afectará a todos los usuarios. En nuestro caso, vamos a querer que nuestra configuración sea para todos los usuarios, así que vamos a extender la Configuracion de Computadora sección.

Continuar la expansión hacia Configuraciones de Windows -> Configuración de seguridad -> Políticas locales -> Política de auditoría. No voy a explicar muchas de las otras configuraciones aquí, ya que esto se enfoca principalmente en auditar un caso. Ahora verá un conjunto de políticas y su configuración actual en el lado derecho. La política de auditoría es lo que controla si el sistema operativo está configurado y listo para realizar un seguimiento de los cambios.

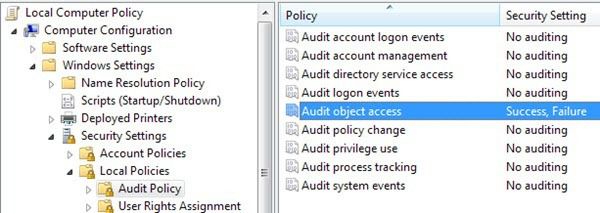

Ahora compruebe la configuración para Auditoría de acceso a objetos haciendo doble clic en él y seleccionando ambos Éxito y Falla. Haga clic en Aceptar y ahora hemos completado la primera parte que le dice a Windows que queremos que esté listo para observar los cambios. Ahora, el siguiente paso es decirle exactamente qué queremos rastrear. Puede cerrar la Consola de políticas de grupo ahora.

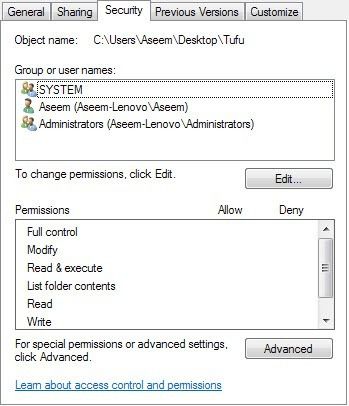

Ahora navegue a la carpeta con el Explorador de Windows que desea monitorear. En el Explorador, haga clic con el botón derecho en la carpeta y haga clic en Propiedades. Clickea en el Pestaña de seguridad y ves algo similar a esto:

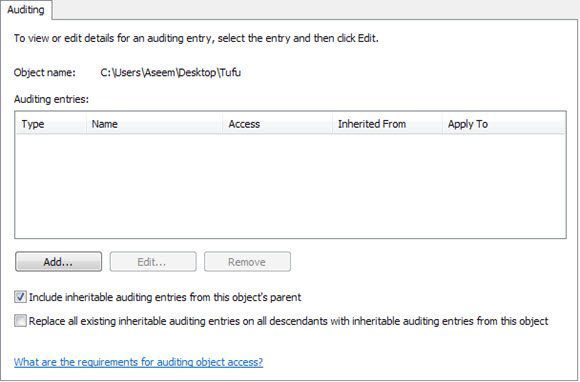

Ahora haga clic en el Avanzado y haga clic en el Auditoría lengua. Aquí es donde configuraremos lo que queremos monitorear para esta carpeta.

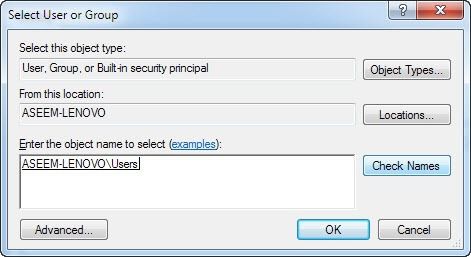

Continúe y haga clic en el Agregar botón. Aparecerá un cuadro de diálogo que le pedirá que seleccione un usuario o grupo. En el cuadro, escriba la palabra «usuarios»Y haga clic en Comprobar nombres. El cuadro se actualizará automáticamente con el nombre del grupo de usuarios local para su computadora en el formulario COMPUTERNAME Usuarios.

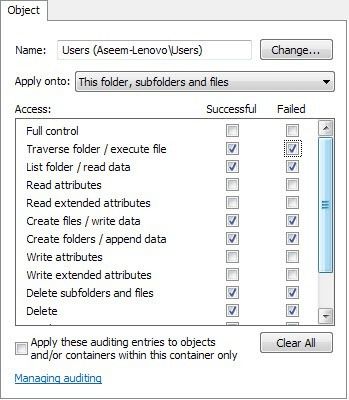

Haga clic en Aceptar y ahora obtendrá otro cuadro de diálogo llamado «Entrada de auditoría para X«. Esta es la verdadera esencia de lo que queríamos hacer. Aquí es donde seleccionará lo que desea monitorear para esta carpeta. Puede elegir individualmente qué tipos de actividad desea rastrear, como eliminar o crear nuevos archivos / carpetas, etc. Para facilitar las cosas, sugiero seleccionar Control total, que seleccionará automáticamente todas las demás opciones a continuación. Haz esto por Éxito y Falla. De esa manera, cualquier cosa que se haga en esa carpeta o en los archivos que contiene, tendrá una grabación.

Ahora haga clic en Aceptar y haga clic en Aceptar de nuevo y Aceptar una vez más para salir del conjunto de cuadros de diálogo múltiple. ¡Y ahora ha configurado con éxito la auditoría en una carpeta! Entonces, podría preguntar, ¿cómo ve los eventos?

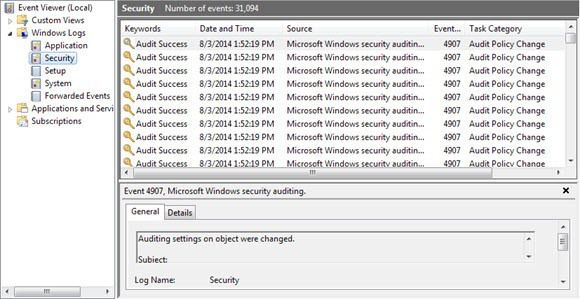

Para ver los eventos, debe ir al panel de control y hacer clic en Herramientas administrativas. Entonces abre el Visor de eventos. Clickea en el seguridad sección y verá una gran lista de eventos en el lado derecho:

Si continúa y crea un archivo o simplemente abre la carpeta y hace clic en el botón Actualizar en el Visor de eventos (el botón con las dos flechas verdes) verá un montón de eventos en la categoría de Sistema de archivos. Estos se relacionan con todas las operaciones de eliminación, creación, lectura y escritura en las carpetas / archivos que está auditando. En Windows 7, ahora todo aparece en la categoría de tareas Sistema de archivos, por lo que para ver qué sucedió, tendrá que hacer clic en cada uno y desplazarse por ellos.

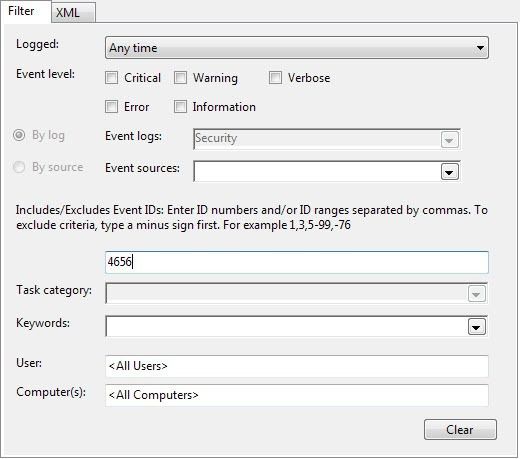

Para facilitar la consulta de tantos eventos, puedes poner un filtro y simplemente ver los elementos importantes. Clickea en el Vista menú en la parte superior y haga clic en Filtrado. Si no hay ninguna opción para Filtrar, haga clic con el botón derecho en el registro de seguridad en la página izquierda y elija Filtrar registro actual. En el cuadro Id. De evento, ingrese el número 4656. Este es el evento asociado con un usuario en particular que realiza una Sistema de archivos acción y le dará la información relevante sin tener que pasar por miles de entradas.

Si desea obtener más información sobre un evento, simplemente haga doble clic en él para verlo.

Aquí está la información de la pantalla de arriba:

Se ha solicitado un identificador para un objeto.

Materia:

Identificación de seguridad: Aseem-Lenovo Aseem

Nombre de cuenta: Aseem

Dominio de la cuenta: Aseem-Lenovo

ID de conexión: 0x175a1

Objeto:

Servidor de objetos: seguridad

Tipo de objeto: Archivo

Nombre del objeto: C: Users Aseem Desktop Tufu New Text Document.txt

Identificación de la manija: 0x16a0

Procesamiento de datos:

ID de proceso: 0x820

Nombre de proceso: C: Windows explorer.exe

Información de solicitud de acceso:

ID de transacción: {00000000-0000-0000-0000-000000000000}

Acceso: BORRAR

SINCRONIZAR

Leer atributos

En el ejemplo anterior, el archivo que funcionó fue New Text Document.txt en la carpeta Tufu en mi escritorio y los accesos que solicité fueron BORRAR seguido de SINCRONIZAR. Lo que he hecho aquí es borrar el archivo. Aquí hay otro ejemplo:

Tipo de objeto: Archivo

Nombre del objeto: C: Users Aseem Desktop Tufu Address Labels.docx

Identificación de la manija: 0x178

Procesamiento de datos:

ID de proceso: 0x1008

Nombre de proceso: C: Archivos de programa (x86) Microsoft Office Office14 WINWORD.EXE

Información de solicitud de acceso:

ID de transacción: {00000000-0000-0000-0000-000000000000}

Acceso: READ_CONTROL

SINCRONIZAR

ReadData (o ListDirectory)

WriteData (o AddFile)

AppendData (o AddSubdirectory o CreatePipeInstance)

Leer EA

WriteEA

Leer atributos

Escribir atributos

Razones de acceso: READ_CONTROL: otorgado por la propiedad

SINCRONIZAR: Concedido por D: (A; ID; FA ;;; S-1-5-21-597862309-2018615179-2090787082-1000)

Al leer esto, puede ver que accedí a Address Labels.docx usando el programa WINWORD.EXE y mis accesos incluían READ_CONTROL y mis motivos de acceso también eran READ_CONTROL. Por lo general, verá mucho más acceso, pero concéntrese en el primero, ya que este suele ser el tipo de acceso principal. En este caso, acabo de abrir el archivo usando Word. Se necesita un poco de prueba y lectura de eventos para descubrir qué está pasando, pero una vez que lo tienes controlado, es un sistema muy confiable. Sugiero crear una carpeta de prueba con archivos y realizar varias acciones para ver qué se muestra en el Visor de eventos.

¡Eso es casi todo! ¡Una forma rápida y gratuita de seguir el acceso o las modificaciones de un archivo!