Tor es un estándar en el mundo de la privacidad en Internet, y con razón. Sin embargo, si está utilizando Tor para navegar por la web convencional, tenga en cuenta que si bien los nodos de salida de Tor (que enrutan sus datos originales fuera de la red Tor) no saben quién es usted, necesariamente tienen acceso a la datos originales que envió a través de la red.

Hay algunos nodos de salida que están siendo administrados por ciberdelincuentes y gobiernos con la esperanza de recopilar datos valiosos generados por quienes buscan privacidad por alguna razón. Aprenda cómo puede protegerse de los nodos de salida Tor maliciosos.

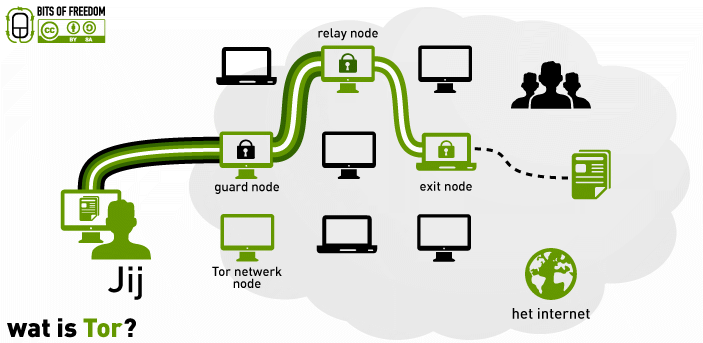

¿Qué está pasando bajo el capó de Tor?

Una conexión Tor a un sitio que no sea cebolla (es decir, Internet normal) se ve así:

- Su computadora establece una conexión encriptada a la red Tor y encuentra un guardia de entrada, que puede ser cualquier repetidor con suficiente ancho de banda y un historial de tiempo de actividad. El navegador calcula una ruta aleatoria a través de la red Tor (esto cambia cada 10 minutos) y envuelve sus datos en varias capas de cifrado.

- Sus datos viajan entre nodos en la ruta, cada uno solo conoce el nodo anterior y el nodo posterior, lo que significa que su dirección original se ofusca después de un rebote. Cada nodo Tor puede descifrar una capa, brindándole información sobre el siguiente lugar para enviar los datos; por lo tanto, la terminología de «cebolla» asociada con Tor.

- Al llegar al nodo final, se elimina la última capa de cifrado y los datos se envían al servidor fuera de la red Tor al que se dirigían originalmente.

El nodo final es el eslabón más débil de la red Tor, ya que el cifrado de Tor se ha ido y el nodo ahora puede leer los datos no cifrados. Sin embargo, si el tráfico fue encriptado antes de ingresar a la red Tor, ese encriptado permanece en su lugar hasta que el tráfico llega al servidor de destino externo, lo cual es clave para mantener su privacidad y seguridad.

¿Quién ejecuta nodos de salida defectuosos?

Las dos categorías principales de atacantes del nodo de salida son los ciberdelincuentes y los gobiernos. Los ciberdelincuentes quieren contraseñas y otros datos personales que puedan usar, y los gobiernos quieren monitorear la actividad criminal, vigilar a los ciudadanos e incluso controlar otros países.

Se han descubierto o demostrado nodos de salida maliciosos en múltiples experimentos independientes:

Cómo mantenerse a salvo de los nodos de salida maliciosos

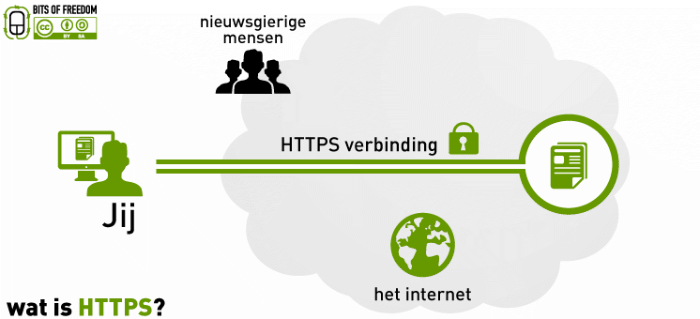

1. Navega solo con HTTPS

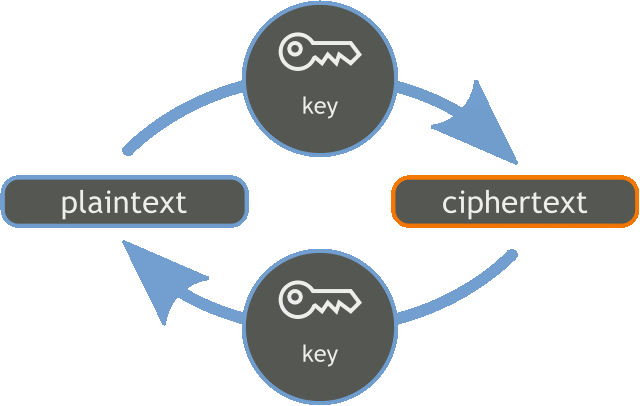

Sin lugar a dudas, la mejor manera de mantener sus datos a salvo de la intromisión de los nodos de salida es el viejo HTTPS. En teoría, los atacantes de nodos de salida determinados podrían sortear esto, pero debido a que el tráfico a través de HTTPS está encriptado en todo el viaje desde su computadora hasta el servidor de destino y de regreso, significa que su tráfico nunca aparecerá de forma predeterminada en texto sin cifrar en ningún nodo Tor. Incluso el nodo de salida envía información cifrada al sitio.

Tor actualiza automáticamente todas las conexiones posibles a HTTPS, pero si alguna vez se encuentra en una conexión no cifrada (por ejemplo, sitios HTTP), tenga en cuenta que su tráfico es visible para el nodo de salida. Afortunadamente, la mayoría de los sitios modernos usan HTTPS de forma predeterminada, pero tenga cuidado y no inicie sesión ni transmita ninguna información confidencial a través de una conexión HTTP.

2. Mantenga su información confidencial al mínimo

Para obtener la máxima privacidad, es mejor asumir que alguien está mirando y cifrar todo en consecuencia, incluso si la conexión usa HTTPS. Si tiene datos confidenciales para comunicar a alguien, cifre primero con algo como PGP. No proporcione información personal ni inicie sesión en cuentas asociadas con su verdadero yo.

En la práctica, si está en una conexión HTTPS, probablemente esté bien para navegar con relativa normalidad, pero no baje la guardia.

3. Solo consume sitios .onion

Los sitios .onion están alojados en la red Tor y no requieren salir a través de un nodo de salida, lo que significa que no hay posibilidad de que un nodo malicioso vea su tráfico descifrado. Los sitios principales con versiones de cebolla son pocos y distantes entre sí, pero al menos puede leer el New York Times y navegar Facebook (si te parece una buena idea).

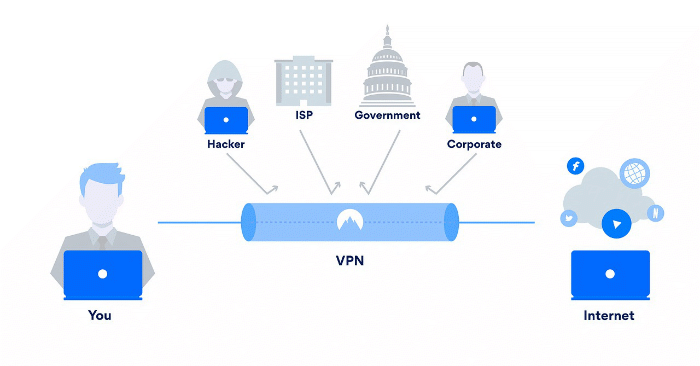

¿Qué pasa con VPN + Tor?

Tor es bueno para la privacidad y las VPN son buenas para la privacidad, por lo que VPN + Tor = doble privacidad, ¿no? Bueno, es un poco más complejo que eso. Usar una combinación puede ser bueno para algunas cosas, pero tiene sus ventajas y desventajas, especialmente en términos de velocidad.

1. Tor sobre VPN (conexión VPN al guardia de entrada Tor)

Primero conéctese a la VPN y luego use el navegador Tor. Esto proporcionará algo de seguridad. Evita que los nodos de entrada vean tu dirección IP y evita que tu ISP sepa que estás usando Tor. Sin embargo, esto significa que debe confiar en su proveedor de VPN, así como en la red Tor y tampoco hace nada para protegerlo de los nodos de salida defectuosos. Sin embargo, para eludir la censura de bloqueo de Tor, los relés de puente son probablemente mejores.

2. VPN sobre Tor (VPN después del nodo de salida)

VPN sobre Tor es un poco más difícil de configurar, ya que debe configurar la conexión a la VPN, enviar los datos a través de Tor y luego pasarlos al servidor VPN. Esto significa que los nodos de salida defectuosos no pueden leer datos sin cifrar, pero también lo hace menos anónimo, ya que tanto el nodo de salida como el sitio ven su servidor VPN. Tampoco puede acceder a los sitios .onion y no se beneficia de algunas funciones de anonimización de la red Tor, como la conmutación de circuitos. Hay mucho debate sobre esto, pero en general, apegarse a las conexiones HTTPS encriptadas es una mejor opción, y VPN sobre Tor solo es útil en casos específicos.

Básicamente, puede usar una VPN con Tor, pero la forma fácil no lo protege de los nodos de salida defectuosos, y la forma difícil tiene algunas trampas importantes. Estos enfoques pueden ser útiles, pero es mejor ser consciente de las ventajas y desventajas.

Lo bueno, lo malo y el Tor

Tor es una forma increíble de eludir la censura y preservar la privacidad en línea, pero es importante ser consciente de sus limitaciones y mitos. La red Tor alberga una gran cantidad de actividad ilícita y privada, y cuando la usa, potencialmente expone su tráfico a personas e instituciones que se dirigen exactamente a eso. Incluso si los nodos de salida Tor maliciosos son la minoría en la red, el hecho es que existen, y la mayoría de los propietarios no son solo investigadores curiosos.

Créditos de la imagen: Geografías de Tor, Criptografía simétrica naranja azul, Diagrama HTTPS, Cámara de vigilancia, Enrutador de cebolla AR Walking TOR, Wat es Tor