Sin duda, un sistema Linux recién instalado es menos susceptible a malware, spyware y piratería que un sistema Windows recién instalado. Sin embargo, la mayoría de los sistemas Linux están configurados con algunas configuraciones predeterminadas que son intrínsecamente inseguras. Algunas distribuciones de Linux están diseñadas para instalarse con valores predeterminados muy seguros, pero esto da como resultado sistemas que tienen una dificultad importante para los nuevos usuarios, especialmente aquellos que no son profesionales de la seguridad informática.

Sin duda, un sistema Linux recién instalado es menos susceptible a malware, spyware y piratería que un sistema Windows recién instalado. Sin embargo, la mayoría de los sistemas Linux están configurados con algunas configuraciones predeterminadas que son intrínsecamente inseguras. Algunas distribuciones de Linux están diseñadas para instalarse con valores predeterminados muy seguros, pero esto da como resultado sistemas que tienen una dificultad importante para los nuevos usuarios, especialmente aquellos que no son profesionales de la seguridad informática.

Ubuntu es posiblemente la distribución de Linux más popular en la actualidad, y esto se debe a una gran cantidad de factores, uno de los cuales es su facilidad de uso para los nuevos usuarios. Muchas de las configuraciones predeterminadas de Ubuntu están orientadas a permitir que los usuarios usen sus sistemas inmediatamente después de la instalación con la menor interrupción posible. Si bien esto tiene sus aspectos positivos, también da como resultado un sistema que tiene algunas debilidades, cambiándolas por conveniencia para el usuario. Este artículo lo guiará a través de algunos cambios de configuración básicos pero poderosos que le mostrarán cómo proteger su Ubuntu recién instalado de muchos de los métodos de ataque comunes.

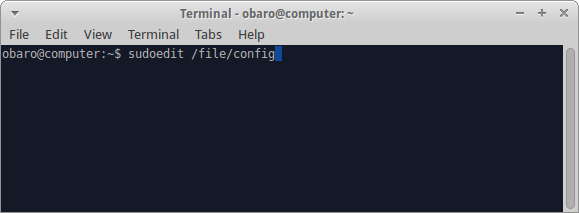

La mayoría de estos cambios de seguridad requieren la edición de archivos de configuración, y estos archivos generalmente solo se pueden editar a través del acceso raíz (superusuario). Los archivos de configuración se pueden abrir con acceso raíz de muchas maneras, pero a continuación se describen tres formas comunes. Asumiendo que el archivo que queremos abrir es “/file/config”.

Para abrir a través de una terminal:

O si usa Gnome, presione «Alt + F2» y escriba:

gksudo gedit /file/config

O si usa KDE, presione «Alt + F2» y escriba:

Nota: en las capturas de pantalla a continuación, toda la edición se realiza usando la terminal, por lo que todos los archivos de configuración se abren usando sudoedit.

Las cosas básicas

Estos son pasos de configuración que dependen de cómo pretenda usar su sistema. El primer cambio básico es establecer una contraseña para su usuario. Incluso si usted es el único usuario en el sistema, es importante proteger su computadora con una contraseña. Si es probable que dé acceso a su sistema a otros usuarios, cree una cuenta de invitado (también protegida con contraseña) que le daría a sus invitados. Linux se creó como un sistema multiusuario desde el principio, por lo que cambiar de usuario y varios usuarios en el mismo sistema es una parte integral del uso de Linux.

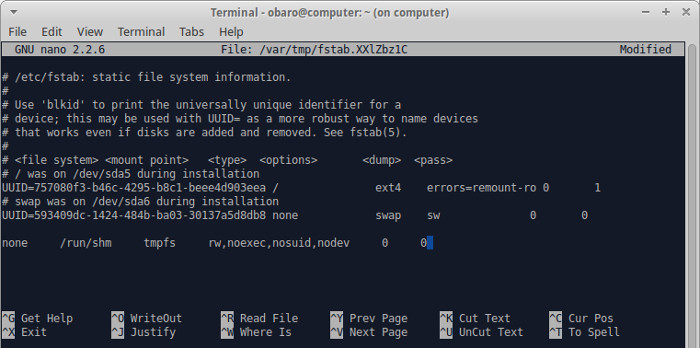

Reconfigurar la memoria compartida

De forma predeterminada, el espacio de memoria compartida (/run/shm) se monta en lectura/escritura, con la capacidad de ejecutar programas. Esto se ha señalado en la comunidad de seguridad como vulnerable, con muchos exploits disponibles donde se usa «/run/shm» mientras se atacan los servicios en ejecución. Para la mayoría de las configuraciones de escritorio y servidor, se recomienda montarlo como de solo lectura agregando la siguiente línea al archivo «/etc/fstab».

Abra el archivo “/etc/fstab”:

Agregue la siguiente línea al final del archivo:

none /run/shm tmpfs defaults,ro 0 0

Sin embargo, hay algunos programas que no funcionarán si «/run/shm» está montado en modo de solo lectura, como Google Chrome. Si usa Chrome como su navegador (o tiene la intención de usar Chrome), entonces «/ ejecutar / shm» debe montarse como lectura / escritura, y debe agregar la siguiente línea en su lugar:

none /run/shm tmpfs rw,noexec,nosuid,nodev 0 0

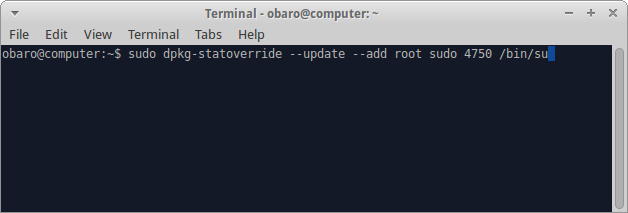

Denegar el programa «su» a los no administradores

Además de su propia cuenta personal, Ubuntu también viene con una cuenta de invitado, por lo que puede cambiar rápidamente y prestarle su computadora portátil a su amigo. “su” es un programa que permite a un usuario ejecutar un programa como otro usuario en la máquina. Esto es muy útil cuando se usa correctamente y es una parte vital del famoso sistema de seguridad de Linux. Sin embargo, se puede abusar de él en un sistema Ubuntu predeterminado. Para denegar el acceso de la cuenta de Invitado al programa «su», escriba lo siguiente en una terminal

sudo dpkg-statoverride --update --add root sudo 4750 /bin/su

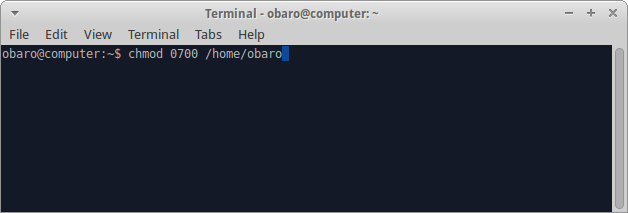

Asegure su directorio de inicio

Todos los demás usuarios del sistema pueden acceder a su directorio de inicio, de forma predeterminada. Entonces, si tiene una cuenta de invitado, su usuario invitado puede abrir su directorio de inicio y navegar a través de todos sus archivos y documentos personales. Con este paso, otros usuarios no podrán leer su directorio de inicio. Abra una terminal e ingrese el siguiente comando (Nota: reemplace «nombre de usuario» con el nombre de su cuenta de usuario).

chmod 0700 /home/username

Alternativamente, puede configurar un permiso de 0750 (lea aquí para obtener más información sobre el permiso de archivos en Linux) para otorgar acceso a los usuarios en el mismo grupo que usted.

chmod 0750 /home/username

Deshabilitar inicio de sesión raíz SSH

De forma predeterminada, Ubuntu no permite el acceso SSH directo al usuario root. Sin embargo, si configura una contraseña para su cuenta raíz, esto puede ser un riesgo de seguridad potencialmente enorme. Es posible que no tenga sshd instalado en su sistema. Para confirmar si tiene un servidor SSH instalado, escriba en una terminal

Recibirá un mensaje de error de «Conexión rechazada» si no tiene un servidor SSH instalado, lo que significa que puede ignorar el resto de este consejo sin problemas.

Si tiene un servidor SSH instalado, puede configurarlo a través del archivo de configuración ubicado en «/etc/ssh/sshd_config». Abra este archivo y reemplace la siguiente línea

con esta linea

Conclusión

Felicidades. Tiene un sistema Ubuntu mediblemente seguro. Con los cambios de configuración anteriores, hemos bloqueado algunos de los vectores de ataque y métodos de penetración más comunes utilizados para explotar los sistemas Ubuntu. Para obtener más consejos, trucos e información detallada sobre la seguridad de Ubuntu, visite wiki de ubuntu.