La necesidad de seguridad de WordPress está creciendo a un ritmo acelerado. Los informes dicen que los sitios de WordPress experimentan 90.978 ataques por minuto. Desde su lanzamiento, WordPress ha reparado más de 2450 vulnerabilidades. Además de las medidas de seguridad básicas que ya está tomando para proteger su sitio, aquí hay algunas medidas de seguridad avanzadas de WordPress, que incluyen cómo prevenir DDoS (Denegación de servicio distribuida) de WordPress en su sitio web.

1. Desactive la función de rastreo HTTP

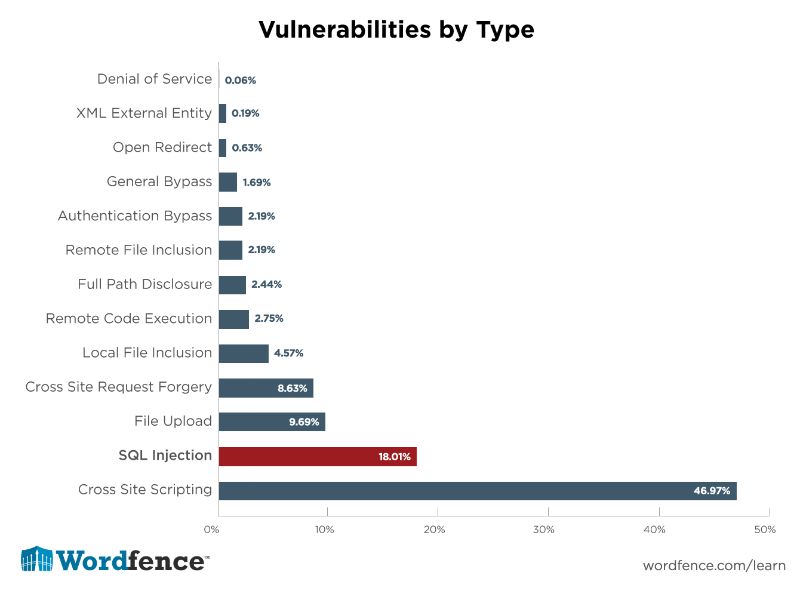

Los ataques como Cross Site Scripting (XSS) y Cross Site Tracing (XST) están dirigidos a sistemas con la funcionalidad de rastreo HTTP habilitada. La mayoría de los servidores web están configurados de forma predeterminada para funcionar con HTTP Trace, que utiliza para actividades como la depuración. Usando solicitudes de encabezado, los piratas informáticos robarían información confidencial, como cookies, al ejecutar un ataque de seguimiento de sitios cruzados. Proyecto OWASP Top Ten ofrece listas completas de vulnerabilidades y ataques en sitios web de WordPress.

De todos los tipos de vulnerabilidad, Cross Site Scripting ocupa el primer lugar. De hecho, el 46,9% de todos los sitios web son vulnerables a este tipo de ataque. Para desactivar la función de rastreo HTTP, agregue el siguiente código a su archivo .htaccess.

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^TRACE

RewriteRule .* - [F]2. Eliminar las salidas del encabezado de instalación de WordPress

Los servicios específicos para diferentes partes de su sitio web de WordPress requieren agregar muchos resultados en el encabezado. Puede eliminar estas salidas agregando el siguiente código al archivo «functions.php» de su tema.

remove_action( 'wp_head', 'index_rel_link' ); remove_action( 'wp_head', 'feed_links', 2 ); remove_action( 'wp_head', 'feed_links_extra', 3 ); remove_action( 'wp_head', 'rsd_link' ); remove_action( 'wp_head', 'wlwmanifest_link' ); remove_action( 'wp_head', 'parent_post_rel_link', 10, 0 ); remove_action( 'wp_head', 'start_post_rel_link', 10, 0 ); remove_action( 'wp_head', 'adjacent_posts_rel_link_wp_head', 10, 0 ); remove_action( 'wp_head', 'wp_generator' ); remove_action( 'wp_head', 'wp_shortlink_wp_head', 10, 0 ); remove_action( 'wp_head', 'noindex', 1 );

3. Modifique el prefijo de base de datos predeterminado para WordPress

El valor de prefijo predeterminado para las tablas de la base de datos de WordPress es «wp_». Los piratas informáticos y los bots dañinos pueden usar este valor de prefijo para adivinar con éxito los nombres de las tablas de su base de datos. Dado que el archivo wp-config.php es donde se establece el valor del prefijo de la base de datos de WordPress, es más fácil cambiar este valor de prefijo al instalar WordPress. Puedes usar el Cambiar prefijo de tabla complemento, o si prefiere hacerlo manualmente, siga los pasos a continuación:

1. Realice una copia de seguridad completa de su base de datos y asegúrese de guardar la copia de seguridad en un lugar seguro. Estos son algunos de los complementos de respaldo que puede usar.

2. Use «phpmyadmin» en el panel de control de su servidor web para volcar completamente su base de datos de WordPress en un archivo de texto. Haga una copia de seguridad de este archivo de texto también.

3. A continuación, use un editor de código para reemplazar todos los valores de prefijo «wp_» con su propio prefijo.

4. Desactive todos los complementos en su panel de administración.

5. Ahora, utilizando el archivo que ha editado en el tercer paso anterior, importe la nueva base de datos después de haber eliminado la anterior a través de phpMyAdmin.

6. Usando el nuevo valor de prefijo de la base de datos, edite el archivo «wp-config.php».

7. Ahora, reactiva tus complementos de WordPress.

8. Para guardar la configuración de enlaces permanentes, vaya a Configuración y luego a Enlaces permanentes; esto actualiza la estructura de enlaces permanentes de su sitio web. Tenga en cuenta que cambiar el prefijo de la base de datos no debería cambiar su nombre de dominio, URL y configuración de enlace permanente.

4. Bloquee las cadenas de consulta que son potencialmente peligrosas

Para evitar ataques de Cross Site Scripting (XSS), agregue el siguiente código a su archivo .htaccess. Primero, antes de agregar el código, identifique las cadenas de consulta que son potencialmente peligrosas. Este conjunto de reglas elimina las solicitudes de URL de muchas inyecciones maliciosas. Hay dos cosas importantes a tener en cuenta aquí:

- Ciertos complementos o temas rompen funcionalidades si no excluye las cadenas que ya usan.

- Aunque las cadenas a continuación son las más comunes, puede optar por agregar más cadenas.

RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC]

RewriteCond %{QUERY_STRING} ../ [NC,OR]

RewriteCond %{QUERY_STRING} boot.ini [NC,OR]

RewriteCond %{QUERY_STRING} tag= [NC,OR]

RewriteCond %{QUERY_STRING} ftp: [NC,OR]

RewriteCond %{QUERY_STRING} https: [NC,OR]

RewriteCond %{QUERY_STRING} https: [NC,OR]

RewriteCond %{QUERY_STRING} mosConfig [NC,OR]

RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>|'|"|;|?|*).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%22|%27|%3C|%3E|%5C|%7B|%7C).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127.0).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(globals|encode|config|localhost|loopback).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare|drop).* [NC]

RewriteRule ^(.*)$ - [F,L]5. Use Deflect para prevenir ataques DDoS

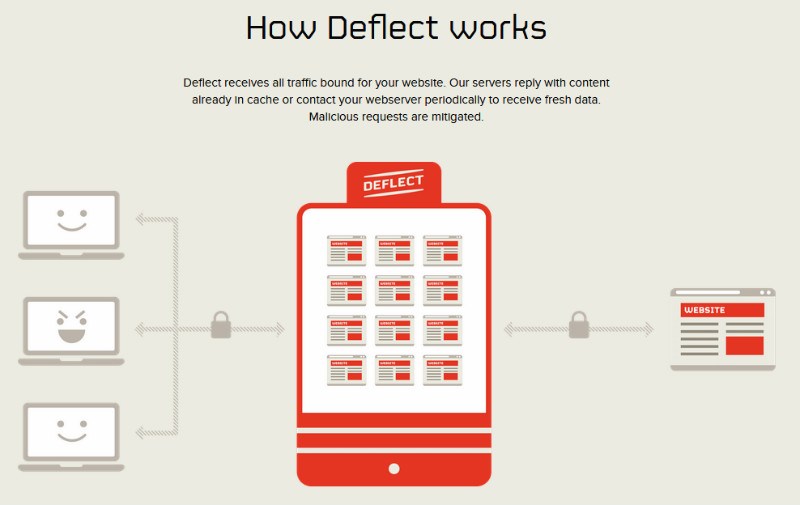

Los sitios web incipientes, los grupos de medios independientes y los sitios de la mayoría de los activistas/grupos de derechos humanos generalmente no tienen los recursos técnicos y financieros para resistir un ataque de denegación de servicio distribuido (DDoS). Ahí es donde entra Deflect. Deflect se posiciona como una solución MEJOR que las opciones comerciales de mitigación de DDoS.

Las opciones comerciales de mitigación de DDoS cuestan mucho dinero y podrían cambiar sus términos de servicio si un sitio web bajo su protección atrae ataques DDoS con regularidad. Deflect detiene proactivamente los ataques DDoS al mantener los sitios web bajo protección constante.

Un beneficio adicional de usar Deflect en su sitio web es que le ahorra dinero al reducir la tensión en el servidor de su cliente y los recursos del administrador del sistema. Deflect pone todos sus códigos fuente y documentación en el dominio público bajo una licencia Creative Commons; esto permite que cualquier persona mitigue los ataques DDoS configurando su propia red Deflect. Puedes registrarse en su sitio web GRATIS y comience a usar el servicio de inmediato.

6. Utilice la capa de conexión segura (SSL) y la protección de cortafuegos

Servicios de seguridad como Sucuri ofrece opciones de seguridad como la instalación de un certificado de capa de sockets seguros (SSL) y protección de cortafuegos que cumple con PCI. Esta es una opción de fácil acceso para todos, incluidas las personas sin conocimientos técnicos.

Puede configurar fácilmente soluciones de seguridad como esta y dejar que funcione en segundo plano y, en algunos casos, actualizarse según sea necesario (como Sucuri). Esta es una opción de seguridad altamente efectiva y de bajo mantenimiento.

Se pueden usar varios complementos de WordPress para agregar certificados de capa de conexión segura (SSL) a su sitio. Algunos de los complementos SSL de WordPress más recomendados incluyen CM HTTPS Pro, SSL realmente simple, WP Forzar SSL, Solucionador de contenido inseguro SSLy Fácil redirección HTTPS.

Para concluir

Experimentaría mejoras notables en la seguridad del sitio si usa los puntos descritos anteriormente. Es útil tener en cuenta que la seguridad de WordPress siempre está evolucionando. El objetivo es mitigar los riesgos, no eliminarlos, ya que es casi imposible hacerlo. La seguridad de WordPress es dinámica y trabaja en capaspor lo que no hay un complemento para todos o una táctica para todos.

Credito de imagen: DDoS (https://www.epictop10.com/)