Hoy en día, una gran parte del tráfico web se cifra mediante HTTPS. Se está volviendo cada vez más frecuente, especialmente desde la introducción de Let’s Encrypt, una autoridad de certificación (CA) respaldada por las principales empresas de la industria. Let’s Encrypt proporciona certificados SSL/TLS completamente gratis con una validez de 90 días.

Por lo general, los certificados están vinculados a uno o más nombres de dominio específicos, por lo que si tiene un certificado para «www.example.com», solo puede usarlo con este nombre de dominio exacto. Por otro lado, los certificados comodín se emiten para un nombre de dominio principal y se pueden usar con cualquier subdominio del dominio principal. Por ejemplo, un certificado comodín para *.ejemplo.com se puede usar para «www.ejemplo.com», «cuenta.ejemplo.com», «correo.ejemplo.com», etc. Los certificados comodín, por lo tanto, brindan el beneficio de solo tener que obtener y renovar un único certificado para todos tus subdominios presentes y futuros.

Aquí se explica cómo obtener un certificado comodín para un nombre de dominio registrado de Let’s Encrypt en Ubuntu, Debian y otras distribuciones basadas en Debian.

1. Instalar acme.sh

Let’s Encrypt utiliza el protocolo del Entorno de gestión de certificados automatizado (ACME) para verificar que es el propietario de su nombre de dominio y para emitir o renovar certificados. Acme.sh es un popular cliente ACME implementado en un script de shell. Para instalarlo, primero deberá instalar git:

sudo apt update sudo apt install -y git

Descarga el repositorio desde github:

git clone https://github.com/Neilpang/acme.sh.git

Ingrese al directorio clonado e inicie el script de instalación:

cd acme.sh/ ./acme.sh --install

Vuelva a cargar su sesión de shell para comenzar a usar acme.sh:

2. Uso de acme.sh para emitir certificados comodín.

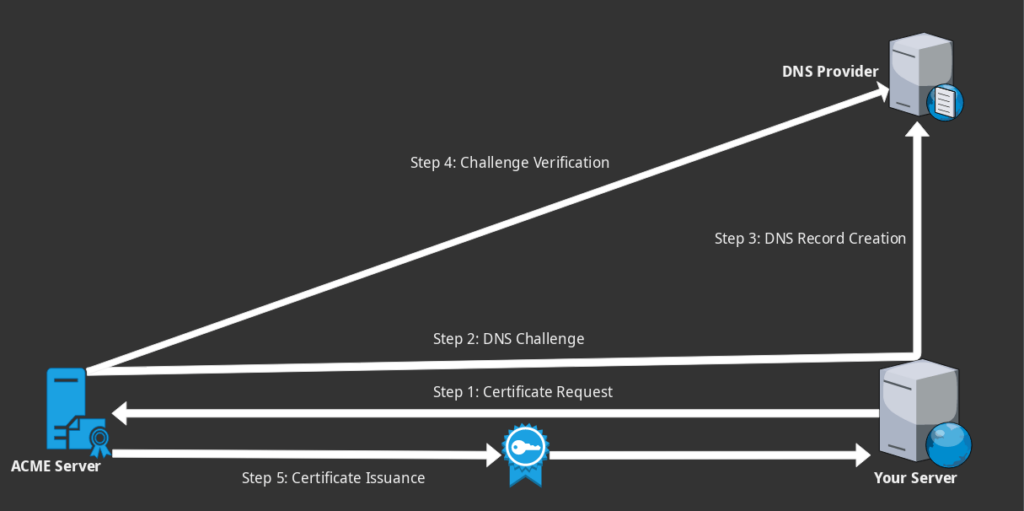

Para que Let’s Encrypt emita un certificado comodín, debe resolver un desafío basado en DNS conocido como Validación de dominio (DV). Acme.sh se integra convenientemente con las API de muchos de los principales proveedores de DNS y automatiza completamente este proceso.

Llamarada de la nube

Si está utilizando el servicio DNS de Cloudflare, inicie sesión en su cuenta y copie su clave API global. Guárdelo como una variable de entorno en su sistema:

export CF_Key="your_cloudflare_api_key" export CF_Email="your_cloudflare_email_address"

Ahora puede solicitar un certificado comodín:

acme.sh --issue --dns dns_cf -d '*.example.org'

NombreBarato

Si está utilizando servidores de nombres NameCheap, siga sus instrucciones sobre cómo habilitar el acceso a la APIluego exporte las variables requeridas:

export NAMECHEAP_SOURCEIP="your_server_ip" export NAMECHEAP_USERNAME="your_namecheap_username" export NAMECHEAP_API_KEY="your_namecheap_api_key"

Solicite un certificado comodín:

acme.sh --issue --dns dns_namecheap -d '*.example.org'

océano digital

Si su dominio usa el DNS de DigitalOcean, siga sus instrucciones sobre cómo crear un token de acceso personal con permisos de lectura y escritura. Exporte su clave/token de API:

export DO_API_KEY="your_digitalocean_api_token"

Solicite un certificado comodín:

acme.sh --issue --dns dns_dgon -d '*.example.org'

Ve papi

Si su dominio usa el DNS de GoDaddy, copie su clave API y secreto. Exportarlos a su entorno:

export GD_Key="your_godaddy_api_key" export GD_Secret="your_godaddy_api_secret"

Solicite un certificado comodín:

acme.sh --issue --dns dns_gd -d '*.example.org'

vultr

Si está utilizando el DNS de Vultr, necesitará su token de acceso personal o un sub-perfil con privilegios de «Gestionar DNS».

export VULTR_API_KEY="your_vultr_api_key"

Solicite un certificado comodín:

acme.sh --issue --dns dns_vultr -d '*.example.org'

RackSpace

Si está utilizando RackSpace, necesitará su nombre de usuario y clave de API. Exportarlos como se muestra a continuación:

export RACKSPACE_Username="your_rackspace_username" export RACKSPACE_Apikey="your_rackspace_api_key"

Solicite un certificado comodín:

acme.sh--issue --dns dns_rackspace -d '*.example.org'

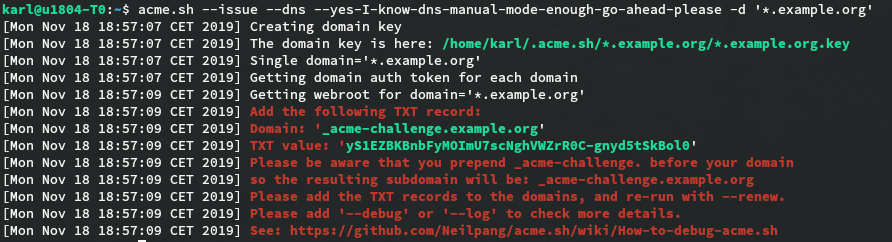

Proceso manual

Si no quiere o no puede usar la API provista por su proveedor de DNS, puede crear manualmente un registro de DNS para completar el desafío de validación del dominio, aunque también tendrá que repetir este proceso manual regularmente para renovar su dominio.

acme.sh --issue --dns --yes-I-know-dns-manual-mode-enough-go-ahead-please -d '*.example.org'

Este comando mostrará un token de verificación que deberá agregar como un registro DNS TXT.

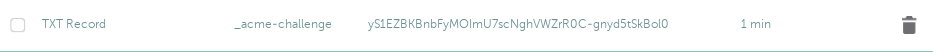

Copie el token e inicie sesión en su panel de control de DNS. Cree un nuevo registro DNS de tipo TXT para el _acme-challenge subdominio y pegue el token.

Espere unos minutos a que se pueda acceder al nuevo registro y, a continuación, solicite el certificado:

acme.sh --renew --yes-I-know-dns-manual-mode-enough-go-ahead-please -d '*.example.org'

Ubicaciones de archivos

Encontrará su certificado y otros archivos relevantes en el directorio «.acme.sh» en su carpeta de inicio.

- El certificado en sí se guarda como «~/.acme.sh/*.example.org/*.example.org.cer».

- La clave del certificado se guarda como «~/.acme.sh/*.example.org/*.example.org.key». Este archivo debe mantenerse privado y nunca compartido.

- El archivo de certificado de cadena completa, que es lo que probablemente usará, se guarda como «~/.acme.sh/*.example.org/fullchain.cer». Este archivo combina su certificado con el de la autoridad emisora (conocido como certificado intermedio).

Siga los pasos anteriores y podrá obtener un certificado de dominio comodín de Let’s Encrypt.