Si bien es posible que muchos usuarios de Linux fuera de la empresa no entiendan el punto de las herramientas de Microsoft en Linux, los que están adentro entenderán que pueden ser invaluables. La capacidad de integración con Active Directory y gran parte del ecosistema de Microsoft que se ha apoderado del lugar de trabajo es enorme para el escritorio de Linux, y puede hacer que su distribución favorita sea un sistema operativo más viable en el lugar de trabajo. Una de las partes más importantes de la empresa es la seguridad. Este tutorial le muestra cómo instalar y usar Microsoft Defender en Linux para asegurarse de que su departamento de TI pueda escanear su máquina en busca de amenazas.

Cómo instalar Microsoft Defender en Linux

Para instalar Microsoft defender en Linux, las instrucciones difieren de una distribución a otra. Microsoft no ha puesto sus paquetes en el repositorio, por lo que deberá asegurarse de que estén instaladas las dependencias correctas y agregar los repositorios.

Distribuciones basadas en RPM

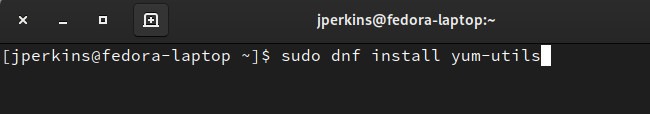

Necesitarás yum-utils o dnf-utils:

sudo dnf instll yum-utils

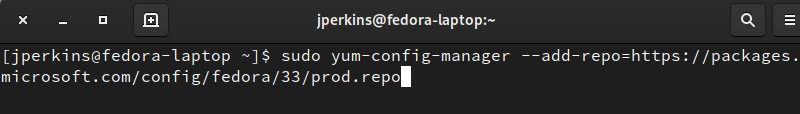

Para configurar los repositorios de Microsoft, la sintaxis básica de los repositorios de Microsoft es la siguiente:

https://packages.microsoft.com/config/[distro]/[version]/[channel].repo

puedes explorar este espejo para ver lo que querrías. voy a estar usando prod.repo en aras de la coherencia, ya que todas las distribuciones tienen prod.repo o prod.list disponible. Entonces, para mi sistema Fedora, ese comando será el siguiente:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/fedora/33/prod.repo

Para el sistema CentOS que estoy usando para modelar, el comando sería el siguiente:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/centos/8/prod.repo

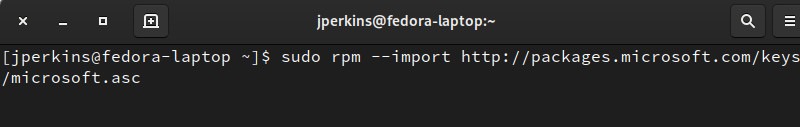

estoy usando el yum comando porque está dirigido a RHEL, CentOS y Oracle Linux, pero también podría usar dnf. También necesitarás importar la clave GPG de Microsoft usando el siguiente comando:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Ejecute una actualización rápida:

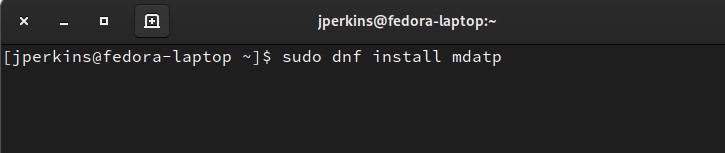

Después de eso, debería poder simplemente instalar el paquete. El nombre es mdatpo Protección contra amenazas avanzada de Microsoft Defender.

Sistemas Debian/Ubuntu

Necesitará un par de dependencias adicionales:

sudo apt install curl libplist-utils

Entonces puedes seguir básicamente el mismo proceso:

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/prod.list sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.list sudo apt install gpg curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add - sudo apt install apt-transport-https sudo apt update sudo apt install mdatp

Instale el repositorio, la clave GPG, cualquier dependencia y mdatp.

Uso de Microsoft Defender en Linux

Ejecución de escaneos

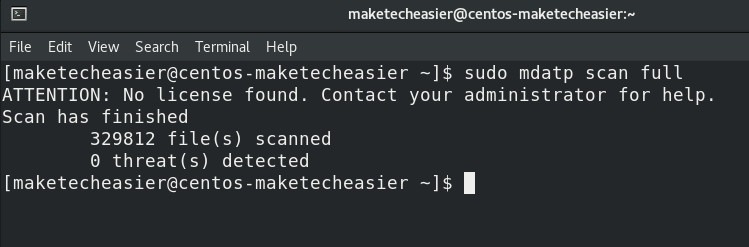

Una de las principales cosas que probablemente desee hacer es escanear su sistema en busca de amenazas. Para hacer eso, abres la terminal y escribes el siguiente comando:

Esto escaneará todos los archivos a los que tenga acceso (en mi caso, 329,812) e informará sobre cualquier amenaza que conozca. También puedes ejecutar quick o custom escaneos los custom La opción le permite especificar un directorio o un archivo o ignorar cualquier exclusión que haya establecido previamente. Podrías ejecutar un escaneo como este:

mdatp scan custom --path /PATH/TO/DIRECTORY --ignore-exclusions

Si ha establecido una exclusión como la que se describe a continuación, puede ejecutar el análisis anterior.

Actualización de firmas

Para actualizar las firmas de virus en Microsoft Defender en Linux, actualícelo como cualquier otro paquete.

sudo yum update mdatp sudo apt-get upgrade mdatp

Configuración de exclusiones

Para crear exclusiones para que los archivos que se sabe que son buenos no se informen, puede hacerlo de varias maneras. Para excluir un tipo de archivo, puede usar un comando como el siguiente:

mdatp exclusion extension add --name .png

Esto tomará todo .png archivos y ponerlos en la lista de exclusión. No necesariamente recomendaría esto, pero si tiene un tipo de archivo en particular que crea y sabe que nunca necesitará ser escaneado, puede usar ese comando para hacerlo.

Para crear una exclusión para un directorio, puede usar un comando muy similar:

mdatp exclusion folder add --path /PATH/TO/DIRECTORY/

Ahora, cualquier directorio que acabas de decir mdatp para excluir no se escaneará. Esto es útil si tiene algunas herramientas de prueba de seguridad en su sistema, ya que contienen firmas de virus que pueden hacer tropezar al software antivirus.

Espero que haya disfrutado de esta guía sobre la instalación y el uso de Microsoft Defender en Linux. Si no está interesado en usar Microsoft Defender en Linux, consulte algún otro software antivirus para Linux o aprenda a buscar rootkits y virus en Linux.