Por sí mismo, SSH ya es una forma segura de conectarse a una máquina remota, pero si aún desea agregar seguridad adicional a su conexión SSH, puede agregar una autenticación de dos factores para que se le solicite ingresar un código de verificación aleatorio. cuando te conectas a través de SSH. Le mostramos cómo hacerlo en WordPress, LastPass, Facebook, Dropbox y Google. Aquí, le mostraremos cómo agregar autenticación de dos factores a su conexión SSH.

Nota: Esta instrucción aquí se basa en el servidor Ubuntu. Si está utilizando otra distribución, algunos de los comandos pueden variar.

En la máquina en la que desea instalar la autenticación de dos factores, abra una sesión de terminal (si ya ha iniciado sesión en la máquina remota, ya está en una sesión de terminal). Escribe lo siguiente:

sudo apt-get install libpam-google-authenticator

Para completar la instalación, ejecute:

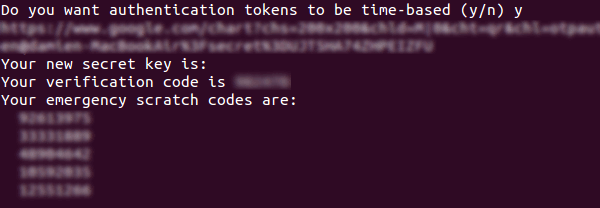

Se le pedirá una serie de preguntas. En la mayoría de las situaciones, puede escribir «y» (sí) como respuesta. Cada vez que tenga una configuración incorrecta, puede escribir google-authenticator de nuevo para restablecer la configuración.

- ¿Desea que los tokens de autenticación se basen en el tiempo (sí/no)?

Después de esta pregunta, debería ver su clave secreta y su código de emergencia. Registre y guarde el detalle. Necesitará la clave secreta para configurar la aplicación Google Authenticator más tarde.

- ¿Quieres que actualice tu archivo «/home/username/.google_authenticator» (s/n)?

- ¿Desea prohibir múltiples usos del mismo token de autenticación? Esto lo restringe a un inicio de sesión cada 30 segundos, pero aumenta sus posibilidades de notar o incluso prevenir ataques de intermediarios (sí/no)

- De forma predeterminada, los tokens son válidos durante 30 segundos y, para compensar el posible desfase de tiempo entre el cliente y el servidor, permitimos un token adicional antes y después del tiempo actual. Si tiene problemas con la sincronización horaria deficiente, puede aumentar la ventana de su tamaño predeterminado de 1:30 min a aproximadamente 4 min. quieres hacerlo (t/n)

- Si la computadora en la que está iniciando sesión no está protegida contra intentos de inicio de sesión de fuerza bruta, puede habilitar la limitación de velocidad para el módulo de autenticación. De forma predeterminada, esto limita a los atacantes a no más de 3 intentos de inicio de sesión cada 30 s. ¿Desea habilitar la limitación de velocidad (s/n)?

Configuración de su SSH para usar el módulo Google Authenticator

Abre el pam.d/sshd expediente:

sudo nano /etc/pam.d/sshd

Agregue esta línea en la parte superior del archivo:

auth required pam_google_authenticator.so

Guarde (Ctrl + o) y salga (Ctrl + x) del archivo.

A continuación, abra el sshd_config expediente

sudo nano /etc/ssh/sshd_config

Desplácese hacia abajo en la lista hasta que encuentre la línea:

ChallengeResponseAuthentication no

Cámbielo a «sí», por lo que se convierte en:

ChallengeResponseAuthentication yes

Guardar y salir del archivo.

Por último, reinicie el servidor ssh:

Configuración de una nueva cuenta en su aplicación Google Authenticator

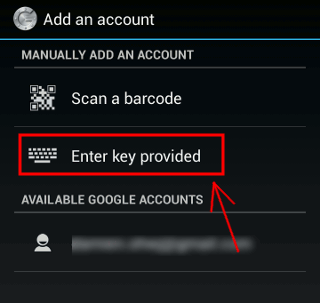

1. Abra la aplicación Google Authenticator en su teléfono inteligente. Presione Menú y seleccione «configurar una cuenta».

2. Pulse “Introducir clave proporcionada”.

3. Asigne un nombre a su cuenta e ingrese la clave secreta generada anteriormente.

Hecho.

Ahora, cuando se conecte a través de SSH a su computadora remota, verá la solicitud de la clave de verificación.

Nota: La autenticación de dos factores solo funciona para el inicio de sesión basado en contraseña. Si ya está utilizando una clave pública/privada para su sesión SSH, omitirá la autenticación de dos factores e iniciará sesión directamente.