¿Le preocupa que su computadora con Linux pueda estar infectada con malware? ¿Alguna vez has comprobado? Si bien los sistemas Linux tienden a ser menos susceptibles al malware que Windows, aún pueden infectarse. Muchas veces también están menos comprometidos.

Hay un puñado de excelentes herramientas de código abierto para ayudarlo a verificar si su sistema Linux ha sido víctima de malware. Si bien ningún software es perfecto, estos tres tienen una sólida reputación y se puede confiar en ellos para encontrar las amenazas más conocidas.

1. Almeja AV

ClamAV es un antivirus estándar y probablemente será el más familiar para usted. De hecho, también hay una versión para Windows de ClamAV.

Instale ClamAV y ClamTK

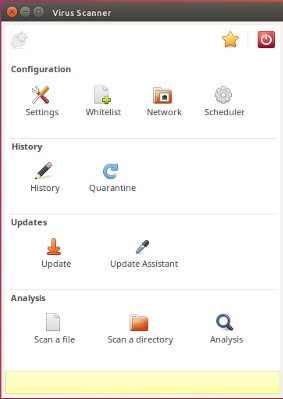

ClamAV y su interfaz gráfica se empaquetan por separado. Eso es porque ClamAV se puede ejecutar desde la línea de comandos sin la GUI, si así lo desea. Aún así, la interfaz gráfica ClamTK es más fácil para la mayoría de las personas. Lo siguiente es cómo instalarlo.

Para distribuciones basadas en Debian y Ubuntu:

sudo apt install clamav clamtk

Usted además puede encontrar clamav y clamtk en el administrador de paquetes de su distribución si no está utilizando una distribución basada en Ubuntu.

Después de instalar ambos programas, debe actualizar su base de datos de virus. A diferencia de todo lo demás con ClamAV, eso debe hacerse como root o con sudo.

Hay una posibilidad de que freshclam se está ejecutando como un demonio. Para ejecutarlo manualmente, detenga el demonio con Systemd. Entonces, puede ejecutarlo normalmente.

sudo systemctl stop clamav-freshclam

Tomará algún tiempo, así que deje que ClamAV se encargue de todo.

Ejecute su escaneo

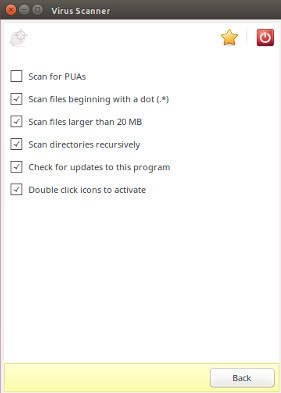

Antes de ejecutar su escaneo, haga clic en el botón «Configuración» y marque «Escanear archivos que comienzan con un punto», «Escanear archivos de más de 20 MB» y «Escanear directorios recursivamente».

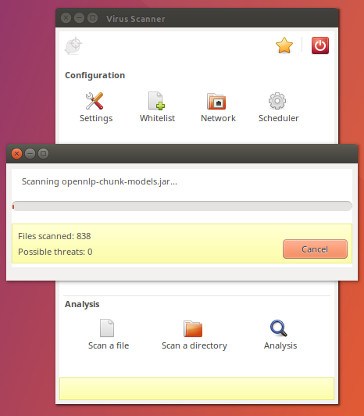

Regrese al menú principal y haga clic en «Escanear un directorio». Seleccione el directorio que desea consultar. Si desea escanear toda la computadora, seleccione «Sistema de archivos». Es posible que deba volver a ejecutar ClamTK desde la línea de comandos con sudo para que eso funcione.

Una vez que se completa el escaneo, ClamTK le presentará las amenazas descubiertas y le permitirá elegir qué hacer con ellas. Eliminarlos es obviamente lo mejor, pero puede desestabilizar el sistema. Esto se reduce a una llamada de juicio para usted.

2. Rootkit

El siguiente escaneo para instalar es Chkrootkit. Busca un tipo de malware específico para sistemas similares a Unix como Linux y Mac: el rootkit. Como sugiere el nombre, el objetivo de los rootkits es obtener acceso de root en el sistema de destino.

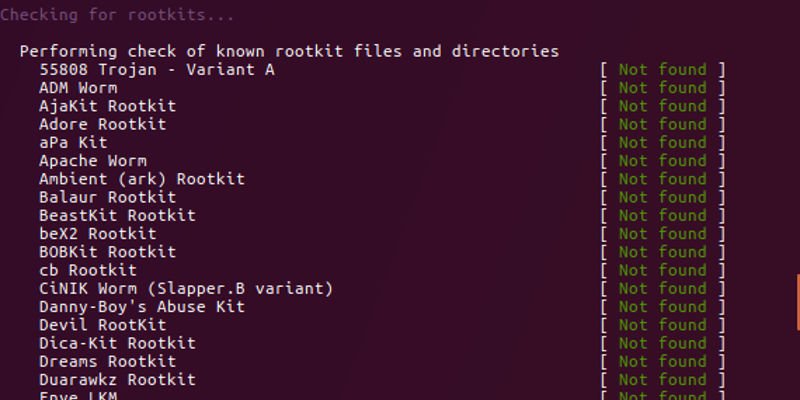

Chkrootkit escanea los archivos del sistema en busca de signos de alteraciones maliciosas y los compara con una base de datos de rootkits conocidos.

Chkrootkit está disponible en la mayoría de los repositorios de distribución. Instálelo con su administrador de paquetes.

sudo apt install chkrootkit

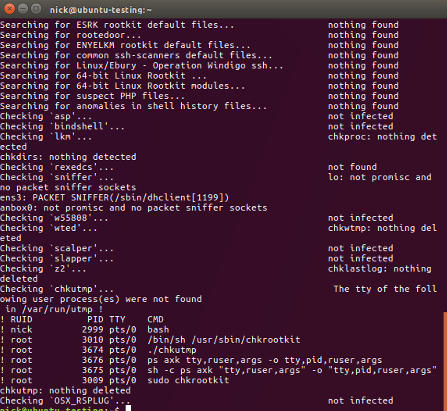

Buscar rootkits

Este es muy fácil de ejecutar. Simplemente ejecute el comando como root o con sudo.

Generará una lista de rootkits potenciales muy rápidamente. Puede hacer una pausa por un tiempo mientras escanea los archivos. Debería ver «no se encontró nada» o «no infectado» al lado de cada uno.

El programa no proporciona un informe final cuando finaliza, así que vuelva y verifique manualmente que no haya resultados.

También puede canalizar el programa en grep y busca INFECTEDpero eso no cubrirá todo.

Falsos positivos conocidos

Hay un error extraño con Chkrootkit que informa un falso positivo para Linux/Ebury: Operación Windigo. Este es un error conocido desde hace mucho tiempo causado por la introducción de un -G marca en SSH. Hay un par de pruebas manuales que puede ejecutar para verificar que se trata de un falso positivo.

Primero, ejecute lo siguiente como root.

find /lib* -type f -name libns2.so

No debería aparecer nada. Luego, verifique que el malware no esté usando un socket Unix.

netstat -nap | grep "@/proc/udevd"

Si ninguno de los comandos arroja ningún resultado, el sistema está limpio.

También parece haber un falso positivo bastante nuevo para tcpd en Ubuntu. Si arroja un resultado positivo en su sistema, investigue más a fondo, pero tenga en cuenta que el resultado podría ser incorrecto.

También puede encontrar entradas para wted. Esos pueden ser causados por corrupción o errores de registro en fallas del sistema. Usar last para verificar si los tiempos se alinean con reinicios o bloqueos. En esos casos, los resultados probablemente fueron causados por esos eventos y no por actividad maliciosa.

3. Cazador de rks

Rkhunter es otra herramienta más para buscar rookits. Es bueno ejecutar ambos Chkrootkit en su sistema para asegurarse de que nada se escape y para verificar los falsos positivos.

Nuevamente, este debería estar en los repositorios de su distribución.

sudo apt install rkhunter

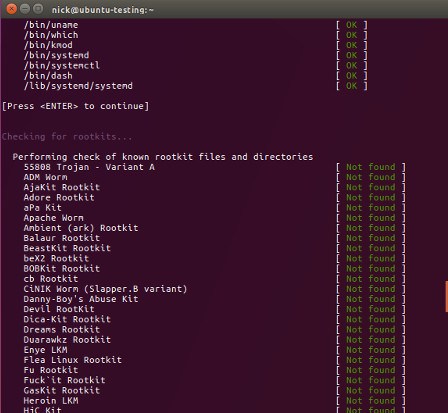

Ejecute su escaneo

Primero, actualice la base de datos de rkhunter.

Luego, ejecuta tu escaneo.

El programa se detendrá después de cada sección. Probablemente verá algunas advertencias. Muchos surgen debido a configuraciones subóptimas. Cuando finalice el escaneo, le indicará que eche un vistazo a su registro de actividad completo en /var/log/rkhunter.log. Puede ver el motivo de cada advertencia allí.

También le brinda un resumen completo de los resultados de su escaneo.

Pensamientos finales

Con suerte, su sistema resultó limpio. Tenga cuidado y verifique cualquier resultado que reciba antes de hacer algo drástico.

Si algo está legítimamente mal, evalúe sus opciones. Si tiene un rootkit, haga una copia de seguridad de sus archivos y formatee esa unidad. Realmente no hay otra manera.

Mantenga estos programas actualizados y escanéelos periódicamente. La seguridad siempre está evolucionando y las amenazas van y vienen. Depende de usted mantenerse actualizado y vigilante.