Los discos duros y SSD son fáciles de quitar de las computadoras portátiles o de escritorio. En tal caso, todas las medidas de seguridad implementadas por su sistema operativo se desvanecen. Si tiene datos que desea proteger, puede crear un contenedor cifrado. Almacenaría archivos confidenciales allí, mientras almacena archivos no secretos en sus particiones regulares.

Es más fácil configurar una partición cifrada cuando instala su distribución de Linux. El instalador puede guiarlo a través de eso. Pero si perdió esa oportunidad, siga los pasos de esta guía para crear su bóveda secreta.

requisitos previos

Necesita una partición vacía para este proceso. Esto significa uno que no está formateado (sin sistema de archivos).

Si sus particiones formateadas actualmente ocupan todo el espacio libre en su dispositivo de almacenamiento, deberá usar GParted para reducir una de ellas.

Advertencia: Es aconsejable hacer una copia de seguridad de sus datos primero. Cuando reduce una partición y su sistema de archivos, existe una pequeña cantidad de riesgo involucrado. Su computadora puede fallar o perder energía durante el proceso. Esto podría dejar su sistema de archivos en un estado inconsistente del que puede ser difícil recuperarse.

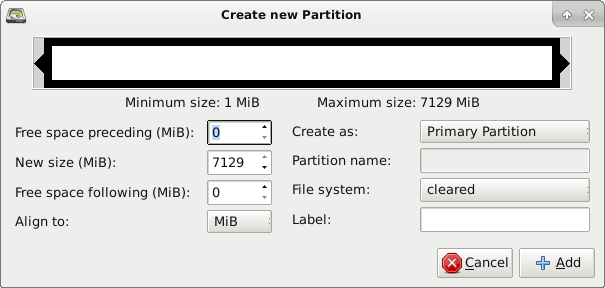

Siga los primeros pasos de esta guía para cambiar el tamaño de una partición con GParted. O bien, si hay una partición que ya no necesita, puede eliminarla. (Después de que libere algo de espacio y aparezca como «sin asignar», omita el resto de los pasos de la guía). Específicamente, no cree una partición formateada como ext4. En su lugar, haga clic derecho en el espacio no asignado, como se muestra en la guía. En la ventana de diálogo que se abre, verá un campo llamado «Sistema de archivos». Normalmente, ext4 debe seleccionarse como predeterminado aquí. Haga clic en él y cámbielo a «borrado».

Después de seleccionar «Agregar», haga clic en la marca de verificación verde para aplicar los cambios.

Instalar cryptsetup

Si ha iniciado un sistema operativo en vivo para editar sus particiones con GParted, reinicie nuevamente en su distribución principal de Linux.

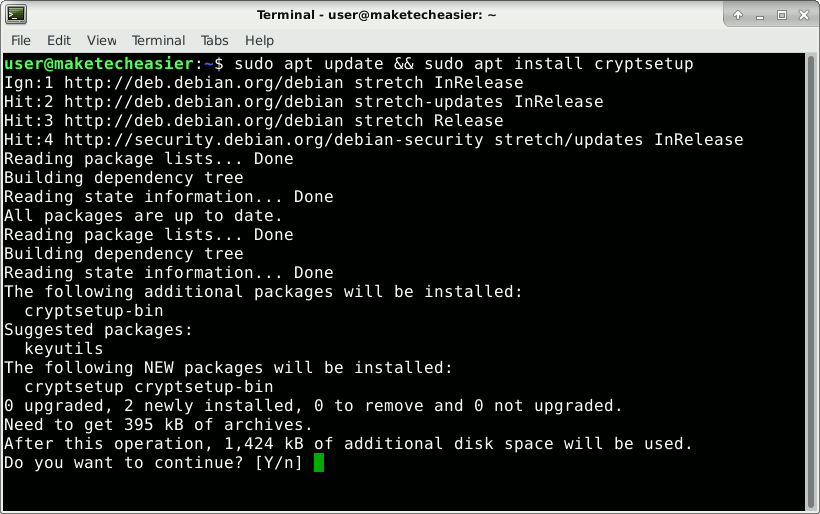

Abra un emulador de terminal. En sistemas basados en Debian, como Ubuntu o Linux Mint, ingrese este comando:

sudo apt update && sudo apt install cryptsetup

En distribuciones como Fedora o CentOS y otras que usan paquetes RPM en lugar de DEB, es posible que cryptsetup ya esté instalado. Si no, puedes instalarlo con:

sudo yum install cryptsetup

En OpenSUSE, si cryptsetup no está preinstalado, puede instalarlo con:

sudo zypper refresh && sudo zypper install cryptsetup

Y en las distribuciones basadas en Arch, usaría este comando:

sudo pacman -S cryptsetup

Encuentre el nombre del dispositivo de bloque de su partición

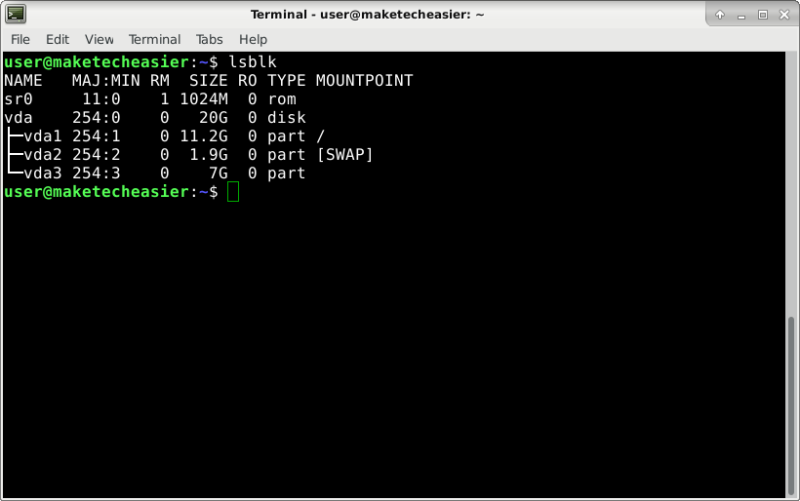

Introduzca el siguiente comando:

En el ejemplo que se ofrece en la imagen, el dispositivo de almacenamiento es «vda». “vda1” a “vda3” son particiones.

Para encontrar la partición que ha preparado, recuerde el tamaño que le reservó. Lo encontrará entre las particiones sin puntos de montaje. En su caso, esto podría ser algo como «/dev/sda2» en lugar de «/dev/vda3».

Cifrar la partición sobrescribirá los datos en ella (si están presentes), lo que significa que si se equivoca en el nombre del dispositivo, podría terminar destruyendo datos útiles. Para asegurarse de obtener el nombre correcto del dispositivo, puede instalar GParted y observar el diseño de su partición. Los nombres de los dispositivos aparecerán en la interfaz gráfica de usuario. No use el nombre que vio en GParted cuando arrancó desde el sistema en vivo (si lo hizo). El diseño que se muestra en el sistema en vivo será diferente del diseño que ve cuando arranca desde su distribución instalada.

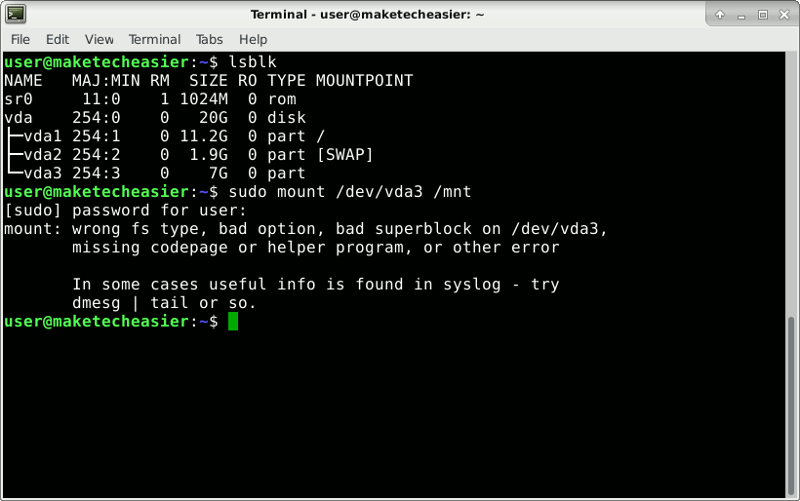

Hay otra forma de asegurarse de no escribir en el dispositivo de bloque incorrecto. Intenta montarlo. Normalmente, debería negarse a hacerlo ya que no tiene un sistema de archivos.

Importante: recuerda reemplazar siempre “vda3” con el nombre de tu dispositivo:

sudo mount /dev/vda3 /mnt

En su caso, el comando podría ser sudo mount /dev/sda2 /mnt o algo mas.

Este es el mensaje que debe recibir.

Configurar encabezado LUKS

Una vez que esté seguro de que tiene el nombre de dispositivo correcto, agregue un encabezado LUKS a la partición.

sudo cryptsetup luksFormat /dev/vda3

Escriba «SÍ» y luego elija una contraseña segura para su partición cifrada. Escriba la misma contraseña cuando se le solicite verificar la frase de contraseña.

Crear un sistema de archivos en la partición

Debe asignar este dispositivo físico a un dispositivo virtual. Lo que se escribe en el dispositivo virtual se cifrará antes de almacenarse en el dispositivo físico.

sudo cryptsetup luksOpen /dev/vda3 encrypted-partition

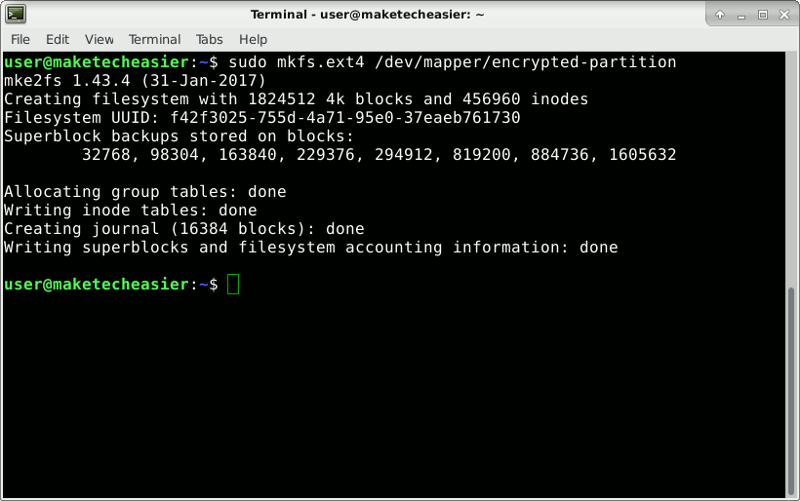

La partición necesita un sistema de archivos para ser utilizable. Cree un sistema de archivos ext4 con este comando:

sudo mkfs.ext4 /dev/mapper/encrypted-partition

Montar partición cifrada

Cree el directorio donde montará el sistema de archivos desde la partición.

mkdir ~/encrypted-storage

Monte el sistema de archivos:

sudo mount /dev/mapper/encrypted-partition ~/encrypted-storage

Cambiar a ese directorio:

Por el momento, solo el usuario root puede escribir aquí. Otorgue a su usuario permiso para escribir en este sistema de archivos haciéndolo propietario del directorio de nivel superior. Copie y pegue todo el comando, incluido el «.» al final.

Restrinja a otros usuarios de leer o escribir en este directorio.

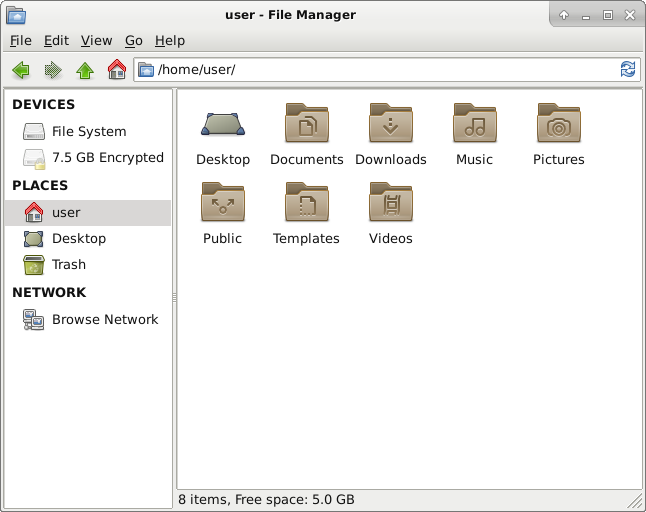

En este punto, la mayoría de los administradores de archivos deberían mostrarle el nuevo dispositivo cifrado en la interfaz. Esto muestra cómo se ve en el administrador de archivos Thunar, el predeterminado que se usa en el entorno de escritorio XFCE.

Si el volumen no está montado, al hacer clic en él se le pedirá la contraseña del volumen y su contraseña de sudo. El volumen se montará automáticamente y podrá examinarlo. El punto de montaje será diferente de «~/encrypted-storage». Podría ser algo como “/media/user/f42f3025-755d-4a71-95e0-37eaeb761730/,”

Eso no es importante; los permisos que estableció anteriormente aún se aplican. Lo importante es recordar hacer clic con el botón derecho en él y desmontarlo cuando termine de trabajar con el volumen. Desmontar y cerrar el dispositivo virtual garantiza que nadie pueda leer los datos de la partición cifrada, ni siquiera su sistema operativo.

Si, por alguna razón, su administrador de archivos no admite esta función, puede realizar el montaje desde la terminal.

sudo cryptsetup luksOpen /dev/vda3 encrypted-partition sudo mount /dev/mapper/encrypted-partition ~/encrypted-storage

Ahora puede acceder al volumen yendo a «/home/username/encrypted-storage» en el administrador de archivos. Cuando haya terminado, desmonte el sistema de archivos y cierre el dispositivo virtual:

cd && sudo umount /dev/mapper/encrypted-partition sudo cryptsetup luksClose /dev/mapper/encrypted-partition

Conclusión

Ahora tiene una caja fuerte para sus archivos importantes. Saber que nadie puede ver lo que almacena allí debería darle tranquilidad.