WPScan es un escáner de seguridad de WordPress basado en Ruby que se ejecuta desde la línea de comandos y se usa para detectar vulnerabilidades en una instalación de WordPress.

Si bien hay muchos complementos que hacen el mismo trabajo, tiene mucho sentido que los administradores de servidores escaneen sus instalaciones desde el backend y no desde el frontend, por lo que WPScan podría ser muy útil para ellos y para las personas que aman la terminal. .

Instalación

WPScan se envía de forma predeterminada en un par de distribuciones de Linux, como Kali Linux y BlackBox Linux. También puede instalarlo en distribuciones populares como Ubuntu y Arch Linux.

Windows no es compatible, por lo que si desea utilizar WPScan, su servidor debe ejecutar Linux o Mac OS X.

Si bien la instalación de WPScan es bastante simple, hay un par de requisitos previos y dependencias para configurar antes de intentar la instalación.

requisitos previos:

- Ruby: v1.92 y posteriores (recomendado 2.2.3)

- Curl: 7.21 y posterior (último recomendado)

- RubyGems – Lo último recomendado

- Git

Instalación en Ubuntu

Dado que WPScan está alojado en Git, primero debemos instalar Git ejecutando el siguiente comando:

Luego necesitamos instalar las dependencias necesarias para WPScan,

sudo apt-get install libcurl4-openssl-dev libxml2 libxml2-dev libxslt1-dev ruby-dev build-essential

y luego clone WPScan desde Git.

git clone https://github.com/wpscanteam/wpscan.git

Ingrese al directorio WPScan recién creado y use el paquete para instalar las gemas de Ruby necesarias

cd wpscan sudo gem install bundler && bundle install --without test development

Instalación en Arch Linux

Puede ejecutar los siguientes comandos a su vez para obtener WPScan en Arch Linux. Sin embargo, asegúrese de que Ruby y Git estén instalados primero.

pacman -Syu ruby pacman -Syu libyaml git clone https://github.com/wpscanteam/wpscan.git cd wpscan sudo gem install bundler && bundle install --without test gem install typhoeus gem install nokogiri

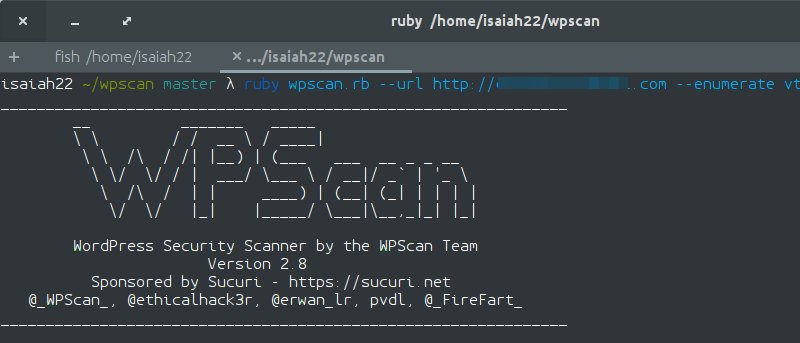

Uso de WPScan

WPScan es muy simple de usar. Todo lo que necesita hacer es escribir los comandos apropiados para enumerar complementos y temas o para realizar comprobaciones no intrusivas en su sitio web de WordPress.

Asegúrese de estar en el directorio de WPScan antes de intentar usar la herramienta:

Para enumerar todos sus complementos instalados, ejecute el siguiente comando:

ruby wpscan.rb --url https://yoursiteurl.com --enumerate p

Reemplace «https://yoursiteurl.com» con la URL de su sitio web. los –enumerate p bandera significa enumerar complementos.

Para mostrar solo complementos vulnerables, use:

ruby wpscan.rb --url https://yoursiteurl.com --enumerate vp

Salida de muestra:

[!] Title: W3 Total Cache - Remote Code Execution

Reference: https://wpvulndb.com/vulnerabilities/6622

Reference: https://www.acunetix.com/blog/web-security-zone/wp-plugins-remote-code-execution/

Reference: https://wordpress.org/support/topic/pwn3d

Reference: https://blog.sucuri.net/2013/04/update-wp-super-cache-and-w3tc-immediately-remote-code-execution-vulnerability-disclosed.html

Reference: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-2010

Reference: https://secunia.com/advisories/53052/

Reference: https://osvdb.org/show/osvdb/92652

Reference: https://www.rapid7.com/db/modules/exploit/unix/webapp/php_wordpress_total_cache

Reference: https://www.exploit-db.com/exploits/25137/

[i] Fixed in: 0.9.2.9

[!] Title: WordPress SEO by Yoast <= 1.7.3.3 - Blind SQL Injection

Reference: https://wpvulndb.com/vulnerabilities/7841

Reference: https://wordpress.org/plugins/wordpress-seo/changelog/

Reference: https://packetstormsecurity.com/files/130811/

Reference: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2292

Reference: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2293

Reference: https://osvdb.org/show/osvdb/119425

Reference: https://osvdb.org/show/osvdb/119426

Reference: https://www.exploit-db.com/exploits/36413/

[i] Fixed in: 1.7.4

A partir del resultado de muestra anterior, podemos ver que WordPress SEO de Yoast es vulnerable a la inyección ciega de SQL y W3 Total Cache es vulnerable a la ejecución remota de código. Ambas vulnerabilidades han sido parcheadas en este caso, por lo que se recomienda actualizar los complementos.

Además, WPScan se puede usar para verificar todos los temas instalados

ruby wpscan.rb --url https://yoursiteurl.com --enumerate t

o simplemente temas vulnerables.

ruby wpscan.rb --url https://yoursiteurl.com --enumerate vt

De la misma manera, puede realizar comprobaciones no intrusivas en su instalación con el siguiente comando:

ruby wpscan.rb --url https://yoursiteurl.com

Finalmente, para actualizar la base de datos de WPScan, ejecute:

Conclusión

La seguridad de su sitio web de WordPress es muy importante, y herramientas como WPScan son extremadamente útiles para ejecutar comprobaciones que ayuden a encontrar y corregir vulnerabilidades y evitar que los piratas informáticos las exploten.

¿Has usado WPScan? Comparta sus experiencias en la sección de comentarios a continuación.