Las medidas de seguridad convencionales, como los programas antivirus, están a la zaga cuando se trata de hackers modernos y malware. Desafortunadamente, el software antivirus y los cortafuegos dan a los usuarios una falsa sensación de seguridad. En realidad, cada día se desarrollan y liberan nuevas amenazas, e incluso los mejores programas antivirus tienen que ponerse al día.

Los recientes ataques de ransomware (también conocido como WannaCry) se han dirigido a PC con Windows en más de 150 países: la seguridad cibernética y la privacidad son increíblemente importantes. Windows y macOS son fáciles de usar y populares; sin embargo, son mucho más susceptibles a códigos maliciosos.

Linux es gratuito y de código abierto, lo que significa que hay cientos de «sabores». Estas distribuciones individuales se ajustan a diferentes especificaciones. Los usuarios centrados en la seguridad estarán encantados de saber que hay una serie de distribuciones de Linux diseñadas teniendo en cuenta la seguridad y la privacidad.

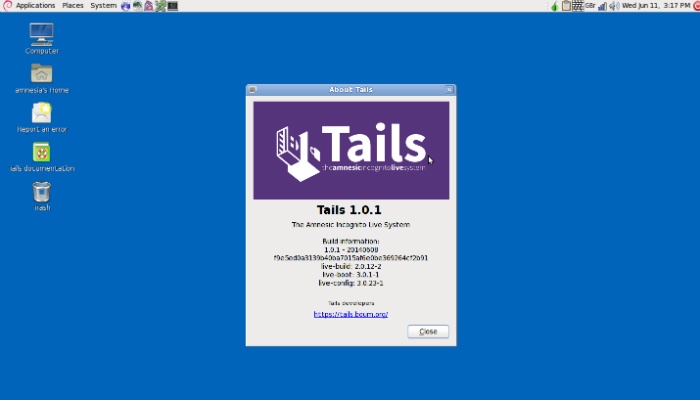

1. Colas

Conocido gracias al criptoanarquista Edward Snowden, Cruz significa The Amnesiac Incognito Live System. El sistema operativo se inicia desde un DVD en vivo, USB o tarjeta SD. Tails se ejecuta completamente dentro de la memoria RAM de la computadora, lo que significa que una vez que apagas la computadora, todo rastro se borra. Esto lo protege de cualquier posible técnica de recuperación de datos después del apagado.

Además, Tails promueve el anonimato en línea al enrutar todo su tráfico de Internet a través de la red Tor. Tor hace rebotar tu actividad en Internet a través de una serie de repetidores, lo que evita que las personas sepan qué sitios visitas y evita que los sitios sepan tu ubicación física. Finalmente, Tails utiliza una variedad de herramientas criptográficas de última generación para cifrar sus datos de forma segura.

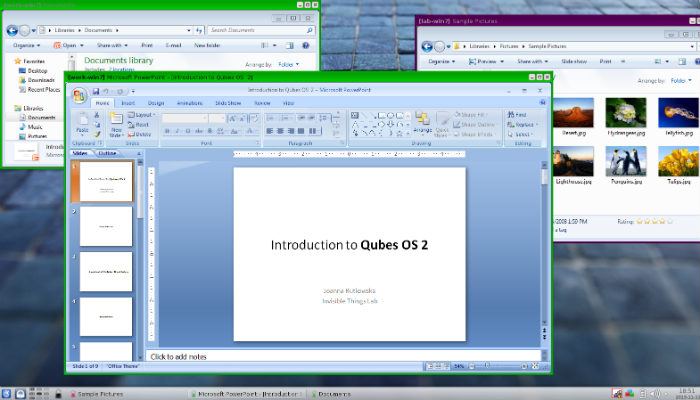

2. Cubes

Qubes adopta un enfoque completamente diferente a la seguridad y privacidad en línea. Los desarrolladores lo llaman «seguridad por compartimentación». Lo que esto significa es que Qubes toma varias partes de su «vida digital» y las aísla en compartimentos seguros que llaman «qubes».

En términos simples, los usuarios configuran varios «qubes» para manejar diferentes tareas. Puede tener un qube dedicado a sus finanzas personales mientras que otro maneja actividades relacionadas con el trabajo. De esta manera, si el malware ataca su qube de trabajo, estará contenido en ese qube, dejando a sus otros qubes seguros y no afectados. Qubes requiere más esfuerzo para configurar; sin embargo, puede evitar que un solo ataque destruya todo el sistema.

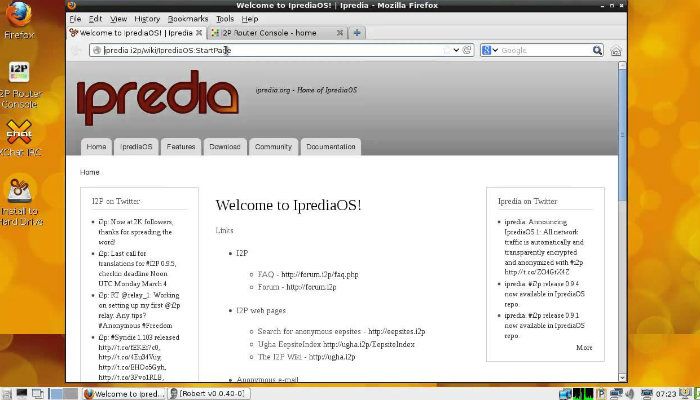

3. Ipredia OS

Con Ipredia, la privacidad es el foco principal. Inicie Ipredia iniciando un DVD o USB en vivo o instálelo en su disco duro. De manera similar al sistema operativo Tails, el principal atractivo de Ipredia es que redirige todo su tráfico de Internet para proteger su anonimato. La diferencia entre los dos es que Tails enruta tu tráfico a través de la red Tor, mientras que Ipredia usa la red I2P. I2P es la abreviatura de «Proyecto de Internet Invisible». Sin ser demasiado técnico, I2P utiliza una red superpuesta para permitir que las aplicaciones se comuniquen entre sí de forma segura y anónima.

Ipredia viene preconfigurado con una variedad de software anónimo, como un cliente de correo electrónico, un navegador web y un cliente BitTorrent. Los usuarios también obtienen acceso a «eepsites»: sitios alojados de forma anónima que utilizan dominios especiales que terminan en .i2p.

4. Whonix

quienix es un poco diferente al resto. No requiere que inicie desde un Live CD o USB, ni que lo instale en su disco duro. En cambio, Whonix está diseñado para ejecutarse dentro de una máquina virtual. Esto proporciona otra capa de protección ya que los ataques de malware están contenidos dentro de la máquina virtual.

Como beneficio adicional, todo el tráfico de usuarios se configura automáticamente para ejecutarse a través de la red Tor. Esto enruta su actividad a través de una serie de relés, combatiendo de manera efectiva la vigilancia de la red. Dado que Whonix se ejecuta en una máquina virtual, se puede utilizar con cualquier sistema operativo.

Mención de honor: Kali

Se hizo famoso gracias a sus apariciones en Mr. Robot, Kali es un sistema operativo diseñado específicamente para auditar la seguridad de los sistemas existentes. Kali viene precargado con una amplia variedad de herramientas forenses. Estos son utilizados principalmente por profesionales de TI para evaluar vulnerabilidades y probar técnicas defensivas efectivas.

Si no está familiarizado con las herramientas de seguridad incluidas con Kali, no le resultarán muy útiles. Si está interesado en aprender cómo Kali puede ayudarlo a prevenir ataques cibernéticos, está de suerte. Los creadores de Kali ofrecen una variedad de tutoriales educativos para ayudar a los usuarios a aprovechar al máximo Kali, de forma gratuita.

¿Utiliza una distribución de Linux con un enfoque de seguridad o privacidad? ¿Cuál usas? Además de usar una distribución de Linux centrada en la seguridad, ¿qué otros consejos tienes para protegerte de las ciberamenazas? ¡Háganos saber en los comentarios a continuación!