Kali Linux utiliza muchos tipos de herramientas de penetración para evaluar la situación de seguridad de sus dispositivos y redes. Ya sea que esté buscando avanzar en su carrera como probador ético o encontrar las vulnerabilidades de sus sistemas, estas poderosas herramientas brindan excelentes resultados. Casi todos deberían ser accesibles desde la terminal principal de Kali Linux.

Nota: si es un probador ético, debe tener los permisos necesarios para acceder al dispositivo de otra persona, a menos que esté probando en sus propios dispositivos.

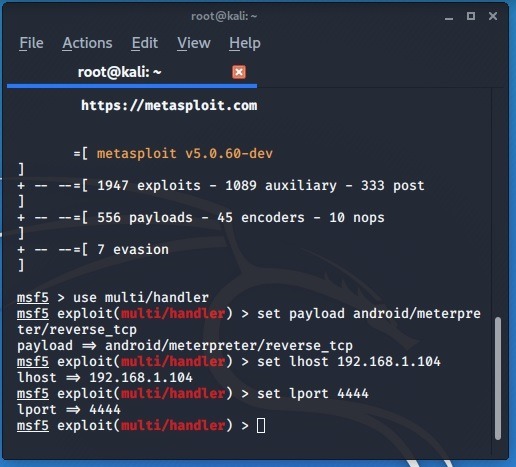

1. Marco Metasploit

Un marco Metasploit es una herramienta de penetración muy común. Su propósito es descubrir cualquier vulnerabilidad potencial en un sistema. Si la prueba de penetración tiene éxito, Metasploit se puede usar para acceder a dispositivos como teléfonos y cámaras con Android, que hemos cubierto anteriormente en detalle.

El marco se lanza en combinación con «MSFvenom», «Meterpreter» y otras cargas útiles. Si un ataque de Metasploit no puede eludir la seguridad de su teléfono u otro dispositivo, significa que el fabricante del dispositivo ha probado este vector de ataque.

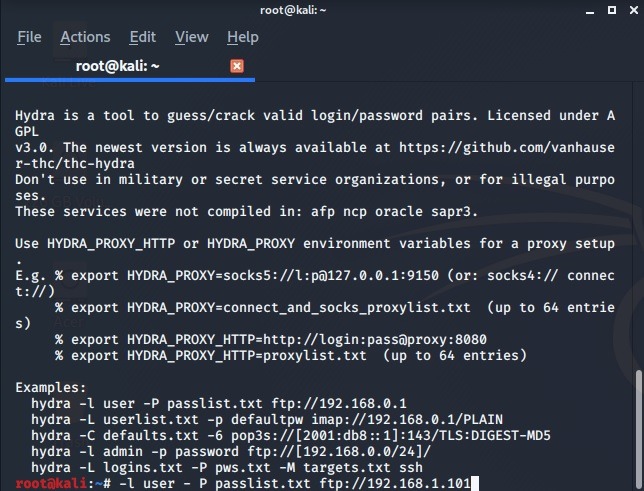

2. Hidra

Si acaba de comenzar con Kali Linux, Hydra es una herramienta de penetración muy útil que se utiliza para adivinar o descifrar pares válidos de inicio de sesión y contraseña. En una de las técnicas que utiliza, hay una lista completa de ataques de diccionario y contraseñas guardadas en un archivo guardado en la carpeta «raíz». Al leer las contraseñas de la lista, Hydra intentará hacerlas coincidir con la cuenta de inicio de sesión de la red. Esto ayuda a los investigadores de seguridad a comprender si se usaron pares de inicio de sesión y contraseña muy simples.

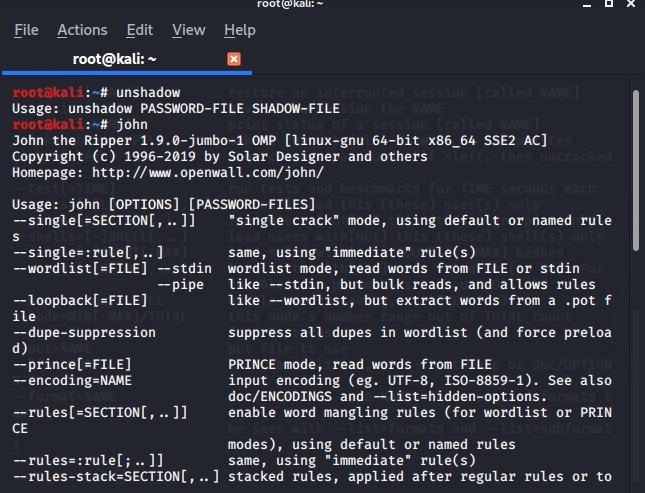

3. Encuentra mi hash

Findmyhash es un ejecutable basado en Python que intenta determinar los valores hash de las contraseñas de destino a través de pruebas brutas. La penetración se puede dirigir contra hashes enumerados en la lista guardada de credenciales de usuario de un sitio web. Lo que esto significa básicamente es que si un sitio web está transfiriendo datos sin cifrar, esta herramienta lo ayudará a evaluar las lagunas. Los sitios web modernos usan tráfico encriptado.

4. Juan el Destripador

John the Ripper es una herramienta de penetración de contraseñas muy común que Kali Linux usa como un cracker predeterminado. Es gratuito y de código abierto, y su objetivo principal es detectar contraseñas débiles y poco fiables. Puede encontrar una lista de contraseñas predeterminadas para John the Ripper en la carpeta «usuario» de Kali Linux.

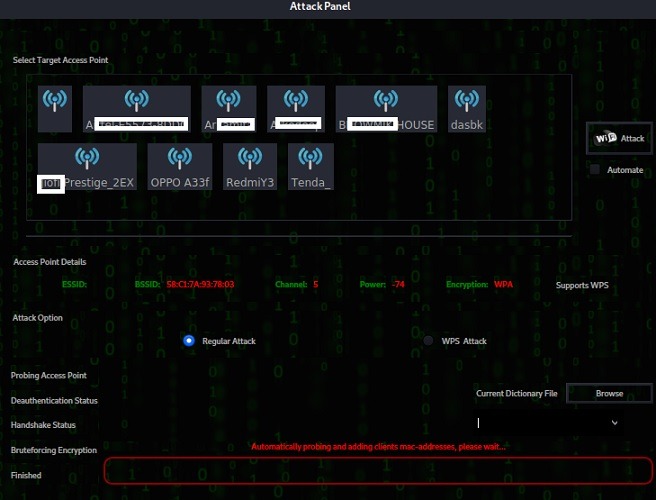

5. Helecho Wi-Fi Cracker

¿Quieres saber si tu red Wi-Fi es accesible para personas ajenas? Una forma de averiguarlo es usar el cracker Wi-Fi de Fern en combinación con Kali Linux. Tan pronto como habilite el nodo de escaneo Wi-Fi «activo», determinará una lista de redes Wi-Fi cercanas.

En el siguiente paso, podrá revisar los detalles del punto de acceso y lanzar un ataque de penetración para desautenticar la red. Si la red Wi-Fi no está cifrada o se utiliza una contraseña débil, significa que la red Wi-Fi es vulnerable a los ataques.

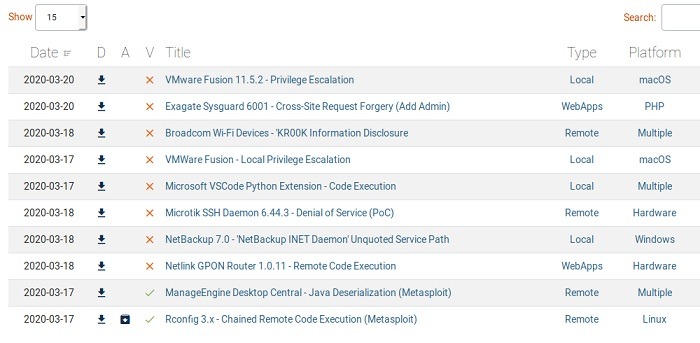

6. explotar base de datos

exploitdb contiene una lista completa de ataques de penetración en todo tipo de dispositivos y sistemas operativos. Desde Linux, macOS, Windows y sistemas basados en la web, los ataques se pueden lanzar directamente desde la terminal Kali Linux. Por ejemplo, es útil para conocer las defensas de sus sitios web y dispositivos contra ataques de inyección SQL.

7. Crujido

Crackle es otra herramienta utilizada para determinar el acceso de puerta trasera a una red a través de adivinanzas de claves temporales (TK). Es un ataque de fuerza bruta que evalúa si es necesario cambiar la cuenta de autenticación de un sistema.

8. Explotación de enrutadores

¿Tienes un enrutador viejo? ¿Le preocupa que pueda ser visible para los piratas informáticos? Routersploit es un exploit que evalúa las vulnerabilidades identificadas de los enrutadores y otros dispositivos integrados. Lanza lo que se conoce como una «cookie de la desgracia» en una dirección IP de destino. (Para aprender una dirección IP en Kali Linux, ingrese #ifconfig.) Si el objetivo no es vulnerable, entonces no hay resultados.

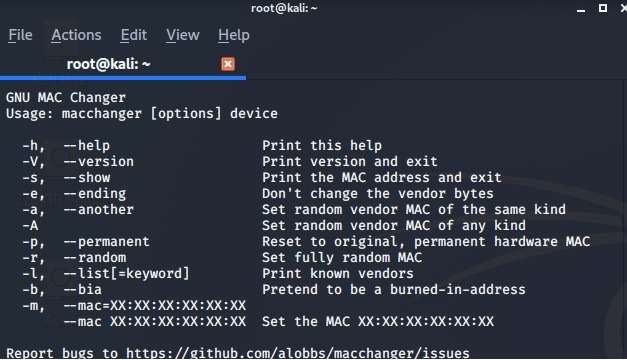

9. Cambiador de Mac

Si puede acceder de forma remota a la dirección MAC del dispositivo de destino (generalmente a través de los ataques Metasploit o Hydra discutidos anteriormente), puede usar Macchanger para determinar si su dirección MAC se puede cambiar. Esta herramienta de penetración es útil para evaluar si su sistema es vulnerable a la suplantación de identidad de MAC y otros ataques.

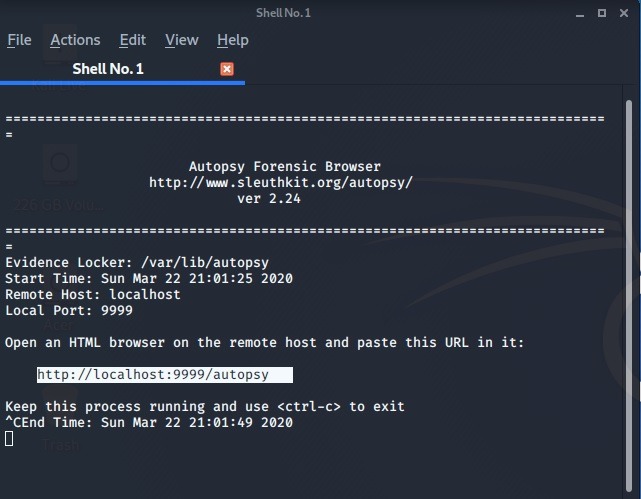

10. Autopsia

Autopsy es una herramienta forense digital que nos ayuda a determinar la integridad de varios archivos y contraseñas. Cuando inicie la herramienta, le pedirá que pegue una URL en un navegador HTML como «Iceweasel». Una vez que haga eso, siga los siguientes pasos para saber qué sucedió con sus archivos y contraseñas y si alguien intentó acceder a ellos.

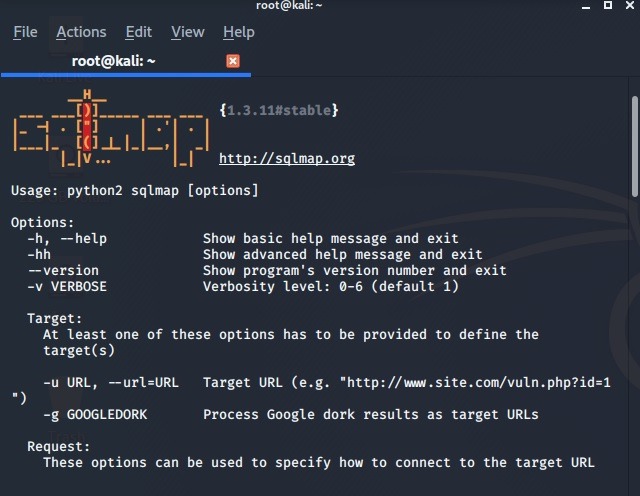

11. mapa sql

sqlmap es una herramienta de código abierto que ayuda a determinar si los servidores de su base de datos pueden ser penetrados a través de ataques de inyección SQL. Comprueba las vulnerabilidades en un conjunto completo de bases de datos SQL y Nosql, incluidas Oracle, MySql, SAP, Microsoft Access, IBM DB2 y más.

12. sqlninja

A diferencia de sqlmap, que tiene como objetivo todas las bases de datos SQL y NoSQL, sqlninja se usa para penetrar aplicaciones creadas en Microsoft SQL Server. La prueba de penetración es principalmente para sistemas basados en web.

13. Proxystrike

Proxystrike se utiliza en ataques de escucha de proxy para aplicaciones web. Es una herramienta de rastreo que determina la mayor cantidad de vulnerabilidades que existen en las aplicaciones basadas en Javascript. Si le preocupan los ataques del lado del servidor a sus credenciales de usuario, esta herramienta es útil.

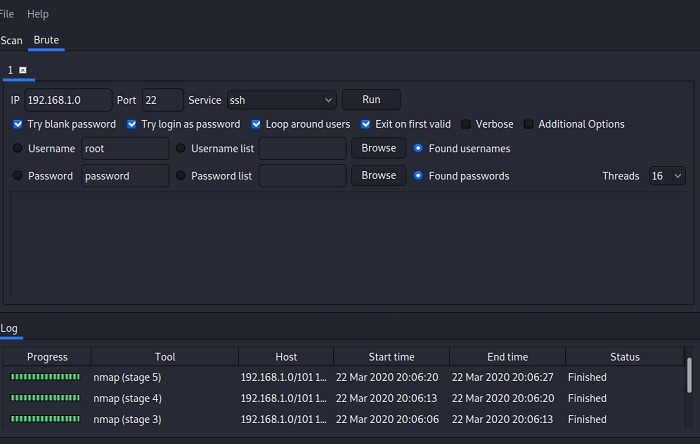

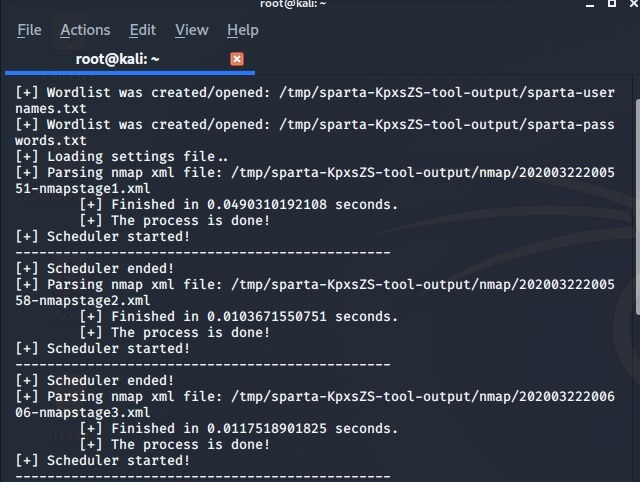

14. Esparta

Sparta es un conjunto de herramientas muy común que enumera todas las direcciones IP en un rango determinado, escaneándolas en busca de posibles «nombres de usuario y contraseñas encontrados». Puede ver el progreso de los análisis en un archivo de registro.

Sparta usa ataques de listas de palabras similares a John the Ripper e Hydra para determinar cualquier dirección IP vulnerable.

15. Kismet

Kismet es una herramienta de detección de intrusos, rastreador y detector de redes inalámbricas. Se utiliza para determinar los valores de una red a través de resúmenes y si unos u otros sistemas están sin cifrar.

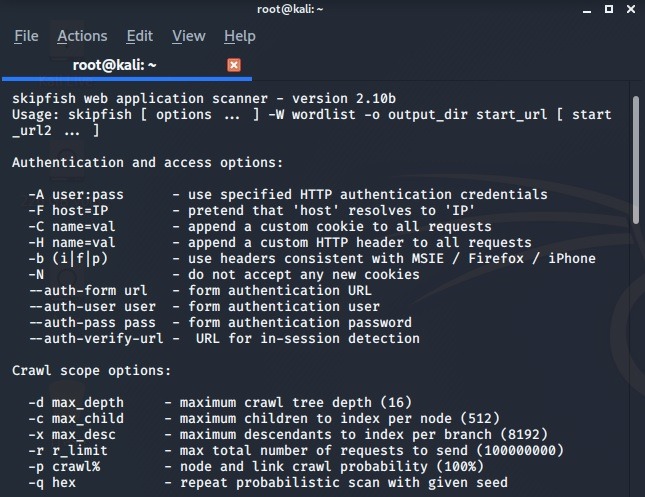

16. Saltarín

Skipfish es una herramienta muy común que realiza un reconocimiento de toda su red a través de pruebas basadas en diccionarios e intentos de penetración de listas de palabras.

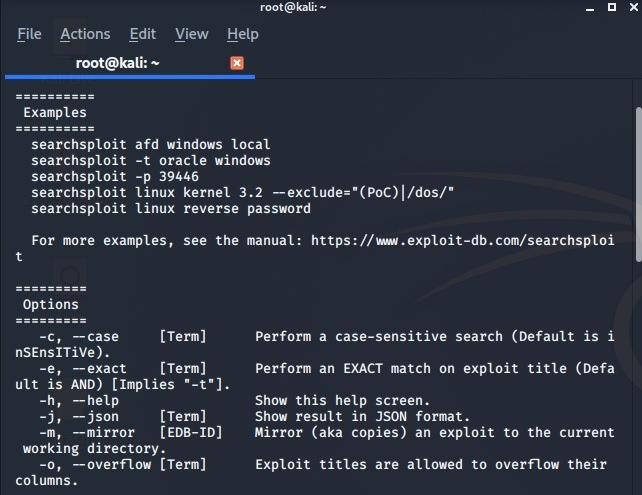

17. Explosión de búsqueda

Searchsploit es una herramienta de línea de comandos de fácil acceso que puede ayudar a realizar evaluaciones de seguridad fuera de línea en su repositorio local. Puede buscar archivos de malware y cargas útiles que los atacantes hayan insertado en su sistema. Por lo tanto, ayuda a mantener su sistema Kali Linux en buen estado.

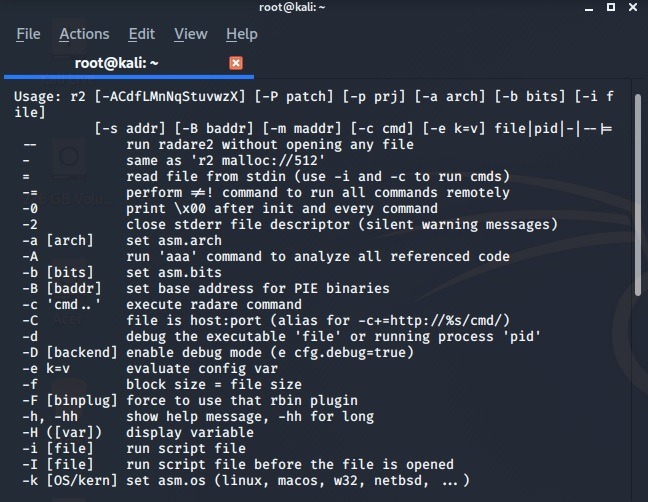

18. Radar

Radare es una prueba de penetración de ingeniería inversa. Es una herramienta muy avanzada para determinar ataques a nivel de registro y depuración de archivos.

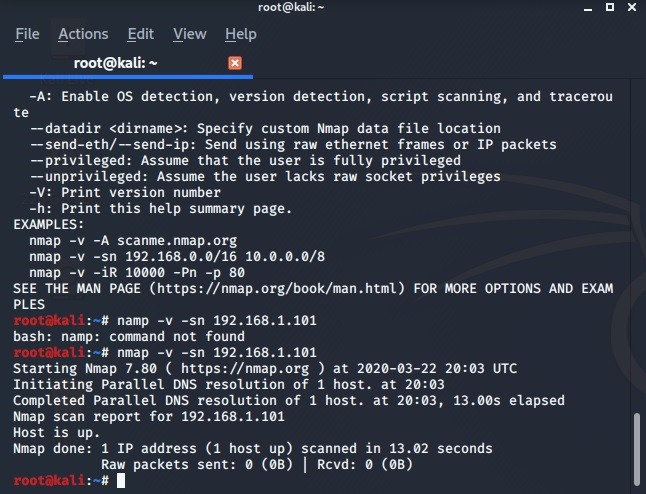

19. Nmapa

Nmap es una herramienta común que produce informes de análisis para el tiempo de actividad del host de la red (como se muestra aquí), auditoría de seguridad, gestión de inventario de red y depuración.

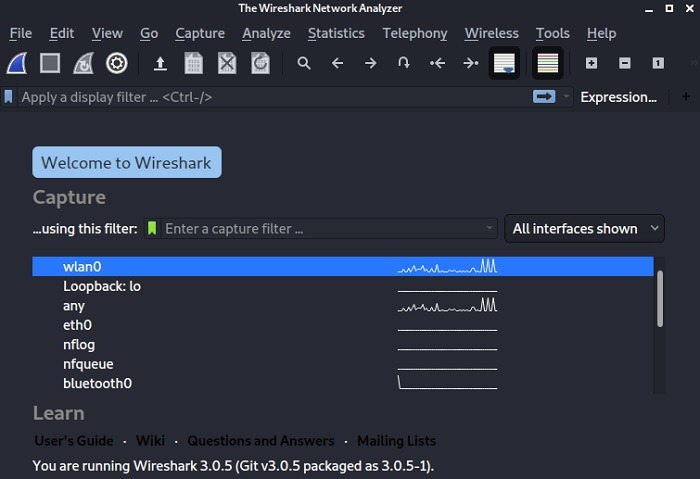

20. Tiburón alambre

Wireshark es una herramienta muy popular con Kali Linux. Es un analizador de protocolos de red que captura datos en vivo de todas las conexiones e interfaces de red posibles. Al usar Wireshark y saber qué hay en su red a un nivel microscópico, podrá proteger su red contra muchos tipos de ataques.

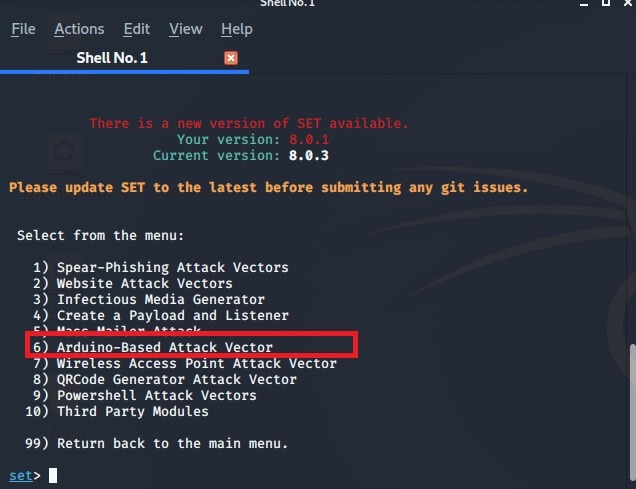

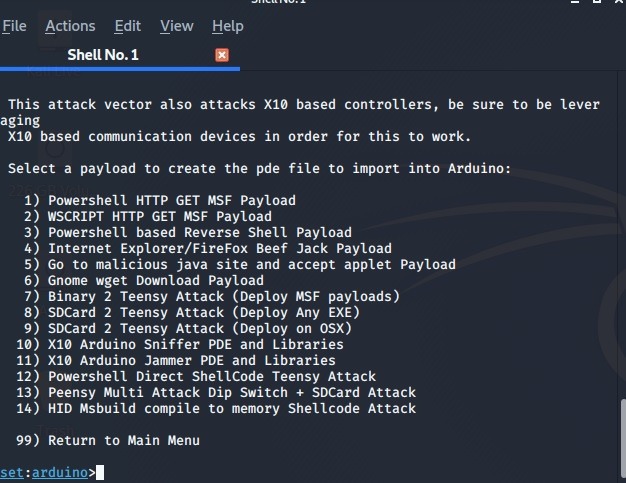

21. Ataques a dispositivos Arduino

Kali Linux se puede utilizar para penetrar en los sistemas de dispositivos de prueba, como el hardware Arduino. Para esto, abra la herramienta de prueba de ingeniería social (SET) y seleccione el vector de ataque basado en Arduino.

En la siguiente pantalla, seleccione el tipo de carga útil de Arduino que desea inyectar. Si el sistema determina una vulnerabilidad, dará un recuento positivo.

Muchos evaluadores éticos utilizan fácilmente Kali Linux para evaluar la integridad de sus dispositivos, datos y redes desde muchas perspectivas. Antes de poder usarlo, debe instalarlo o ejecutarlo desde un LiveCD.

La lista anterior es una selección importante de herramientas de penetración de uso común. En el futuro, discutiremos más de estas herramientas con mayor profundidad y detalle.